Un botnet à grande échelle cible les services RDP (Remote Desktop Protocol) aux États-Unis à partir de plus de 100 000 adresses IP.

La campagne a débuté le 8 octobre et sur la base de la source des adresses IP, les chercheurs pensent que les attaques sont lancées par un botnet multi-pays.

RDP est un protocole réseau qui permet la connexion et le contrôle à distance des systèmes Windows. Il est généralement utilisé par les administrateurs, le personnel du service d’assistance et les travailleurs à distance.

Les attaquants recherchent souvent des ports RDP ouverts ou tentent de forcer brutalement les connexions, d’exploiter les vulnérabilités ou d’effectuer des attaques de synchronisation.

Dans ce cas, les chercheurs de la plate-forme de surveillance des menaces GreyNoise ont découvert que le botnet s’appuie sur deux types d’attaques liées à RDP:

- Attaques de synchronisation d’accès Web bureau à distance-Sonde les points de terminaison d’accès Web bureau à distance et mesure les différences de temps de réponse lors des flux d’authentification anonyme pour déduire des noms d’utilisateur valides

- Énumération des connexions du client Web RDP-Interagit avec le flux de connexion du client Web RDP pour énumérer les comptes d’utilisateurs en observant la différence de comportement et de réponses du serveur

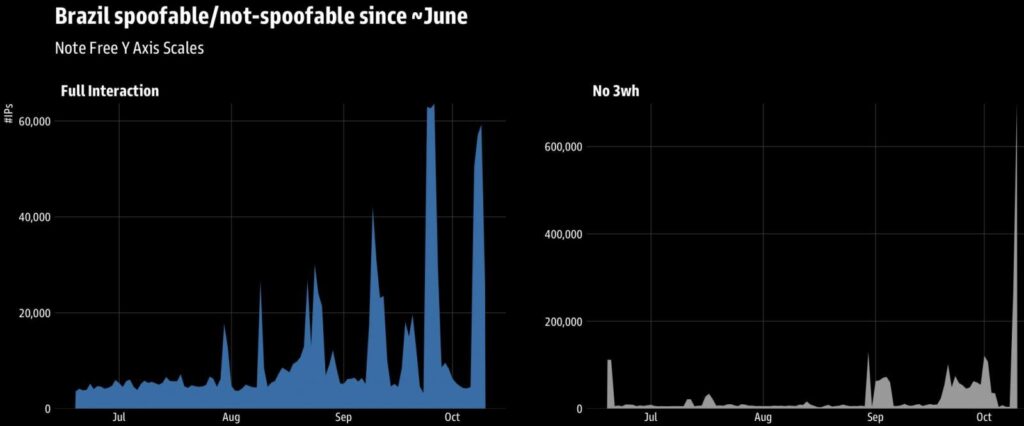

GreyNoise a détecté la campagne après un pic de trafic inhabituel en provenance du Brésil, suivi d’une activité similaire dans une géographie plus large, qui comprend l’Argentine, l’Iran, la Chine, le Mexique, la Russie, l’Afrique du Sud et l’Équateur.

La société affirme que la liste complète des pays avec des appareils compromis dans le botnet dépasse 100.

Presque toutes les adresses IP partagent une empreinte TCP commune, et bien qu’il existe des variations dans la (Taille maximale du segment), les chercheurs pensent que celles-ci sont dues aux clusters formant le botnet.

Pour se défendre contre cette activité, il est recommandé aux administrateurs système de bloquer les adresses IP qui lancent les attaques et de rechercher dans les journaux des sondes RDP suspectes.

En règle générale, une connexion de bureau à distance ne doit pas être exposée à l’Internet public et l’ajout d’un VPN et d’une authentification multifacteur (MFA) ajoute une couche de protection.