Le fournisseur américain d’imagerie médicale SimonMed Imaging informe plus de 1,2 million de personnes d’une violation de données qui a exposé leurs informations sensibles.

SimonMed Imaging est un fournisseur de services d’imagerie médicale ambulatoire et de radiologie, y compris l’IRM et la tomodensitométrie, les rayons X, l’échographie, la mammographie, la TEP, la médecine nucléaire, la densité osseuse et les procédures de radiologie interventionnelle.

La société de radiologie exploite environ 170 centres médicaux dans 11 États américains et a un chiffre d’affaires annuel de plus de 500 millions de dollars.

Trois semaines d’accès non autorisé

Selon l’avis partagé avec les autorités, des pirates informatiques ont compromis les systèmes de SimonMed et ont eu accès au réseau de l’entreprise au début de l’année entre le 21 janvier et le 5 février.

SimonMed a appris l’existence de la violation le 27 janvier, par l’un de ses fournisseurs, qui a alerté « qu’ils connaissaient un incident de sécurité. »Après avoir ouvert une enquête, la société médicale a confirmé le lendemain une activité suspecte sur son réseau.

“Après avoir découvert que nous étions victimes d’une attaque criminelle, nous avons immédiatement ouvert une enquête et pris des mesures pour contenir la situation », déclare la société.

Les mesures prises comprenaient la réinitialisation des mots de passe, l’authentification multifacteur, l’ajout de la surveillance de la détection et de la réponse des points de terminaison (EDR), la suppression de l’accès direct des fournisseurs tiers aux systèmes de l’environnement de SimonMed et de ses outils associés, et la restriction du trafic entrant et sortant aux connexions de confiance

La société a également informé les forces de l’ordre et les services de professionnels de la sécurité et de la confidentialité des données.

SimonMed n’a pas partagé publiquement exactement quelles informations ont été volées par les attaquants en plus de leurs noms complets, mais compte tenu des types de données que les entreprises d’imagerie médicale stockent sur leurs systèmes, cela peut inclure des informations très sensibles.

Néanmoins, la société a souligné qu’elle n’avait aucune preuve que les informations consultées avaient été utilisées à mauvais escient pour commettre une fraude ou un vol d’identité au 10 octobre, jour de la diffusion de l’avis.

Les destinataires des lettres se voient proposer un abonnement gratuit aux services de vol d’identité via Experian.

Méduse a revendiqué l’attaque

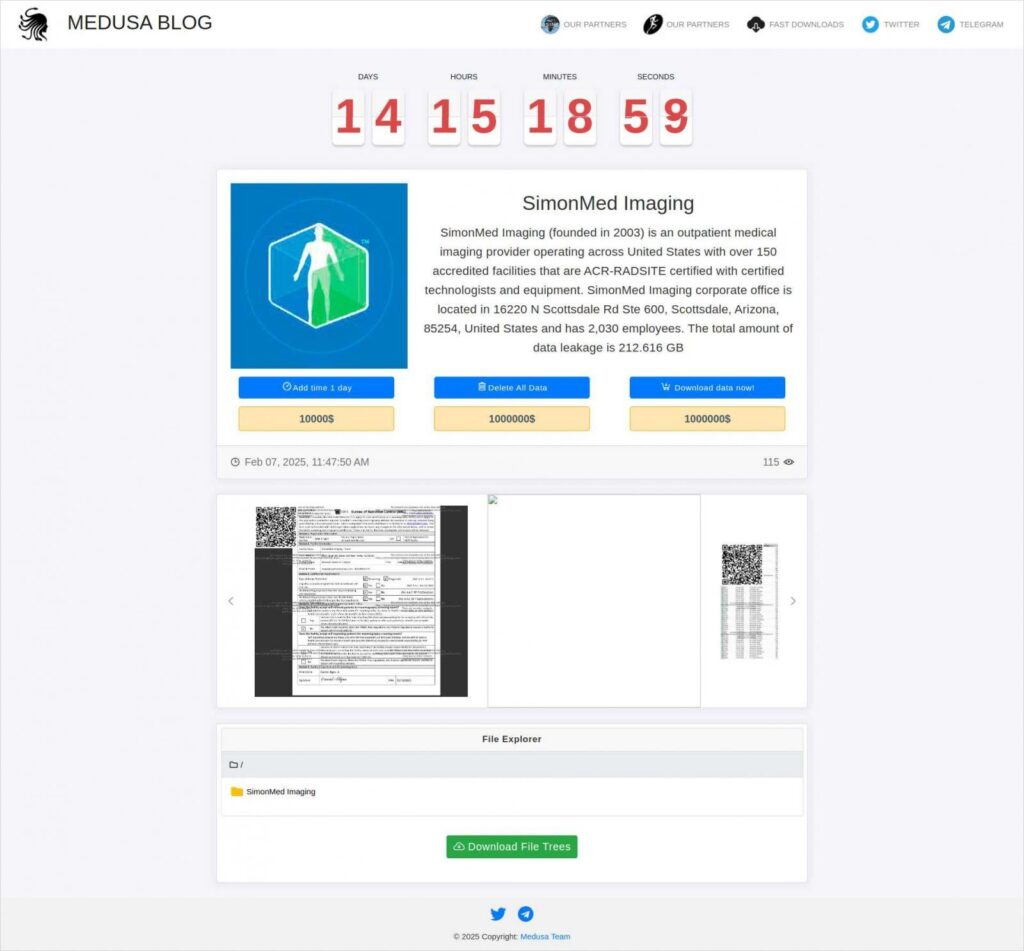

Le ransomware Medusa a annoncé SimonMed Imaging sur son portail d’extorsion le 7 février, affirmant qu’il avait volé 212 Go de données.

Les pirates ont également divulgué certaines données, comme preuve de l’attaque, consistant en des analyses d’identité, des feuilles de calcul avec les détails des patients, les détails de paiement et les soldes des comptes, des rapports médicaux et des analyses brutes.

À l’époque, les auteurs de la menace ont exigé une rançon de 1 million de dollars et 10 000 dollars pour une prolongation d’un jour avant de publier tous les fichiers volés.

Actuellement, SimonMed Imaging n’est plus répertorié sur le site de fuite de données de Medusa ransomware. Cela suggère généralement que l’entreprise a négocié une rançon et payé les pirates.

L’opération Medusa ransomware-as-a-service (RaaS) a été lancée en 2023 et a gagné son infamie avec des attaques telles que celle contre les écoles publiques de Minneapolis (MPS). Le gang a également ciblé Toyota Financial Services.

Un avis conjoint du FBI, de la CISA et de MS-ISAC de mars 2025 mettait en garde contre l’activité du ransomware Medusa, notant que le groupe de menaces avait eu un impact sur plus de 300 organisations d’infrastructures critiques aux États-Unis.