La société de cybersécurité FuzzingLabs a accusé la startup soutenue par Y Combinator, Gecko Security, de reproduire ses divulgations de vulnérabilités et d’antidater les articles de blog.

Selon la société, Gecko a déposé des CVE pour deux vulnérabilités que FuzzingLabs avait précédemment divulguées, et a même » copié les POC, les a soumis à nouveau et a pris le crédit. »

Gecko Security a nié tout acte répréhensible, qualifiant les allégations de malentendu sur les processus de divulgation.

FuzzingLabs crie au scandale

Un différend public a éclaté entre deux startups de cybersécurité, FuzzingLabs et Gecko Security, après que le premier ait accusé la société soutenue par Y Combinator d’avoir copié ses découvertes de vulnérabilités et revendiqué le crédit de plusieurs identifiants CVE.

« Ils ont copié nos POC, réclamé des identifiants CVE et même daté leurs articles de blog », allègue FuzzingLabs sur les réseaux sociaux.

« Il ne s’agit pas seulement de deux CVE, il s’agit d’intégrité dans la recherche sur la sécurité. Nous suivons une divulgation responsable. Ils ont attendu nos rapports publics, copié les POC, les ont soumis à nouveau et ont pris le crédit. »

Les vulnérabilités mentionnées par FuzzingLabs sont:

- Vulnérabilité de vol de jeton d’authentification de serveur Oama (oama/oama): Rapport original déposé le 24 décembre 2024. Plus tard attribué CVE-2025-51471.

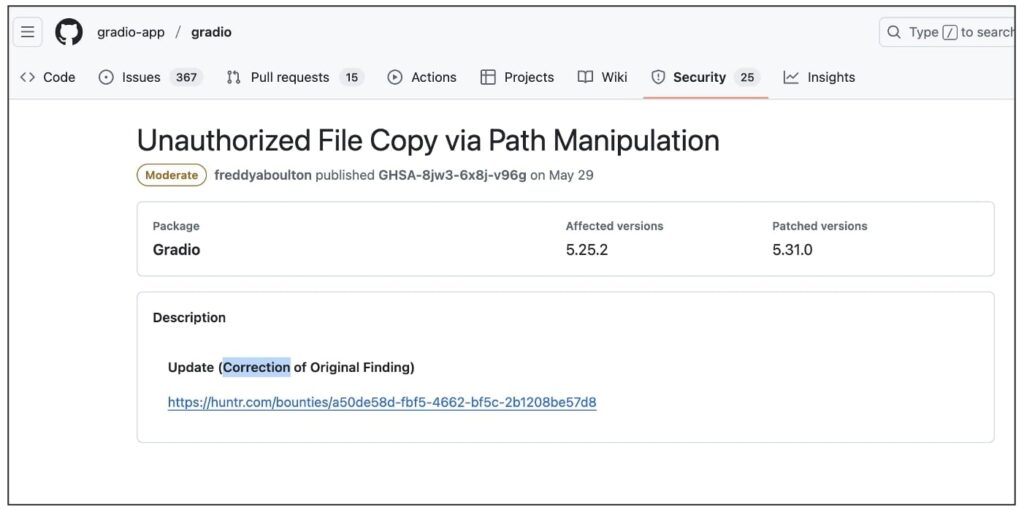

- Gradio (gradio-app/gradio) copie arbitraire de fichiers et déni de service (DoS) via un mécanisme de signalement: Rapport original déposé le 16 janvier 2025. Plus tard attribué CVE-2025-48889.

FuzzingLabs est une société de cybersécurité axée sur la recherche qui a développé des outils open source qui exploitent l’IA pour la sécurité offensive et le fuzzing, le plus important étant FuzzForge. Gecko se présente comme « l’ingénieur en sécurité de l’IA pour votre base de code » qui aide à trouver et à corriger les vulnérabilités de sécurité dans votre base de code.

Dans son enquête, FuzzingLabs a découvert que les demandes d’extraction (PR) soumises par Gecko « ont été créées après la publication de nos rapports Huntr légitimes » et que certaines vulnérabilités avaient plusieurs identifiants CVE, l’un de leur chasseur d’origine.rapport de développement, et un autre des PR soumis par Gecko.

FuzzingLabs affirme en outre que Gecko a antidaté ses articles de blog pour les faire paraître plus anciens que les vraies divulgations.

La société affirme également qu’elle dispose de « preuves indiscutables » de Gecko copiant leurs exploits ligne par ligne car celles-ci contenaient « des empreintes digitales uniques que nous avons intentionnellement insérées pour identifier notre travail » en cas de plagiat.

« Et ce n’est pas seulement nous, au moins 7 vulnérabilités sur leur site Web semblent avoir été volées à d’autres chercheurs », a partagé FuzzingLabs dans le même fil, faisant référence à leurs découvertes détaillées avec des horodatages.

GitHub semble avoir mis à jour certains avis pour créditer les rapports originaux de FuzzingLabs:

Gecko Security nie tout acte répréhensible et crédite les chercheurs

Gecko a depuis modifié son ou ses articles de blog précédents créditant les chercheurs de FuzzingLabs Mohammed Benhelli et Patrick Ventuzelo, et mis à jour les dates de publication.

Gecko a qualifié la situation de chevauchement malheureux, et non de plagiat intentionnel, soulignant que son flux de travail implique une coordination directe avec les responsables du projet plutôt que via des plateformes tierces.

Dans une réponse succincte aux publications sur les réseaux sociaux appelant la startup a répondu:

« Déçu de voir des accusations publiques sans tendre la main d’abord, surtout après le lancement d’un produit compétitif.

Nous travaillons directement avec les responsables via GitHub, pas les plateformes de primes. Ni nous ni les responsables n’étions au courant de vos rapports Huntr à l’époque, sinon ils auraient été marqués comme doublons.

Nous avons publiquement crédité FuzzingLabs pour les 2 CVE où vos découvertes sont arrivées en premier, et nous sommes toujours heureux de créditer quiconque les trouve avant nous.

La réclamation concernant les CVE volés ne tient pas la route lorsque de nombreux liens que vous avez fournis étaient déjà marqués comme « dupliqués » ou « invalides » sur Huntr. »

Certains membres de la communauté de la sécurité ont remis en question l’explication de Gecko, tandis que d’autres ont souligné les défis plus larges liés au tri des rapports de vulnérabilité en double, d’autant plus que l’incertitude plane sur l’avenir du programme CVE de CISA.

Breachtrace a contacté à la fois Fuzzing Labs et Gecko Security avec des questions supplémentaires à ce sujet. Nous n’avons pas eu de nouvelles de Gecko.

Dans un e-mail qui nous a été envoyé, Patrick Ventuzelo de FuzzingLabs a réaffirmé une grande partie de ce que l’entreprise avait déjà décrit sur les réseaux sociaux, tout en accueillant les mises à jour de Gecko suite à ses publications.

« Cependant, la séquence originale des événements … et les entrées de blog datées soulèvent [sic] des préoccupations plus larges concernant l’ensemble de leur processus », a déclaré Ventuzelo à Breachtrace .

« Ils ont qualifié ces cas de « doublons », mais le fait d’avoir des POC identiques et des marqueurs uniques que nous avons insérés nous-mêmes entre directement en collision avec ce récit. »

Le développement met en évidence les nuances de crédit et de coordination dans la divulgation responsable des vulnérabilités, en particulier lorsque plusieurs chercheurs ou entreprises peuvent identifier indépendamment des failles similaires sur différentes plates-formes ou ingérer des données de vulnérabilité sur le Web.