Gladinet a publié des mises à jour de sécurité pour sa solution d’entreprise CentreStack afin de remédier à une vulnérabilité d’inclusion de fichiers locaux (CVE-2025-11371) que les auteurs de menaces exploitent comme un jour zéro depuis fin septembre.

Des chercheurs de la plate-forme de cybersécurité Huntress ont révélé l’activité d’exploitation la semaine dernière en disant que la faille était un contournement des mesures d’atténuation mises en œuvre par Gladinet pour la vulnérabilité de désérialisation conduisant à l’exécution de code à distance (RCE) identifiée comme CVE-2025-30406.

La vulnérabilité d’inclusion de fichiers locaux (LFI) a permis aux attaquants de lire le Web.créez un fichier de configuration sur des déploiements CentreStack entièrement corrigés, extrayez la clé de la machine, puis utilisez-la pour exploiter CVE-2025-30406.

Lorsque Huntress a alerté des attaques zero-day, Gladinet a fourni des mesures d’atténuation aux clients et était en train de développer un correctif.

La mise à jour de sécurité qui corrige CVE-2025-11371 est désormais disponible dans la version 16.10.10408.56683 de CentreStack et il est fortement recommandé aux administrateurs de l’installer.

Dans une mise à jour de l’alerte d’origine, Huntress partage plus de détails techniques sur CVE-2025-11371 qui incluent un exploit minimal de validation de principe.

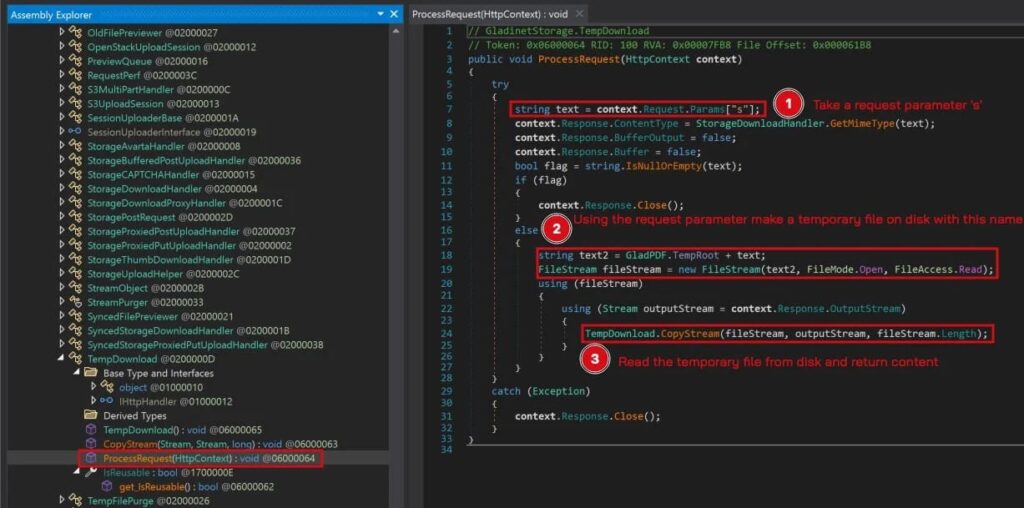

La cause première du problème LFI est un échec de nettoyage au niveau du gestionnaire de téléchargement temporaire, accessible à l’adresse /storage/t. dn, qui accepte un paramètre ‘s=’, entraînant une traversée de répertoire.

Lorsque le service s’exécute en tant qu’AUTORITÉ NT\SYSTEM et résout les fichiers relatifs au dossier temporaire, la faille permet aux attaquants de lire n’importe quel fichier auquel le compte SYSTÈME peut accéder, y compris le Web.config, qui contient le ASP.NET clé de machine.

Avec cette clé, les attaquants peuvent forger une charge utile ViewState malveillante qui peut être désérialisée par le serveur en raison de CVE-2025-30406, conduisant à l’exécution de code à distance.

Dans la nature, Huntress a observé des requêtes HTTP vers ‘ / storage / t. dn?s = returning ‘ renvoie le Web.config, suivi de charges utiles POST codées en base64 déclenchant l’exécution des commandes sur les cibles.

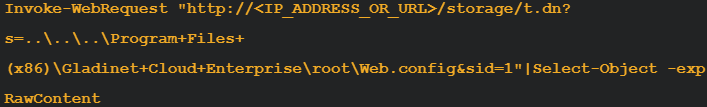

Huntress a publié un exemple PowerShell Invoke-webRequest d’une ligne montrant comment une demande non authentifiée à’ / storage / t. dn?d=…’peut être utilisé pour récupérer Web.config.

Cependant, les chercheurs n’ont pas publié la chaîne d’exploitation complète, y compris le précédent RCE de désérialisation (CVE-2025-30406).

Il est recommandé aux utilisateurs potentiellement concernés de passer à la version 16.10.10408.56683 de CentreStack.

Si l’installation de la nouvelle version n’est pas possible, une atténuation consiste à désactiver le gestionnaire temporaire sur le Web.configurez le fichier de configuration du composant UploadDownloadProxy en supprimant la ligne qui le définit dans le fichier.