Cisco a averti cette semaine que deux vulnérabilités, qui ont été utilisées dans des attaques zero-day, sont maintenant exploitées pour forcer les pare-feu ASA et FTD dans des boucles de redémarrage.

Le géant de la technologie a publié des mises à jour de sécurité le 25 septembre pour remédier aux deux failles de sécurité, indiquant que CVE-2025-20362 permet aux acteurs de la menace distants d’accéder aux points de terminaison d’URL restreints sans authentification, tandis que CVE-2025-20333 permet aux attaquants authentifiés d’obtenir l’exécution de code à distance sur des appareils vulnérables.

Lorsqu’elles sont chaînées, ces vulnérabilités permettent aux attaquants distants non authentifiés d’obtenir un contrôle total sur les systèmes non corrigés.

Le même jour, la CISA a publié une directive d’urgence ordonnant aux agences fédérales américaines de sécuriser leurs périphériques pare-feu Cisco contre les attaques utilisant cette chaîne d’exploits dans les 24 heures. CISA leur a également demandé de déconnecter les périphériques ASA atteignant leur fin de support (EoS) des réseaux des organisations fédérales.

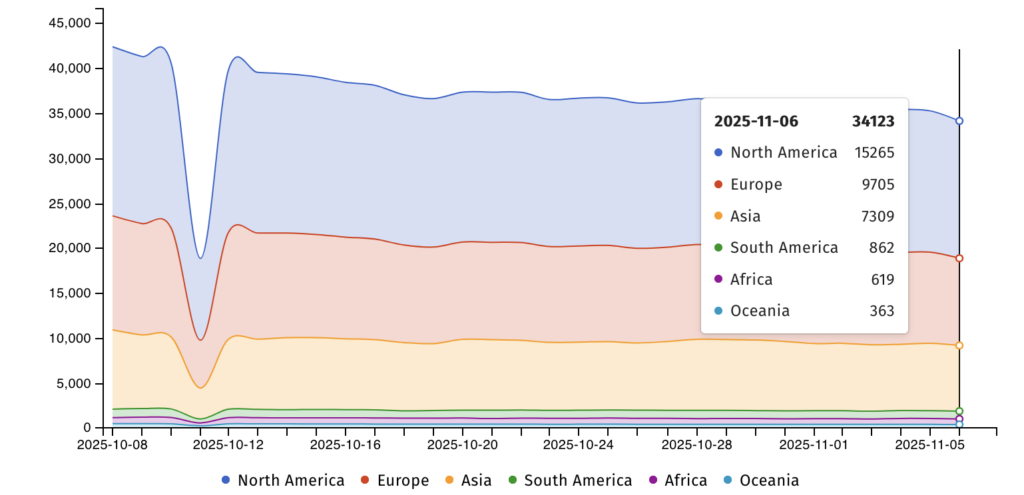

Service de surveillance des menaces Shadowserver suit actuellement plus de 34 000 instances ASA et FTD exposées à Internet vulnérables aux attaques CVE-2025-20333 et CVE-2025-20362, en baisse par rapport aux près de 50 000 pare-feu non corrigés qu’il a repérés en septembre.

Maintenant exploité dans les attaques DoS

« Cisco a précédemment divulgué de nouvelles vulnérabilités dans certains périphériques Cisco ASA 5500-X exécutant le logiciel Cisco Secure Firewall ASA avec les services Web VPN activés, découvertes en collaboration avec plusieurs agences gouvernementales. Nous avons attribué ces attaques au même groupe parrainé par l’État derrière la campagne ArcaneDoor 2024 et avons exhorté les clients à appliquer les correctifs logiciels disponibles », a déclaré un porte-parole de Cisco à Breachtrace cette semaine.

« Le 5 novembre 2025, Cisco a pris connaissance d’une nouvelle variante d’attaque ciblant les périphériques exécutant le logiciel Cisco Secure ASA ou les versions logicielles Cisco Secure FTD affectées par les mêmes vulnérabilités. Cette attaque peut provoquer un rechargement inattendu des périphériques non corrigés, entraînant des conditions de déni de service (DoS). »

CISA et Cisco ont lié les attaques à la campagne ArcaneDoor, qui a exploité deux autres bogues zero-day du pare-feu Cisco (CVE-2024-20353 et CVE-2024-20359) pour violer les réseaux gouvernementaux du monde entier à partir de novembre 2023. Le groupe de menaces UAT4356 (suivi sous le nom de STORM-1849 par Microsoft) à l’origine des attaques ArcaneDoor a déployé un chargeur de shellcode en mémoire Line Dancer et un malware de porte dérobée Line Runner précédemment inconnus pour maintenir la persistance sur les systèmes compromis.

Le 25 septembre, Cisco a corrigé une troisième vulnérabilité critique (CVE-2025-20363) dans son logiciel Cisco IOS et pare-feu, qui peut permettre aux acteurs de la menace non authentifiés d’exécuter du code arbitraire à distance. Cependant, il ne l’a pas directement lié aux attaques exploitant CVE-2025-20362 et CVE-2025-20333, affirmant que son équipe de réponse aux incidents de sécurité des produits n’était « pas au courant d’annonces publiques ou d’utilisation malveillante de la vulnérabilité. »

Depuis lors, les attaquants ont commencé à exploiter une autre vulnérabilité RCE récemment corrigée (CVE-2025-20352) dans les périphériques réseau Cisco pour déployer des logiciels malveillants rootkit sur des boîtiers Linux non protégés.

Plus récemment, jeudi, Cisco a publié des mises à jour de sécurité pour corriger des failles de sécurité critiques dans son logiciel de centre de contact, ce qui pourrait permettre aux attaquants de contourner l’authentification (CVE-2025-20358) et d’exécuter des commandes avec les privilèges root (CVE-2025-20354).

« Nous recommandons fortement à tous les clients de passer aux correctifs logiciels décrits dans nos avis de sécurité », a ajouté Cisco jeudi.