Le chien de garde de la sécurité Internet Shadowserver a découvert que plus de 25 000 appareils Fortinet étaient exposés en ligne avec FortiCloud SSO activé, au milieu d’attaques en cours ciblant une vulnérabilité critique de contournement d’authentification.

Fortinet a noté le 9 décembre, lorsqu’il a corrigé la faille de sécurité CVE-2025-59718 (FortiOS, FortiProxy, FortiSwitchManager) et CVE-2025-59719 (FortiWeb), que la fonctionnalité de connexion SSO FortiCloud vulnérable n’est pas activée jusqu’à ce que les administrateurs enregistrent l’appareil auprès du service d’assistance FortiCare de l’entreprise.

Comme l’a rapporté lundi la société de cybersécurité Arctic Wolf, la vulnérabilité est désormais activement exploitée pour compromettre les comptes administrateurs via des connexions malveillantes à authentification unique (SSO).

Les auteurs de menaces en abusent dans des produits vulnérables via un message SAML conçu de manière malveillante pour obtenir un accès de niveau administrateur à l’interface de gestion Web et télécharger les fichiers de configuration du système. Ces fichiers sensibles exposent des interfaces potentiellement vulnérables, des mots de passe hachés que les attaquants peuvent déchiffrer, des services connectés à Internet, des dispositions de réseau et des stratégies de pare-feu.

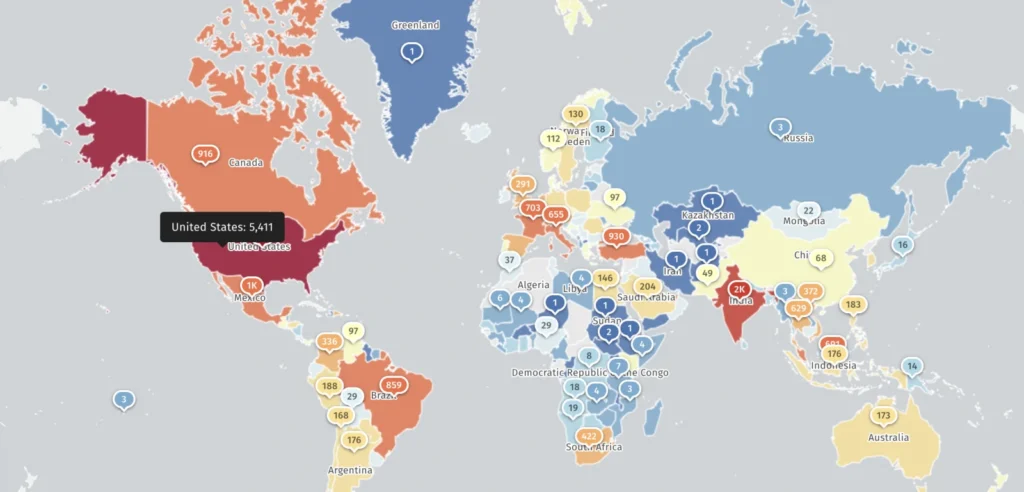

Aujourd’hui, Shadowserver a déclaré qu’il suivait plus de 25 000 adresses IP avec une empreinte SSO FortiCloud, plus de 5 400 aux États-Unis et près de 2 000 en Inde.

Cependant, il n’y a actuellement aucune information sur le nombre de personnes protégées contre les attaques exploitant le CVE-2025-59718/Vulnérabilité CVE-2025-59719.

Le chercheur en menaces de Macnica, Yutaka Sejiyama, a également déclaré à Breachtrace que ses analyses avaient renvoyé plus de 30 000 appareils Fortinet avec FortiCloud SSO activé, qui exposent également des interfaces de gestion Web vulnérables à Internet.

« Étant donné la fréquence à laquelle les vulnérabilités de l’interface graphique d’administration FortiOS ont été exploitées dans le passé, il est surprenant que de nombreuses interfaces d’administration restent accessibles au public », a déclaré Sejiyama.

Mardi, CISA a ajouté la faille de contournement d’authentification FortiCloud SSO à son catalogue de vulnérabilités activement exploitées, ordonnant aux agences gouvernementales américaines de la corriger dans un délai d’une semaine, d’ici le 23 décembre, conformément à la Directive opérationnelle contraignante 22-01.

Les failles de sécurité de Fortinet sont fréquemment exploitées par des groupes de cyberespionnage, de cybercriminalité ou de ransomware, souvent comme des vulnérabilités zero-day.

Par exemple, en février, Fortinet a révélé que le célèbre groupe de piratage chinois Volt Typhoon exploitait deux failles VPN SSL FortiOS (CVE-2023-27997 et CVE-2022-42475) pour pirater un réseau militaire du ministère néerlandais de la Défense à l’aide d’un cheval de Troie d’accès à distance (RAT) Coathanger personnalisé.

Plus récemment, en novembre, Fortinet a averti qu’un jour zéro FortiWeb (CVE-2025-58034) était exploité à l’état sauvage, une semaine après avoir confirmé qu’il avait silencieusement corrigé un autre jour zéro FortiWeb (CVE-2025-64446) qui avait été abusé dans des attaques généralisées.