La semaine dernière, des experts en sécurité ont lancé une attaque sournoise pour se déconnecter Troyak, un fournisseur de services Internet d’Europe de l’Est qui servait de passerelle mondiale vers un nid d’activités de cybercriminalité. Au cours des sept derniers jours, des membres anonymes de la communauté de la sécurité auraient joué à Whac-a-Mole avec Troyak, qui a rebondi d’un FAI légitime à l’autre dans le but de se reconnecter à Internet au sens large.

Mais les experts disent que la marelle apparente de Troyak est un comportement attendu de ce qui est en fait un réseau soigneusement conçu et circulaire de transporteurs de secours et redondants, tous conçus pour maintenir une opération criminelle organisée massive en ligne en cas de catastrophe comme la grève de déconnexion de Troyak.

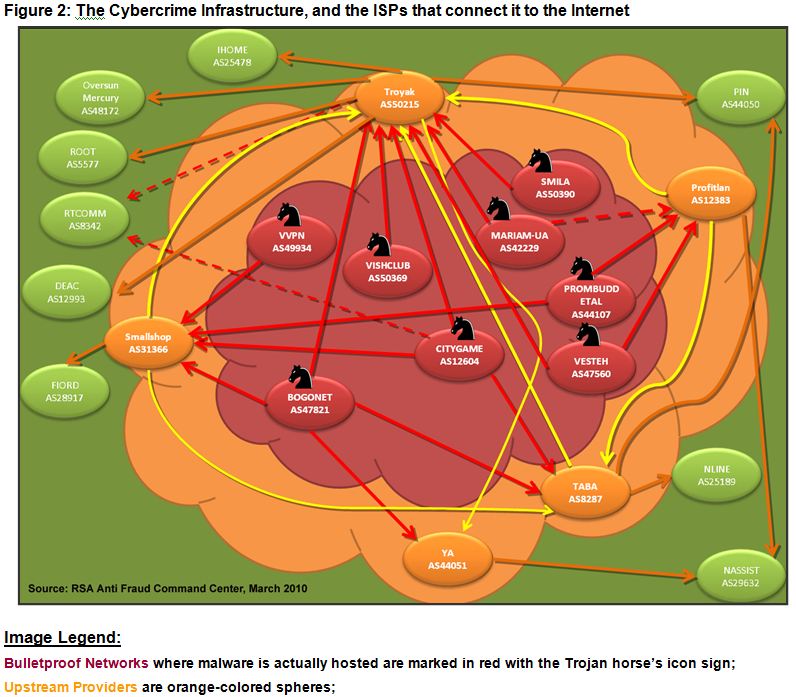

Entreprise de sécurité RSA estime que Troyak n’est que l’un des cinq fournisseurs en amont qui encerclent un nid de huit soi-disant «réseaux pare-balles» – les fournisseurs d’hébergement Web considérés comme insensibles au retrait par les forces de l’ordre locales (illustrées en rouge dans le graphique ci-dessous). RSA a déclaré que ce groupe de huit héberge certaines des plus grandes concentrations de logiciels malveillants sur Internet, y compris des chevaux de Troie bancaires voleurs de mots de passe comme ZeuS et Goziainsi que d’énormes référentiels de données personnelles et financières volées par ces chevaux de Troie et une opération de phishing russe notoire connue sous le nom de RockPhish.

Selon un rapport RSA publié aujourd’hui, ces huit réseaux se connectent directement à Troyak et à quatre autres fournisseurs en amont qui « entourent le noyau malveillant » et aident à « masquer la véritable armada d’hébergement de logiciels malveillants et à fournir une disponibilité solide aux serveurs de logiciels malveillants ». De plus, Troyak et les quatre autres fournisseurs en amont (indiqués en orange dans le diagramme ci-dessus) partagent tous des connexions entre eux et se connectent individuellement à un ou plusieurs FAI régionaux légitimes (les cercles verts dans l’image ci-dessus) qui peuvent fournir des connexions à l’Internet mondial.

En fait, selon RSA, lorsque Troyak a été initialement mis hors ligne le 9 mars, c’est parce que plusieurs FAI régionaux (réseaux verts sur le côté gauche du graphique) lui ont simultanément refusé le service. Vraisemblablement, ces FAI ont coupé le cordon à Troyak en raison de la pression des chercheurs en sécurité qui ont énuméré et expliqué à ces FAI les réseaux criminels qu’ils soutenaient.

Le problème était que les quatre autres fournisseurs du hub de Troyak avaient également leurs propres connexions aux FAI régionaux, et donc l’ensemble du réseau d’hôtes à l’épreuve des balles qui dépendait largement de Troyak pour atteindre l’Internet plus large pouvait soudainement changer de vitesse et se connecter au Web via ces pairs. . Les FAI régionaux sont représentés dans les cercles verts sur la carte ci-dessus, et RSA les appelle des FAI légitimes, bien qu’une tenue anti-spam Spamhaus mardi a répertorié l’une des principales liaisons régionales de Troyak — NLINE basée en Russie – sur sa liste noire de spam pour «hébergement répété de gangs de spam cybercriminels».

« Il est important de comprendre que bien qu’une partie de cette infrastructure puisse perdre sa connectivité, ces réseaux à l’épreuve des balles sont toujours en mesure de reprendre l’activité en ligne via d’autres fournisseurs en amont auxquels ils ont accès ; la plupart sont de retour en ligne après avoir accédé à des connexions alternatives au sein de cette même infrastructure de cybercriminalité », a déclaré RSA dans son rapport sur le démantèlement de Troyak. « Ce mécanisme de redondance est au cœur du maintien des serveurs malveillants opérationnels dans le temps, comme observé lors des événements de la semaine dernière. »

RSA n’est pas le seul à essayer de cartographier la mauvaise réputation et la réputation des FAI sur le Web. Dans un article parfaitement chronométré, un trio de chercheurs universitaires a publié cette semaine une étude au Conférence IEEE Infocome à San Diego qui a utilisé les données d’au moins une douzaine de listes noires de spam, de logiciels malveillants, de bots et de phishing pour identifier les réseaux malveillants. Les chercheurs, du Laboratoire national d’Oak Ridge et Université de l’Indiana à Bloomingtonont identifié plusieurs clusters denses de FAI – en particulier en Ukraine et en Turquie – qui semblaient trop tolérants à l’activité émanant de leurs réseaux.

Par exemple, les chercheurs ont également cherché à identifier les FAI et les hébergeurs qui avaient un nombre disproportionné de pairs réseau malveillants. Pour cette mesure, ils se sont concentrés sur les FAI avec au moins trois de ces réseaux partenaires. Ils ont trouvé 22 réseaux dont 100 % de leurs clients étaient classés comme malveillants, tandis que quelque 194 réseaux avaient au moins 50 % de leurs clients dans cette catégorie.

Une histoire que j’ai écrite sur cette étude se trouve dans l’édition en ligne d’aujourd’hui de Examen de la technologie MITà ce lien ici.

J’écrirai plus sur d’autres efforts axés sur les données pour identifier les FAI et les hébergeurs problématiques au cours des prochains jours. Restez à l’écoute.