Les experts en sécurité estiment depuis longtemps que l’un des moyens de rendre les logiciels plus sûrs consiste à tenir les fabricants de logiciels responsables des vulnérabilités de leurs produits. Cette idée est souvent rejetée comme irréaliste et étoufferait l’innovation dans une industrie qui a été un moteur majeur de la croissance commerciale et de la productivité au fil des ans. Mais une nouvelle étude publiée cette semaine présente peut-être le cas économique le plus clair à ce jour pour obliger les entreprises à payer pour des informations sur les vulnérabilités de sécurité de leurs produits.

Avant de me plonger dans cette modeste proposition, postulons quelques hypothèses qui, espérons-le, ne sont pas terriblement conflictuelles :

- Les sociétés modernes deviennent de plus en plus dépendantes des logiciels et des programmes informatiques.

- Après des décennies de conception de logiciels, les êtres humains construisent encore des programmes imparfaits, bogués et non sécurisés.

- Les estimations des dommages mondiaux causés par la cybercriminalité vont de quelques milliards à des centaines de milliards de dollars annuellement.

- Le marché de la recherche, du stockage et de la thésaurisation (garder le secret) des failles logicielles se développe rapidement.

- Les programmes de « bug bounty » dirigés par les fournisseurs, qui récompensent les chercheurs pour avoir signalé et coordonné la correction des failles, se développent, mais n’offrent actuellement aucun prix proche des prix proposés dans le métro ou par des acheteurs privés.

- La sécurité des logiciels est une « externalité négative » : comme la pollution de l’environnement, les vulnérabilités des logiciels imposent des coûts aux utilisateurs et à la société dans son ensemble, tandis que les éditeurs de logiciels internalisent les bénéfices et externalisent les coûts. Ainsi, en l’absence de toute demande de leurs actionnaires ou de leurs clients, les entreprises à but lucratif ont tendance à ne pas investir dans l’élimination des externalités négatives.

Plus tôt ce mois-ci, j’ai publié un article intitulé Combien de jours zéro vous frappent aujourd’hui, qui examinait une étude réalisée par un chercheur en vulnérabilité Stefan Frei sur le marché animé des failles « zero-day » – des failles de sécurité dans les logiciels que même les fabricants de ces produits ne connaissent pas. Ces vulnérabilités, en particulier les vulnérabilités zero-day trouvées dans des logiciels largement utilisés comme Flash et Java, sont extrêmement précieuses car les attaquants peuvent les utiliser pour contourner les défenses de sécurité sans se faire remarquer.

L’analyse de Frei a estimé de manière prudente que les entreprises privées qui achètent des vulnérabilités logicielles à l’usage des États-nations et d’autres praticiens du cyberespionnage donnent accès à au moins 85 exploits zero-day n’importe quel jour de l’année. Cette estimation ne prend même pas en compte le nombre de bugs zero-day qui peuvent être vendus ou échangés chaque jour dans le monde de la cybercriminalité.

À la fin de cet article, j’ai demandé aux lecteurs s’il était possible et/ou souhaitable de créer un programme de primes de bogues véritablement mondial et indépendant qui contribuerait à uniformiser les règles du jeu en faveur des défenseurs et des chercheurs indépendants en sécurité. Le dernier article de Frei décrit une réponse possible.

ACHETER TOUS LES BUGS À DES PRIX SUPÉRIEURS AU MARCHÉ NOIR

Frei propose de créer un « programme international d’achat de vulnérabilités » (IVPP) à plusieurs niveaux, dans lequel les principaux éditeurs de logiciels seraient incités à acheter toutes les vulnérabilités disponibles et connues à des prix bien supérieurs à ce que même le marché noir est prêt à payer. leur. Mais plus à ce sujet dans un instant.

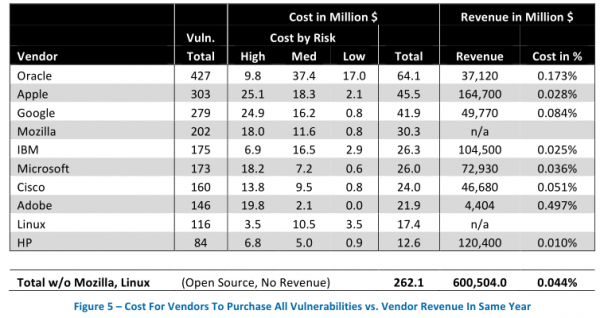

Le directeur de la recherche d’Austin, au Texas, Laboratoires NSS, Frei a examiné toutes les vulnérabilités logicielles signalées en 2012 et a constaté que les 10 principaux fabricants de logiciels étaient responsables de plus de 30 % de toutes les failles corrigées. Frei estime que si ces fournisseurs avaient acheté des informations sur toutes ces failles à un prix élevé de 150 000 $ par vulnérabilité – un montant bien supérieur à ce que les cybercriminels ou les courtiers en vulnérabilité proposent généralement pour de tels bogues – cela reviendrait toujours à moins d’un pour cent des revenus annuels de ces entreprises de logiciels.

Frei souligne que le coût d’achat de toutes les vulnérabilités pour tous les produits serait considérablement inférieur aux économies qui résulteraient de la réduction attendue des pertes résultant de la cybercriminalité – même selon l’estimation prudente que ces pertes seraient réduit de seulement 10 pour cent.

Dans le graphique ci-dessus, par exemple, nous pouvons voir Oracle – le fournisseur de logiciels responsable de Java et de tout un tas de code logiciel de base de données que l’on trouve dans des milliers d’organisations – a corrigé plus de 427 vulnérabilités l’année dernière. Il a également rapporté plus de 37 milliards de dollars de revenus cette année-là. Si Oracle payait aux chercheurs le gros prix (150 000 $) pour chaque vulnérabilité, cela représenterait tout de même moins de deux dixièmes de un pour cent des revenus annuels de l’entreprise (67 millions de dollars US).

Frei postule que si les fournisseurs étaient tenus d’internaliser le coût d’un tel programme, ils seraient probablement beaucoup plus motivés pour revoir et/ou améliorer la sécurité de leurs processus de développement de logiciels.

De même, a déclaré Frei, un système de primes de bogues aussi lucratif garantirait pratiquement que chaque version de produits logiciels commerciaux serait examinée par des légions d’experts en sécurité.

« À court terme, cela toucherait très durement les vendeurs », a déclaré Frei lors d’un entretien téléphonique avec BreachTrace. « Mais à long terme, cela produirait des logiciels beaucoup plus sécurisés. »

« Lorsque vous regardez de nouvelles innovations comme les voitures, les avions et l’électricité, nous voyons que la sécurité et la fiabilité ont été considérablement améliorées avec chacune dès qu’il y a eu des tests indépendants », a déclaré Frei, un pilote d’hélicoptère expérimenté. « Je lisais récemment un livre sur l’histoire de l’aviation, et [it noted that in] la première itération du NTSB [National Transportation Safety Board] il a été explicitement indiqué que lorsqu’ils enquêtent sur un accident, s’ils ne trouvent pas de panne mécanique, ils blâment le pilote. C’est ce que nous faisons maintenant avec les logiciels : nous blâmons l’utilisateur. Nous disons, vous auriez dû installer un antivirus, ou faire ceci et cela.

COMMENT CELA FONCTIONNERAIT-IL?

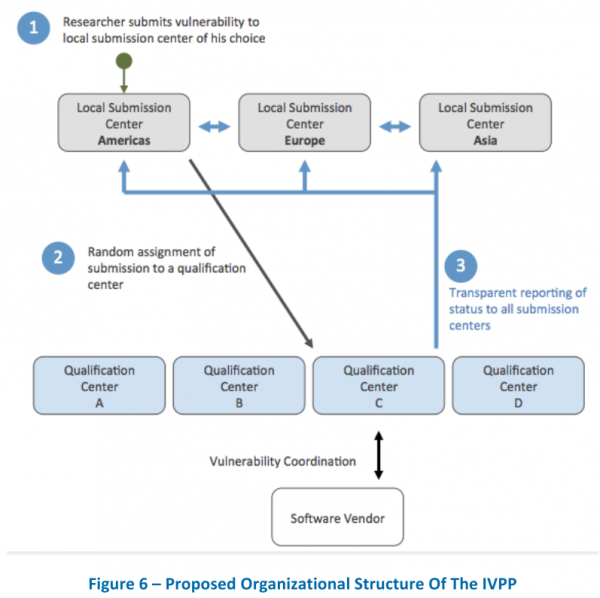

Dans mon défi aux lecteurs, j’ai demandé des réflexions sur la façon dont un programme mondial de primes aux bogues pourrait conserver son indépendance et ne pas être trop influencé par un gouvernement national ou un autre. Pour lutter contre cette menace potentielle, Frei suggère de créer une organisation à plusieurs niveaux qui se composerait de plusieurs centres de soumission de vulnérabilité régionaux ou locaux – peut-être un pour les Amériques, un autre pour l’Europe et un troisième pour l’Asie.

Ces centres de soumission passeraient alors un contrat avec des «centres de qualification technique» (le deuxième niveau) pour qualifier les soumissions et pour travailler avec les chercheurs et les fournisseurs de logiciels concernés.

« Le plus important est que l’IVPP utilise une structure organisationnelle avec plusieurs entités à chaque niveau », ont écrit Frei et un autre chercheur du NSS. Francisco Artès. « Cela garantira le partage automatique et cohérent de toutes les informations de processus pertinentes avec tous les centres de soumission locaux, garantissant ainsi que l’IVPP fonctionne de manière indépendante et digne de confiance. »

Selon Frei et Artes, cette structure permettrait aux chercheurs de vérifier l’état d’une soumission auprès de n’importe quel centre de soumission et permettrait à chaque centre de soumission de vérifier qu’il possède toutes les informations, y compris les soumissions d’autres centres.

« Parce que l’IVPP traiterait des informations hautement sensibles, les freins et contrepoids sont essentiels », ont écrit les deux. «Ils rendraient difficile pour toute partie de contourner la politique publiée de gestion des vulnérabilités. Une structure à plusieurs niveaux empêche toute partie de l’organisation, ou de l’entité juridique au sein de laquelle elle opère, de monopoliser le processus ou les informations analysées. Les gouvernements pourraient toujours partager les vulnérabilités avec leurs agences, mais ils n’auraient plus un accès exclusif à ces informations et pendant de longues périodes.

EST-CE QUE C’EST UNE BONNE IDÉE?

Le système élaboré de Frei est bien pensé, mais il passe sous silence le catalyseur le plus important : la nécessité d’une intervention gouvernementale. Alors qu’en effet un nombre croissant de sociétés de logiciels et d’Internet ont commencé à offrir des primes de bogue (Google et Mozilla le font depuis un certain temps, et Microsoft a commencé à offrir une prime limitée plus tôt cette année), peu d’entre eux paient à peu près ce que les courtiers de vulnérabilité privés peuvent offrir, et serait peu susceptible d’augmenter la mise en l’absence d’une obligation légale de le faire.

Robert GrahamPDG de Errata Sécuritéa déclaré qu’il soutenait fermement l’idée que les entreprises offrent des primes de bogue, tant qu’elles n’y sont pas obligées par décision du gouvernement.

« Le montant que nous perdons à cause du piratage malveillant est bien inférieur à ce que nous gagnons de la nature libre et ouverte d’Internet », a déclaré Graham. « Et cela inclut la capacité des entreprises à faire évoluer rapidement leurs produits, car elles n’ont pas à remettre en question chaque décision juste pour rendre les choses plus sûres. »

Graham a déclaré qu’il contestait l’idée que la plupart des pertes dues au piratage criminel et à la cybercriminalité sont le résultat direct de logiciels non sécurisés. Au contraire, a-t-il déclaré, la plupart des attaques qui entraînent aujourd’hui des violations de données coûteuses pour les entreprises proviennent d’applications Web mal sécurisées. Il a pointé Verizonest annuel Rapport d’enquête sur les violations de donnéesqui démontre année après année que la plupart des violations de données ne proviennent pas de vulnérabilités logicielles, mais plutôt d’une combinaison de facteurs, notamment des informations d’identification faibles ou volées, l’ingénierie sociale et des serveurs et applications Web mal configurés.

« Les logiciels commerciaux ne sont qu’une infime partie de l’ensemble du problème de vulnérabilité », a déclaré Graham.

Graham a reconnu que la simple menace des gouvernements d’imposer une sorte d’exigence est souvent suffisante pour inciter les entreprises et des industries entières à s’autoréglementer et à prendre des mesures positives pour éviter de s’emmêler dans des formalités administratives plus bureaucratiques. Et il a dit que si des idées comme celle de Frei incitent davantage d’entreprises à offrir des primes de bogue par elles-mêmes, c’est finalement une bonne chose, notant qu’il oriente souvent les clients vers des éditeurs de logiciels qui offrent des primes de bogue.

« Un logiciel qui [is backed by a bug] une prime à laquelle vous pouvez faire davantage confiance, car il est plus probable que les gens recherchent et corrigent des vulnérabilités dans le code », a déclaré Graham. « Donc, c’est une bonne chose si les clients l’exigent, mais pas une si bonne chose si les gouvernements devaient l’imposer. »

Où en êtes-vous sur ce sujet, chers lecteurs ? N’hésitez pas à vous exprimer dans les commentaires ci-dessous. Une copie de l’article complet de Frei est disponible ici (PDF).