Plusieurs acteurs de la menace compromettent les comptes Microsoft 365 dans des attaques de phishing qui exploitent le mécanisme d’autorisation du code de périphérique OAuth.

Les attaquants incitent les victimes à entrer un code d’appareil sur la page de connexion légitime de l’appareil de Microsoft, autorisant sans le savoir une application contrôlée par un attaquant et leur accordant l’accès au compte cible sans voler d’informations d’identification ni contourner l’authentification multifacteur (MFA).

Bien que la méthode ne soit pas nouvelle, la société de sécurité de messagerie Proofpoint affirme que ces attaques ont considérablement augmenté en volume depuis septembre et impliquent à la fois des cybercriminels motivés financièrement comme TA2723 et des acteurs de la menace alignés sur l’État.

« Proofpoint Threat Research a observé plusieurs clusters de menaces utilisant le phishing par code d’appareil pour inciter les utilisateurs à accorder à un acteur menaçant l’accès à leur compte Microsoft 365 », a averti la société de sécurité, ajoutant que les campagnes généralisées utilisant ces flux d’attaques sont « très inhabituelles. »

Outils et campagnes

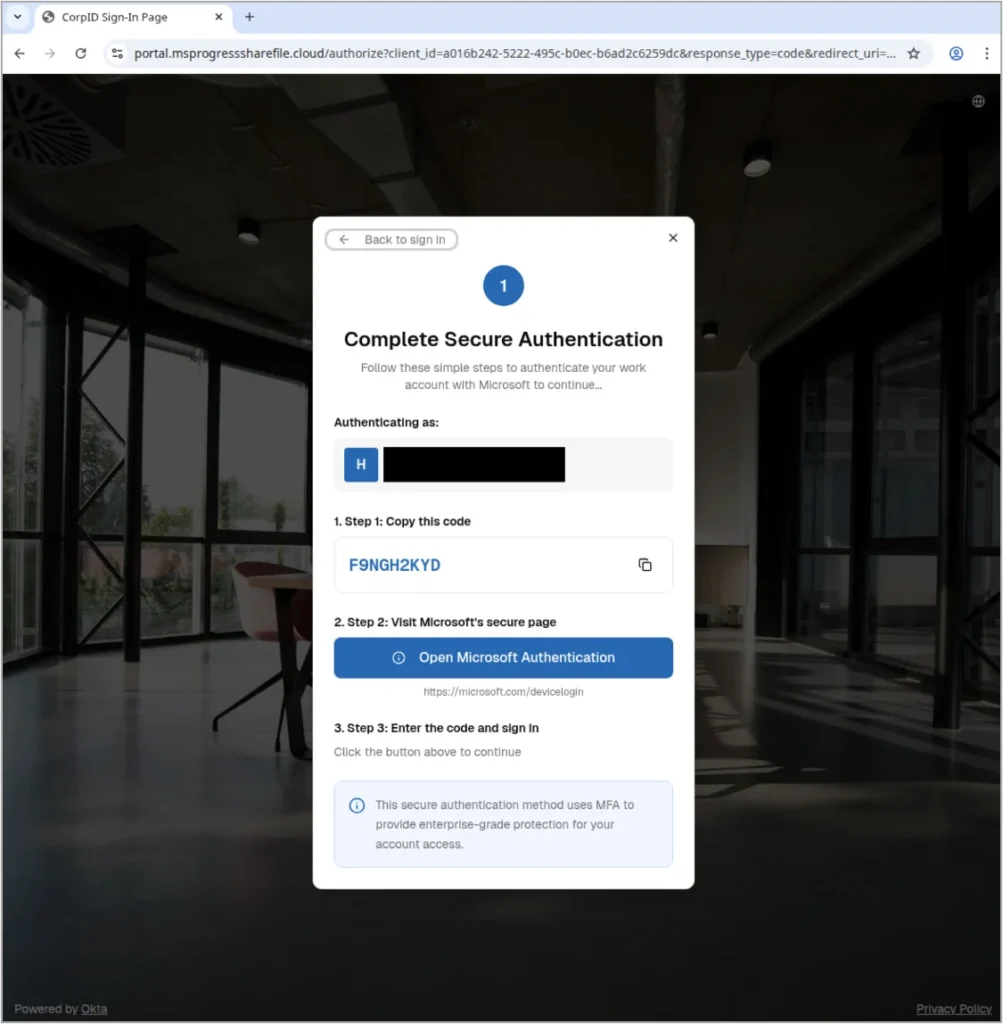

Les chaînes d’attaques observées par Proofpoint dans les campagnes présentent de légères variations, mais elles impliquent toutes d’inciter les victimes à saisir un code d’appareil sur les portails de connexion légitimes des appareils de Microsoft.

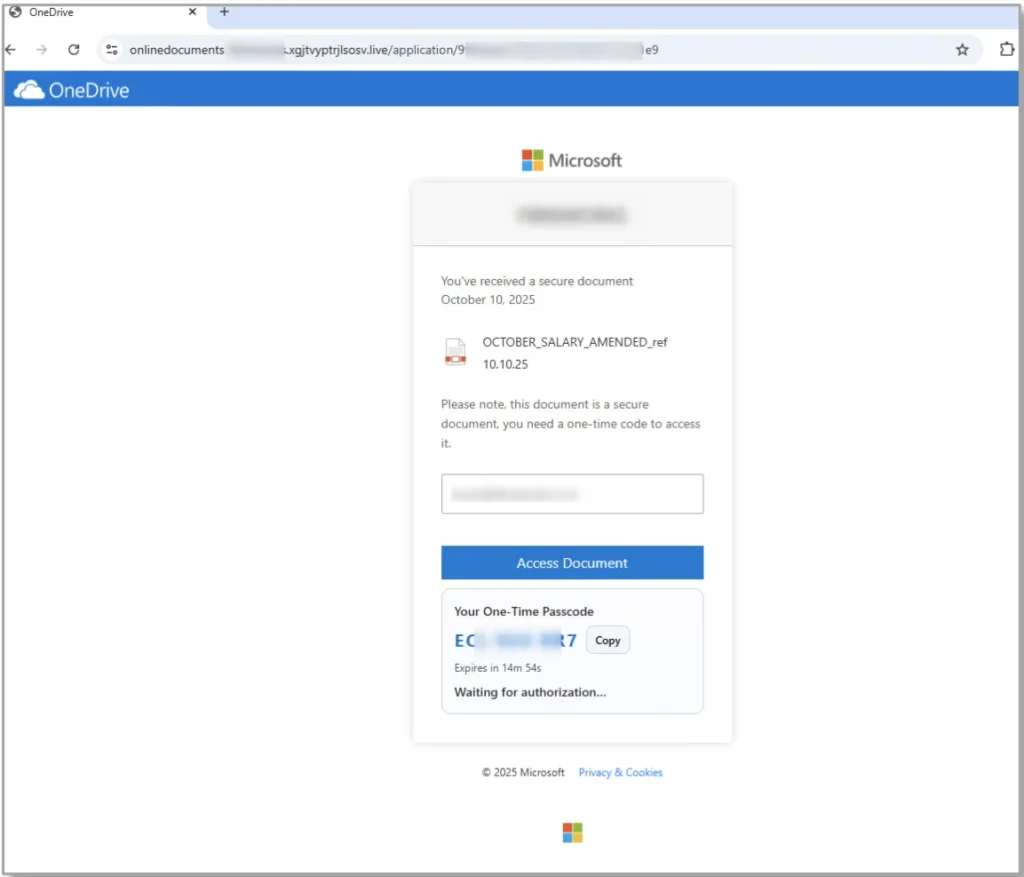

Dans certains cas, le code de l’appareil est présenté comme un mot de passe à usage unique, tandis que le leurre peut être une notification de réautorisation symbolique dans d’autres.

Les chercheurs ont observé deux kits de phishing utilisés dans les attaques, à savoir SquarePhish v1 et v2, et Graphish, qui simplifient le processus de phishing.

SquarePhish est un outil d’association rouge accessible au public qui cible les flux d’autorisation d’octroi d’appareils OAuth via des codes QR, imitant les configurations Microsoft MFA/TOTP légitimes.

Graphish est un kit de phishing malveillant partagé sur des forums clandestins, prenant en charge les abus OAuth, les enregistrements d’applications Azure et les attaques d’adversaire au milieu (AiTM).

En ce qui concerne les campagnes observées par Proofpoint, les chercheurs en ont mis en évidence trois dans le rapport:

- Attaques de primes salariales – Une campagne utilisant des leurres de partage de documents et une image de marque localisée de l’entreprise pour inciter les destinataires à cliquer sur des liens vers des sites Web contrôlés par des attaquants. Les victimes sont ensuite invitées à effectuer une « authentification sécurisée » en entrant un code fourni sur la page de connexion légitime de l’appareil de Microsoft, qui autorise une application contrôlée par un attaquant.

- Attaques TA2723-Un acteur impliqué dans le phishing d’informations d’identification à volume élevé, précédemment connu pour usurper Microsoft OneDrive, LinkedIn et DocuSign, qui a commencé à utiliser le phishing par code d’appareil OAuth en octobre. Proofpoint estime que les premières phases de ces campagnes ont probablement utilisé SquarePhish2, les vagues ultérieures passant potentiellement au kit de phishing Graphish.

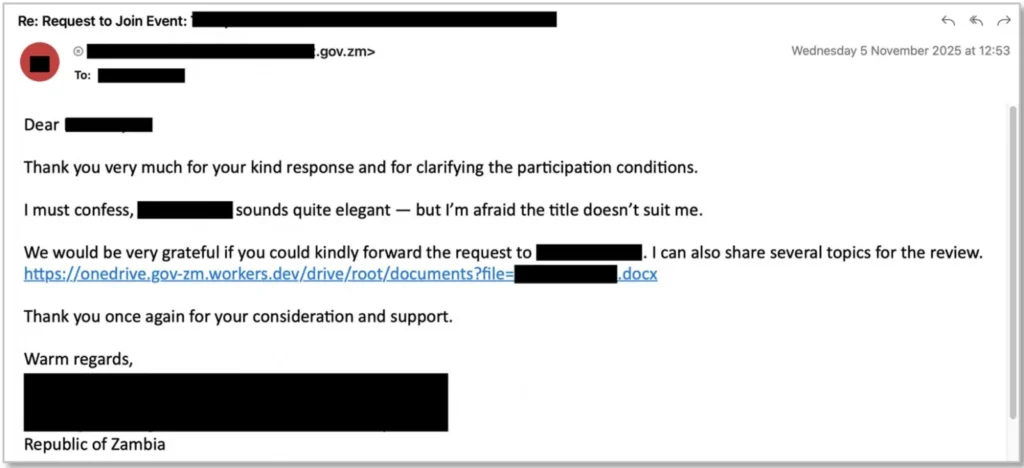

- Activité alignée sur l’État – Depuis septembre 2025, Proofpoint a observé un acteur de menace présumé aligné sur la Russie suivi comme UNK_AcademicFlare abusant de l’autorisation de code d’appareil OAuth pour la prise de contrôle de compte. L’acteur utilise des comptes de messagerie gouvernementaux et militaires compromis pour établir des relations avant de partager des liens qui usurpent OneDrive, entraînant les victimes dans un flux de travail de phishing par code d’appareil. L’activité cible principalement les secteurs gouvernemental, universitaire, des groupes de réflexion et des transports aux États-Unis et en Europe.

Pour bloquer ces attaques, Proofpoint recommande aux organisations d’utiliser l’accès conditionnel Microsoft Entra dans la mesure du possible et d’envisager d’introduire une stratégie sur l’origine de la connexion.