Une campagne automatisée cible plusieurs plates-formes VPN, des attaques basées sur les informations d’identification étant observées sur Palo Alto Networks GlobalProtect et Cisco SSL VPN.

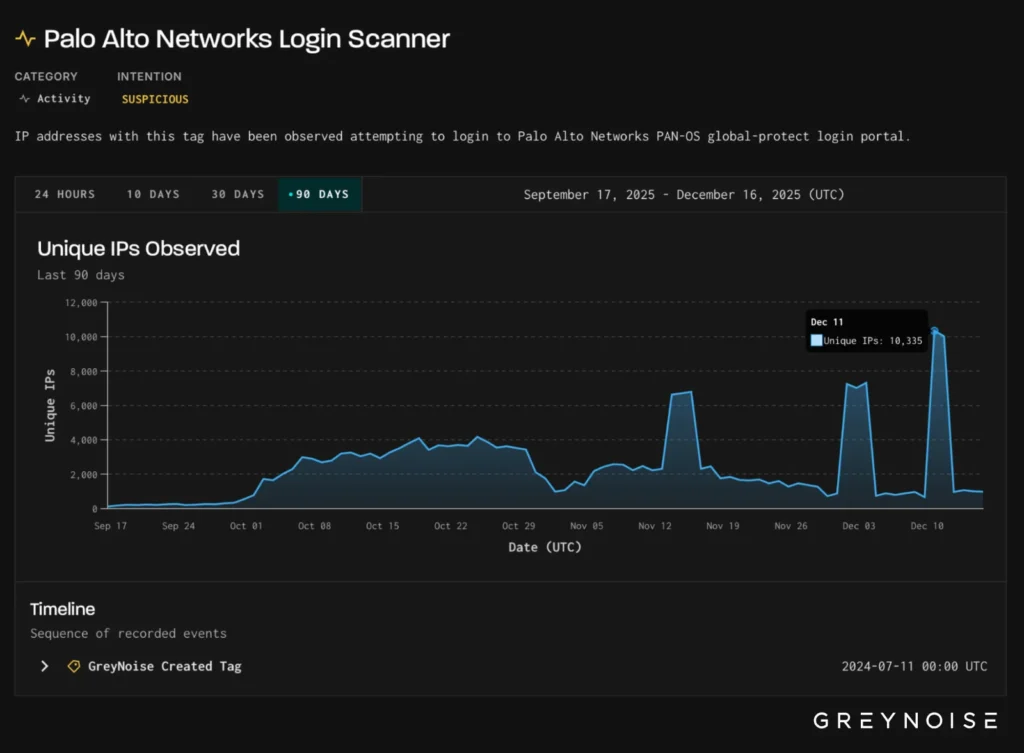

Le 11 décembre, la plateforme de surveillance des menaces GreyNoise a observé que le nombre de tentatives de connexion visant les portails GlobalProtect avait culminé à 1,7 million sur une période de 16 heures.

Les données collectées ont montré que les attaques provenaient de plus de 10 000 adresses IP uniques et visaient des infrastructures situées aux États-Unis, au Mexique et au Pakistan.

Le trafic malveillant provenait presque entièrement de l’espace IP de 3xK GmbH (Allemagne), indiquant une infrastructure cloud centralisée.

Sur la base des observations des chercheurs, l’auteur de la menace a réutilisé des combinaisons communes de nom d’utilisateur et de mot de passe, et la plupart des demandes provenaient d’un agent utilisateur Firefox, ce qui est rare pour une activité de connexion automatisée via ce fournisseur.

« La cohérence de l’agent utilisateur, de la structure de la demande et du timing suggère un sondage des informations d’identification par script conçu pour identifier les portails GlobalProtect exposés ou faiblement protégés, plutôt que des tentatives d’accès interactives ou une exploitation de la vulnérabilité », explique GreyNoise.

“Cette activité reflète la pression continue exercée sur les terminaux d’authentification VPN d’entreprise, un modèle que GreyNoise a observé à plusieurs reprises pendant les périodes d’activité accrue des attaquants.”

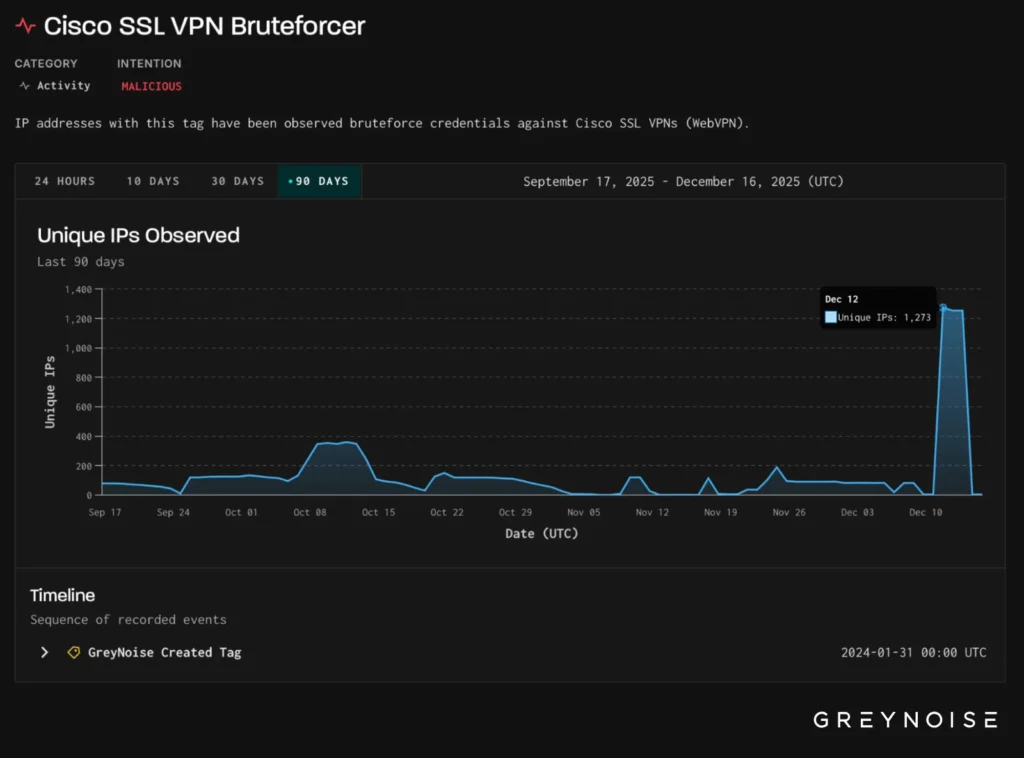

Le 12 décembre, l’activité provenant du même fournisseur d’hébergement utilisant la même empreinte TCP a commencé à sonder les points de terminaison VPN SSL Cisco.

Les moniteurs de bruit gris ont enregistré un saut d’adresses IP d’attaque uniques à 1 273, par rapport à la ligne de base normale de moins de 200.

L’activité constitue la première utilisation à grande échelle d’adresses IP hébergées par 3xK contre des VPN SSL Cisco au cours des 12 dernières semaines.

Dans ce cas également, les charges utiles de connexion suivaient les flux d’authentification VPN SSL normaux, y compris la gestion CSRF, indiquant des attaques automatisées d’informations d’identification plutôt que des exploits.

Hier, Cisco a averti les clients d’une vulnérabilité zero-day de gravité maximale (CVE-2025-20393) dans Cisco AsyncOS qui est activement exploitée dans des attaques ciblant les appliances Secure Email Gateway (SEG) et Secure Email and Web Manager (SEWM).

Cependant, GreyNoise souligne qu’elle n’a trouvé aucune preuve liant l’activité observée à CVE-2025-20393.

Un porte-parole de Palo Alto Networks a confirmé à Breachtrace qu’ils étaient au courant de l’activité. La société recommande aux utilisateurs d’utiliser des mots de passe forts et une protection d’authentification multifacteur.

“Nous sommes conscients de l’activité basée sur les informations d’identification signalée par GreyNoise ciblant les passerelles VPN, y compris les portails GlobalProtect. Cette activité reflète une vérification automatisée des informations d’identification et ne constitue pas un compromis de notre environnement ou une exploitation d’une vulnérabilité de Palo Alto Networks », a déclaré le porte-parole de Palo Alto Networks.

« Notre enquête confirme qu’il s’agit de tentatives scénarisées pour identifier des informations d’identification faibles », ont-ils ajouté.

Outre l’action recommandée de Palo Alto Networks, Grey Noise conseille également aux administrateurs d’auditer les appliances réseau, de rechercher les tentatives de connexion inattendues et de bloquer les adresses IP malveillantes connues effectuant ces sondes.