Les pirates nord-coréens ont adopté la technique « EtherHiding » qui exploite les contrats intelligents pour héberger et diffuser des logiciels malveillants dans des campagnes d’ingénierie sociale qui volent des crypto-monnaies.

Le Groupe de renseignement sur les menaces de Google (GTIG) a déclaré qu’un acteur menaçant de l’État-nation de la RPDC, suivi en interne sous le numéro UNC5342, employait EtherHiding depuis février dans des opérations d’interview contagieuses.

Les chercheurs notent que c’est la première fois qu’ils voient un groupe de pirates soutenu par l’État utiliser cette méthode.

Décrit pour la première fois par Guardio Labs en 2023, EtherHiding est une technique de distribution de logiciels malveillants dans laquelle les charges utiles sont intégrées dans des contrats intelligents sur une blockchain publique (Binance Smart Chain ou Ethereum). L’auteur de la menace peut ainsi héberger des scripts malveillants et les récupérer en cas de besoin.

En raison du fonctionnement des chaînes de blocs, EtherHiding offre l’anonymat, la résistance aux actions de retrait et permet une mise à jour flexible de la charge utile, le tout à un coût très bas. De plus, la récupération des charges utiles est possible grâce à des appels en lecture seule qui ne laissent aucun historique de transaction visible, ajoutant de la furtivité au processus.

Opérations de la RPDC sur la blockchain

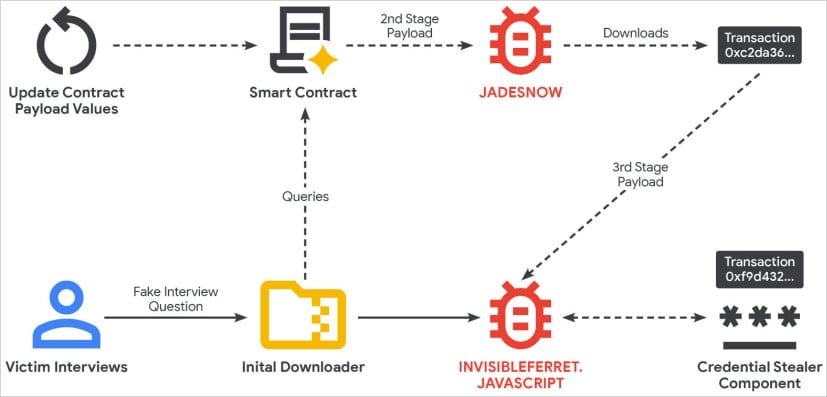

Les attaques commencent généralement par de faux entretiens d’embauche, une caractéristique des tactiques d’ingénierie sociale caractéristiques de la RPDC, provenant d’entités soigneusement fabriquées (BlockNovas LLC, Angeloper Agency, SoftGlide LLC) ciblant les développeurs de logiciels et de sites Web.

La victime est amenée à exécuter du code, dans le cadre de l’évaluation technique de l’entretien, qui exécute un téléchargeur JavaScript.

Les chercheurs disent que « le contrat intelligent héberge le téléchargeur JADESNOW qui interagit avec Ethereum pour récupérer la charge utile de troisième étape », qui est une version JavaScript du malware InvisibleFerret généralement utilisé pour l’espionnage à long terme.

GTIG note que la charge utile s’exécute en mémoire et peut demander à Ethereum un autre composant qui vole les informations d’identification.

Selon les chercheurs, les pirates peuvent utiliser JADESNOW pour récupérer une charge utile à partir d’Ethereum ou de la chaîne intelligente BNB, ce qui rend l’analyse plus difficile.

« Il est inhabituel de voir un acteur menaçant utiliser plusieurs chaînes de blocs pour des activités de dissimulation d’éther; cela peut indiquer un cloisonnement opérationnel entre les équipes de cyberopérateurs nord-coréens », explique GTIG.

« Les détails de la transaction montrent que le contrat a été mis à jour plus de 20 fois au cours des quatre premiers mois, chaque mise à jour coûtant en moyenne 1,37 USD en frais d’essence », explique GTIG.

« Le faible coût et la fréquence de ces mises à jour illustrent la capacité de l’attaquant à modifier facilement la configuration de la campagne », expliquent les chercheurs.

Le logiciel malveillant s’exécute en arrière-plan et écoute les commandes entrantes de sa commande et de son contrôle (C2), comme l’exécution de commandes arbitraires et l’exfiltration de fichiers sous forme ZIP vers un serveur externe ou un télégramme.

Le composant voleur d’informations d’identification cible les mots de passe, les cartes de crédit et les informations de portefeuille de crypto-monnaie (MetaMask et Phantom) stockées sur des navigateurs Web tels que Chrome et Edge.

L’adoption d’EtherHiding par les acteurs de la menace nord-coréens est un développement notable qui crée des complexités de suivi et de perturbation des campagnes.

Les personnes ciblées par des offres d’emploi séduisantes doivent rester prudentes lorsqu’on leur demande de télécharger quoi que ce soit et tester d’abord les fichiers dans des environnements isolés.

GTIG suggère que les administrateurs imposent des restrictions de téléchargement pour les types de fichiers à risque (.EXE, .MSI,.CHAUVE-SOURIS, .DLL) sur Chrome Enterprise, prenez le contrôle total des mises à jour du navigateur et placez des stratégies strictes d’accès Web et d’exécution de script.