Une campagne de phishing en cours cible les utilisateurs de LastPass et Bitwarden avec de faux courriels affirmant que les entreprises ont été piratées, les exhortant à télécharger une version de bureau supposément plus sécurisée du gestionnaire de mots de passe.

Les messages demandent aux destinataires de télécharger un binaire que Breachtrace a découvert installe Syncro, un outil de surveillance et de gestion à distance (RMM) utilisé par les fournisseurs de services gérés (MSP) pour rationaliser les opérations informatiques.

Les auteurs de la menace utilisent le programme Syncro MSP pour déployer le logiciel d’assistance et d’accès à distance ScreenConnect.

Vieux « vulnérable ».Installations EXE

Dans une alerte aux menaces cette semaine, LastPass indique clairement que l’entreprise n’a subi aucun incident de cybersécurité et que les messages sont un effort d’ingénierie sociale d’un acteur de la menace.

« Pour être clair, LastPass n’a pas été piraté, et il s’agit d’une tentative de la part d’un acteur malveillant d’attirer l’attention et de générer de l’urgence dans l’esprit du destinataire, une tactique courante pour l’ingénierie sociale et les courriels de phishing », explique LastPass.

Selon l’entreprise, la campagne a débuté au cours du week-end, vraisemblablement pour profiter de la réduction des effectifs pendant le week-end férié du Columbus Day et retarder la détection.

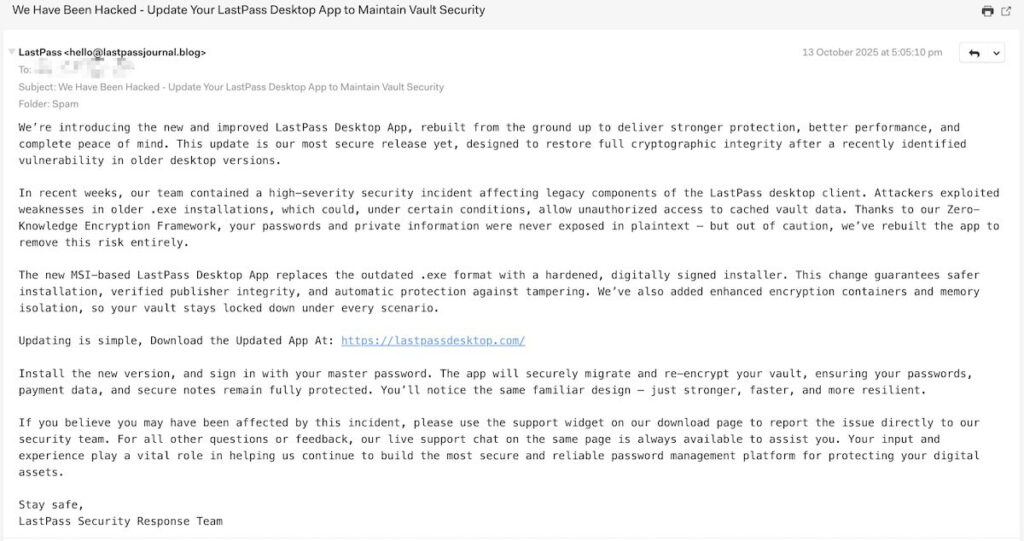

Les e-mails de phishing sont bien conçus et incitent les destinataires à installer une application de bureau plus sécurisée que LastPass a développée en remplacement du MSI « obsolète ».format exe » qui présentait des faiblesses permettant d’accéder aux informations du coffre-fort.

« Les attaquants ont exploité les faiblesses des plus anciens .installations exe, qui pourraient, dans certaines conditions, permettre un accès non autorisé aux données du coffre-fort mis en cache”, lit la fausse alerte de sécurité de l’auteur de la menace.

LastPass note que les faux messages proviennent de ‘ hello@lastpasspulse[.] blog ‘mais Breachtrace a également vu des courriels envoyés par’ hello@lastpasjournal[.] blogue ».

Les utilisateurs de Bitwarden également ciblés

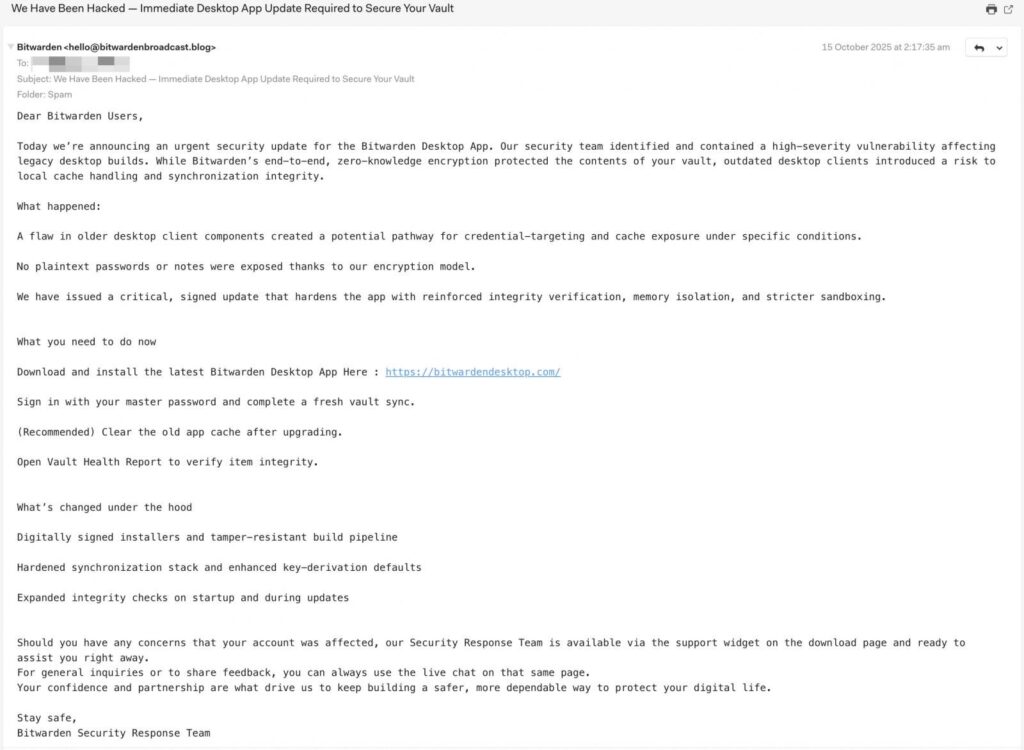

Les e-mails de phishing usurpent également l’identité de Bitwarden et partagent le même style d’écriture et le même leurre dans le but de créer un sentiment d’urgence et de convaincre les destinataires de suivre le lien de téléchargement vers une application de bureau améliorée.

Hier, Breachtrace a reçu un avis de » bonjour @ bitwardenbroadcast.blog ‘ décrivant un incident de sécurité similaire qui a entraîné la publication d’une application cliente sécurisée que les utilisateurs doivent installer.

Au moment de la rédaction de cet article, Cloudflare bloque l’accès aux pages de destination incluses dans les courriels frauduleux et les marque comme des tentatives de phishing.

Outils légitimes pour l’accès à distance

Breachtrace a récupéré les échantillons binaires distribués dans les courriels de phishing ciblant les utilisateurs de LastPass et Bitwarden et a constaté qu’ils sont fonctionnellement identiques.

Le logiciel malveillant installe l’agent de plate-forme Syncro MSP avec des paramètres qui masquent son icône dans la barre d’état système afin de garder l’utilisateur au courant du nouvel outil.

D’après nos observations, le seul objectif de Syncro semble être de déployer l’outil de support ScreenConnect en tant qu’installateur « apportez le vôtre », ce qui donne à l’auteur de la menace un accès à distance au point de terminaison.

L’agent Syncro est configuré avec très peu d’options, ce qui suggère que l’auteur de la menace s’est limité aux fonctionnalités dont il avait besoin.

Les fichiers de configuration montrent que l’agent se connecte au serveur toutes les 90 secondes. Il n’a pas activé l’accès à distance intégré et ne déploie pas les utilitaires de support à distance Splashtop, qui sont fournis avec la plateforme Syncro, ou TeamViewer, pour lesquels une intégration existe.

De plus, la configuration extraite ne contenait pas de stratégies pour déployer des solutions de sécurité sur le point de terminaison compromis et désactivait les agents Emsisoft, Webroot et Bitdefender.

Une fois ScreenConnect installé sur un appareil, les auteurs de menaces peuvent se connecter à distance à l’ordinateur d’une cible et déployer d’autres charges utiles de logiciels malveillants, voler des données et potentiellement accéder aux coffres-forts de mots de passe des utilisateurs via des informations d’identification enregistrées.

Hameçonnage pour les comptes 1Password

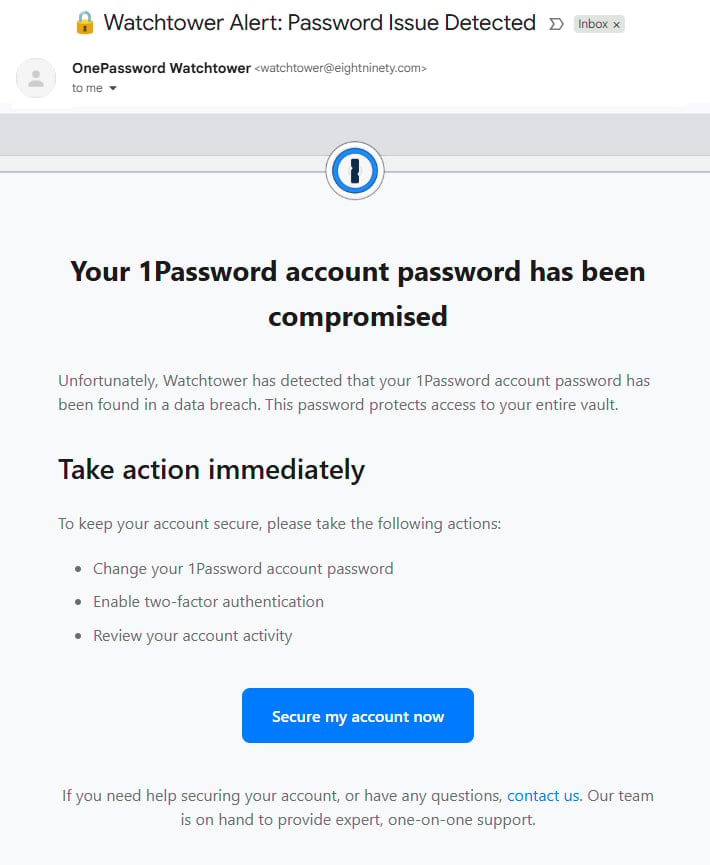

La semaine dernière, une autre campagne a ciblé les utilisateurs de 1Password avec des courriels avertissant à tort que leurs comptes avaient été compromis. Les indicateurs de cette activité, du libellé du message et de l’URL de destination à l’adresse de l’expéditeur (watchtower@eightninety [.] com) étaient différents.

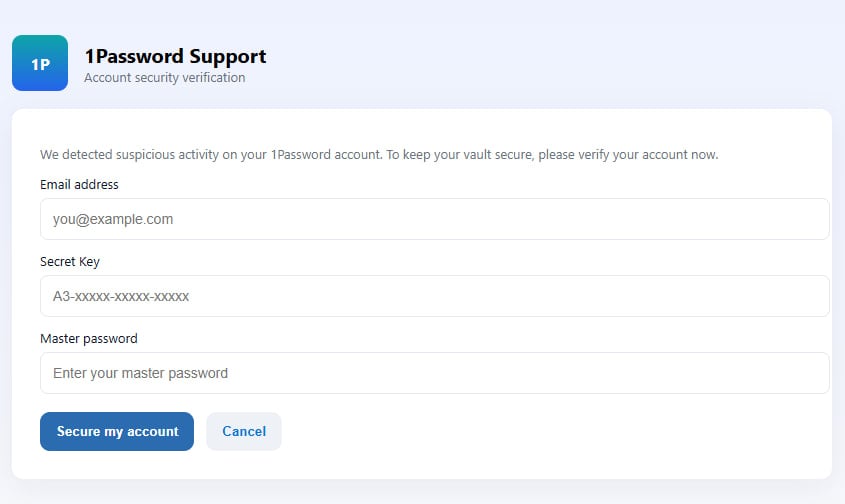

Des chercheurs de la société de cybersécurité Malwarebytes affirment que les utilisateurs cliquant sur un bouton intégré ont été redirigés vers une page de phishing (onepass-word[.] com) via une redirection Mandrillapp.

Les attaques ciblant 1Password ont été signalées pour la première fois par Brett Christensen (Tueur de canulars) le 25 septembre.

Les utilisateurs d’outils de gestion des mots de passe doivent ignorer ces alertes et toujours se connecter au site Web officiel du fournisseur pour vérifier les alertes de sécurité en attente d’examen.

Les incidents de sécurité importants tels que ceux signalés dans les courriels sont également largement communiqués sur les blogs des entreprises et via des communiqués de presse, de sorte qu’une double vérification sur les canaux officiels est toujours une bonne pratique.

Il convient également de rappeler que les entreprises ne demanderont jamais le mot de passe principal de vos coffres-forts.