Un nouveau botnet à grande échelle appelé RondoDox cible 56 vulnérabilités dans plus de 30 appareils distincts, y compris des failles divulguées pour la première fois lors de compétitions de piratage Pwn2Own.

L’attaquant se concentre sur un large éventail d’appareils exposés, y compris des DVR, des NVR, des systèmes de vidéosurveillance et des serveurs Web et est actif depuis juin.

Le botnet RondoDox exploite ce que les chercheurs de Trend Micro appellent une stratégie de « fusil à pompe d’exploitation » , où de nombreux exploits sont utilisés simultanément pour maximiser les infections, même si l’activité est très bruyante.

Depuis que FortiGuard Labs a découvert RondoDox, le botnet semble avoir élargi la liste des vulnérabilités exploitées, qui comprenaient CVE-2024-3721 et CVE-2024-12856.

Exploitation de masse du jour n

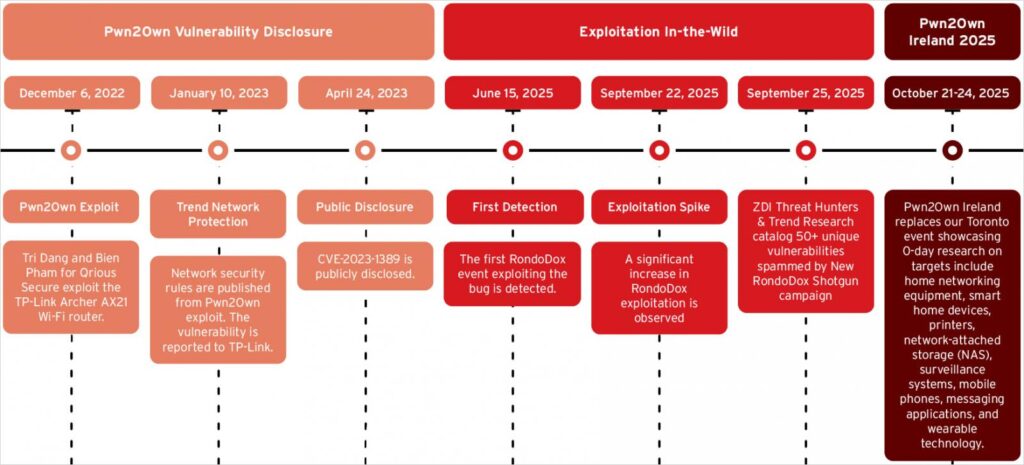

Dans un rapport publié aujourd’hui, Trend Micro indique que RondoDox exploite CVE-2023-1389, une faille dans le routeur Wi-Fi TP-Link Archer AX21 qui a été initialement démontrée à Pwn2Own Toronto 2022.

Pwn2Own est un concours de piratage organisé deux fois par an par Zero Day Initiative (ZDI) de Trend Micro, où des équipes de chapeaux blancs démontrent des exploits pour des vulnérabilités zero-day dans des produits largement utilisés.

Les chercheurs en sécurité notent que le développeur du botnet porte une attention particulière aux exploits démontrés lors des événements Pwn2Own et se déplace rapidement pour les militariser, comme Mirai l’a fait avec CVE-2023-1389 en 2023.

Vous trouverez ci-dessous une liste des failles post-2023 n-day que RondoDox inclut dans son arsenal:

- Digiever – CVE-2023-52163

- QNAP – CVE-2023-47565

- LB-LINK – CVE-2023-26801

- TRENDnet – CVE-2023-51833

- D-Link – CVE-2024-10914

- TBK – CVE-2024-3721

- Four-Faith – CVE-2024-12856

- Netgear – CVE-2024-12847

- AVTECH – CVE-2024-7029

- TOTOLINK – CVE-2024-1781

- Tenda – CVE-2025-7414

- TOTOLINK – CVE-2025-1829

- Meteobridge – CVE-2025-4008

- Edimax – CVE-2025-22905

- Linksys – CVE-2025-34037

- TOTOLINK – CVE-2025-5504

- TP-Link – CVE-2023-1389

Les défauts plus anciens, en particulier dans les appareils qui ont atteint la fin de vie, constituent un risque important car ils sont plus susceptibles de ne pas être corrigés. Les plus récents dans le matériel pris en charge sont tout aussi dangereux car de nombreux utilisateurs ont tendance à ignorer les mises à jour du micrologiciel après la configuration des périphériques.

Trend Micro a également découvert que RondoDox incorpore des exploits pour 18 failles d’injection de commandes auxquelles aucun identifiant de vulnérabilité (CVE) n’a été attribué. Ils ont un impact sur les unités NAS D-Link, les DVR TVT et LILIN, les routeurs Fiberhome, ASMAX et Linksys, les caméras Brickcom et d’autres points de terminaison non identifiés.

Pour vous protéger contre RondoDox et d’autres attaques de botnet, appliquez les dernières mises à jour du micrologiciel disponibles pour votre appareil et remplacez l’équipement en fin de vie. Il est également recommandé de segmenter votre réseau pour isoler les données critiques des IOT connectés à Internet ou des connexions invitées, et de remplacer les informations d’identification par défaut par des mots de passe sécurisés.