La campagne de logiciels malveillants contre les vers de verre, qui a eu un impact sur les places de marché OpenVSX et Visual Studio Code le mois dernier, est de retour avec trois nouvelles extensions VSCode qui ont déjà été téléchargées plus de 10 000 fois.

GlassWorm est une campagne et un logiciel malveillant qui exploite les transactions Solana pour récupérer une charge utile ciblant les informations d’identification des comptes GitHub, NPM et OpenVSX, ainsi que les données du portefeuille de crypto-monnaie de 49 extensions.

Le malware utilise des caractères Unicode invisibles qui s’affichent sous forme de blancs, mais s’exécutent en JavaScript pour faciliter les actions malveillantes.

Il est apparu pour la première fois via 12 extensions sur les marchés VS Code et OpenVSX de Microsoft, qui ont été téléchargées 35 800 fois. Cependant, on pense que le nombre de téléchargements a été gonflé par l’auteur de la menace, ce qui rend l’impact total de la campagne inconnu.

En réponse à ce compromis, Open VSX a fait pivoter les jetons d’accès pour un nombre non divulgué de comptes piratés par GlassWorm, a mis en œuvre des améliorations de sécurité et a marqué l’incident comme clos.

Retours de vers de verre

Selon Koi Security, qui a suivi la campagne, l’attaquant est maintenant retourné à OpenVSX, en utilisant la même infrastructure mais avec des points de terminaison de commande et de contrôle (C2) mis à jour et des transactions Solana.

Les trois extensions OpenVSX transportant la charge utile du ver de verre sont:

- dev piloté par l’ia. dev piloté par l’ia-3 400 téléchargements

- adhamu.histoire-en-sublime-fusion-4 000 téléchargements

- yasuyuyeux.transitoire-emacs — 2 400 téléchargements

Koi Security indique que les trois extensions utilisent la même astuce d’obscurcissement invisible des caractères Unicode que les fichiers d’origine. De toute évidence, cela reste efficace pour contourner les défenses nouvellement introduites d’OpenVSX.

Comme l’Aikido l’a signalé précédemment, les opérateurs de vers de verre n’ont pas été dissuadés par l’exposition du mois dernier et avaient déjà pivoté vers GitHub, mais le retour à OpenVSX via de nouvelles extensions montre une intention de reprendre les opérations sur plusieurs plates-formes.

Infrastructure d’attaque exposée

Grâce à une information anonyme, Koi Security a pu accéder au serveur des attaquants et obtenir des données clés sur les victimes touchées par cette campagne.

Les données récupérées indiquent une portée mondiale, avec des vers de verre trouvés sur des systèmes à travers les États-Unis, l’Amérique du Sud, l’Europe, l’Asie et une entité gouvernementale au Moyen-Orient.

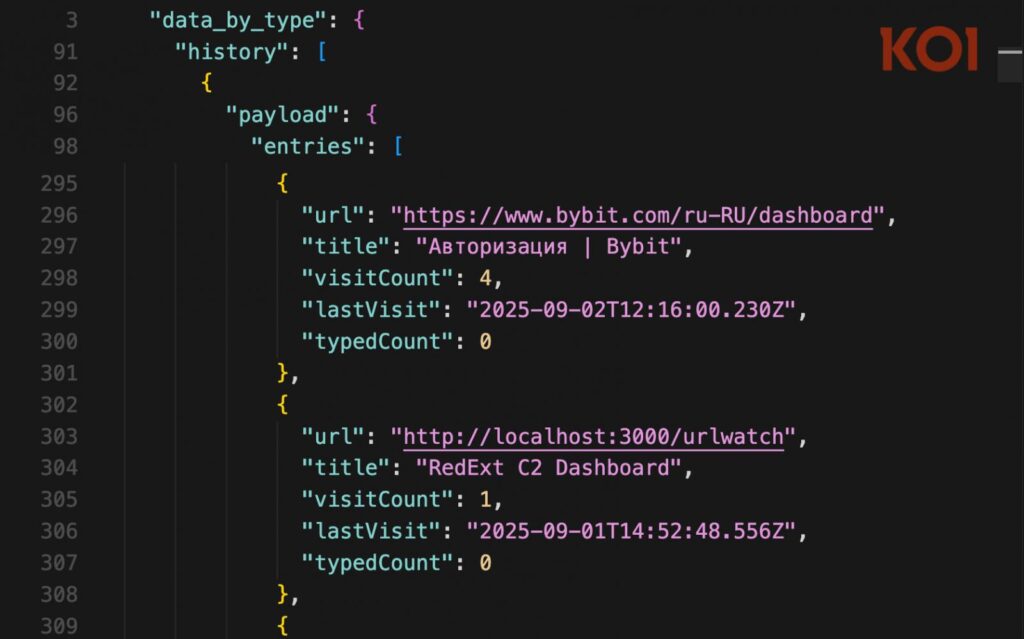

En ce qui concerne les opérateurs eux-mêmes, Koi rapporte qu’ils sont russophones et utilisent le framework d’extension de navigateur C2 open source RedExt.

Les chercheurs ont partagé toutes les données avec les forces de l’ordre, y compris les identifiants d’utilisateur pour plusieurs échanges de crypto-monnaie et plates-formes de messagerie, et un plan pour informer les organisations touchées est en cours de coordination.

Koi Security a déclaré à Breachtrace qu’ils avaient identifié 60 victimes distinctes jusqu’à présent, notant qu’ils n’avaient récupéré qu’une liste partielle à partir d’un seul point de terminaison exposé.

Au moment de la rédaction de cet article, les trois extensions avec la charge utile Ver de verre restent disponibles au téléchargement sur OpenVSX.