Un nouveau logiciel espion Android appelé ClayRat attire les victimes potentielles en se faisant passer pour des applications et des services populaires tels que WhatsApp, Google Photos, TikTok et YouTube.

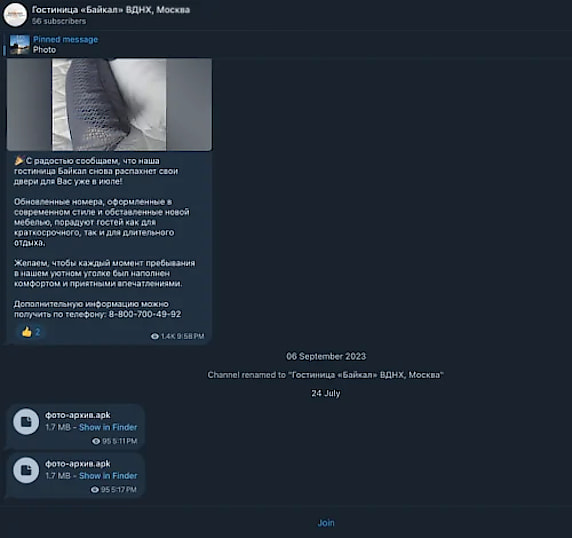

Le logiciel malveillant cible les utilisateurs russes via des canaux Telegram et des sites Web malveillants qui semblent légitimes. Il peut voler des journaux d’appels SMS meessages, des notifications, prendre des photos et même passer des appels téléphoniques.

Les chercheurs en logiciels malveillants de la société de sécurité mobile Zimperium affirment avoir documenté plus de 600 échantillons et 50 compte-gouttes distincts au cours des trois derniers mois, indiquant un effort actif de l’attaquant pour amplifier l’opération.

Campagne de Clayrate

La campagne ClayRat, nommée d’après le serveur de commande et de contrôle (C2) du malware, utilise des portails de phishing soigneusement conçus et des domaines enregistrés qui imitent étroitement les pages de service légitimes.

Ces sites hébergent ou redirigent les visiteurs vers des canaux Telegram où les fichiers de package Android (APK) sont fournis à des victimes sans méfiance.

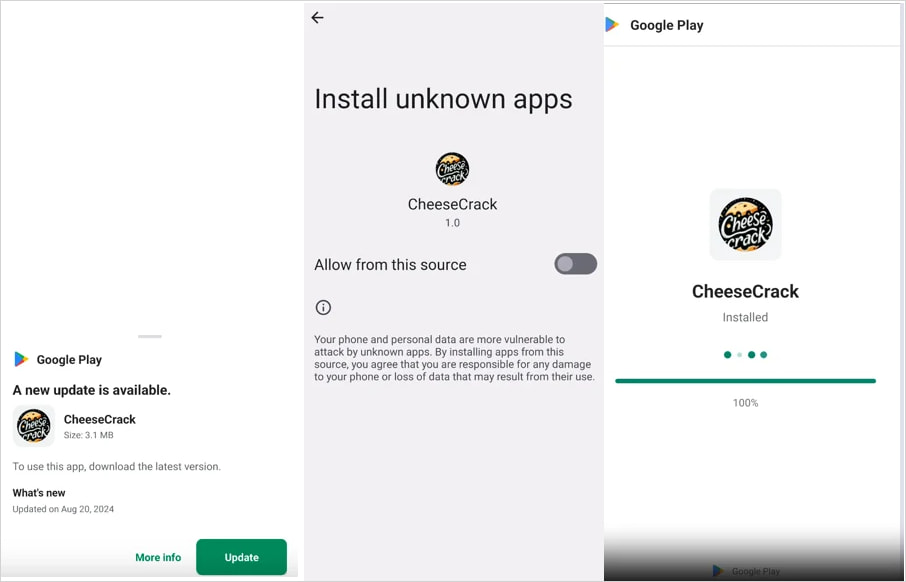

Pour ajouter de la légitimité à ces sites, les acteurs de la menace ont ajouté de faux commentaires, gonflé le nombre de téléchargements et utilisé une fausse expérience utilisateur de type Play Store avec des instructions étape par étape sur la façon de charger les APK et de contourner les avertissements de sécurité d’Android.

Selon Zimperium, certains échantillons de logiciels malveillants ClayRat agissent comme des compte-gouttes, où l’application que l’utilisateur voit est un faux écran de mise à jour du Play Store et une charge utile cryptée est cachée dans les ressources de l’application.

Le logiciel malveillant se niche dans l’appareil à l’aide d’une méthode d’installation “basée sur la session” pour contourner les restrictions Android 13+ et réduire les soupçons des utilisateurs.

« Cette méthode d’installation basée sur une session réduit le risque perçu et augmente la probabilité qu’une visite de page Web entraîne l’installation de logiciels espions », expliquent les chercheurs.

Une fois actif sur l’appareil, le malware peut utiliser le nouvel hôte pour se propager à plus de victimes en l’utilisant comme tremplin pour envoyer des SMS à la liste de contacts de la victime.

Capacités des logiciels espions

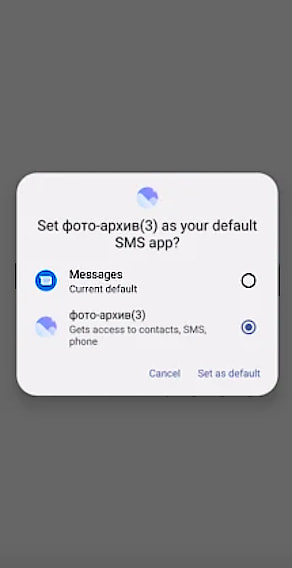

Le logiciel espion ClayRat assume le rôle de gestionnaire de SMS par défaut sur les appareils infectés, lui permettant de lire tous les SMS entrants et stockés, de les intercepter avant les autres applications et de modifier les bases de données SMS.

Le logiciel espion établit la communication avec le C2, qui est crypté AES-GCM dans ses dernières versions, puis reçoit l’une des 12 commandes prises en charge:

- get_apps_list-envoie la liste des applications installées à C2

- get_calls – envoie les journaux d’appels

- get_camera-prend une photo de la caméra frontale et l’envoie au serveur

- get_sms_list-extrait les messages SMS

- messsms-envoyer des SMS de masse à tous les contacts

- send_sms / make_call-envoyer des SMS ou passer des appels depuis l’appareil

- notifications / get_push_notifications-capture des notifications et des données push

- get_device_info-collecte des informations sur l’appareil

- get_proxy_data-récupère une URL WebSocket proxy, ajoute l’ID de périphérique et initialise un objet de connexion (convertit HTTP / HTTPS en WebSocket et planifie les tâches)

- retransmission-renvoyer un SMS à un numéro reçu de C2

Lorsque les autorisations requises sont accordées, le logiciel espion récolte automatiquement les contacts et compose et envoie par programme des messages SMS à chaque contact pour une propagation en masse.

En tant que membre de l’App Defense Alliance, Zimperium a partagé les IOC complets avec Google, et Play Protect bloque désormais les variantes connues et nouvelles du logiciel espion ClayRat.

Cependant, les chercheurs soulignent que la campagne est massive, avec plus de 600 échantillons enregistrés en trois mois.