Le groupe de menaces « Crimson Collective » cible les environnements cloud AWS (Amazon Web Services) depuis quelques semaines, pour voler des données et extorquer des entreprises.

Les pirates ont revendiqué la responsabilité de la récente attaque de Red Hat, affirmant qu’ils avaient exfiltré 570 Go de données de milliers de référentiels privés GitLab et avaient fait pression sur l’éditeur de logiciels pour qu’il paie une rançon.

À la suite de la divulgation de l’incident, Crimson Collective s’est associé à Scattered Lapsus Hunters Hunters pour augmenter la pression d’extorsion sur Red Hat.

Une analyse des chercheurs de Rapid7 fournit plus d’informations sur l’activité de Crimson Collective, qui implique de compromettre les clés d’accès AWS à long terme et les comptes de gestion des identités et des accès (IAM) pour l’escalade des privilèges.

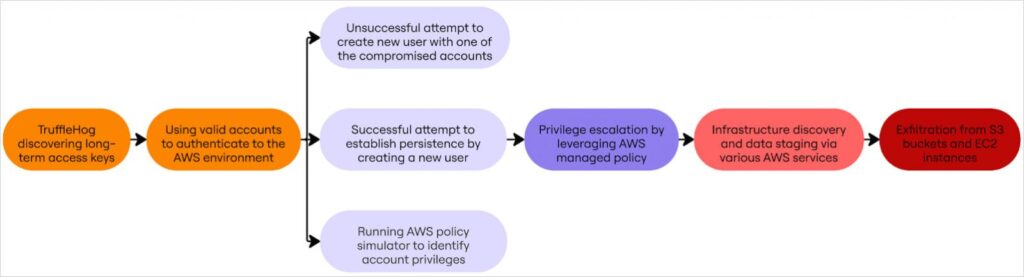

Les attaquants utilisent l’outil open source TruffleHog pour découvrir les informations d’identification AWS exposées. Après avoir obtenu l’accès, ils créent de nouveaux utilisateurs IAM et profils de connexion via des appels d’API et génèrent de nouvelles clés d’accès.

Vient ensuite l’escalade des privilèges en attachant la stratégie « AdministratorAccess » aux utilisateurs nouvellement créés, accordant à Crimson Collective le contrôle total d’AWS.

Les acteurs de la menace tirent parti de ce niveau d’accès pour énumérer les utilisateurs, les instances, les compartiments, les emplacements, les clusters de bases de données et les applications, afin de planifier la phase de collecte et d’exfiltration des données.

Ils modifient les mots de passe maîtres RDS (Relational Database Service) pour accéder à la base de données, créent des instantanés, puis les exportent vers S3 (Simple Storage Service) pour l’exfiltration via des appels d’API.

Rapid7 a également observé des instantanés de volumes EBS (Elastic Block Store), suivis du lancement de nouvelles instances EC2 (Elastic Compute Cloud). Les volumes EBS ont ensuite été attachés sous des groupes de sécurité permissifs pour faciliter le transfert de données.

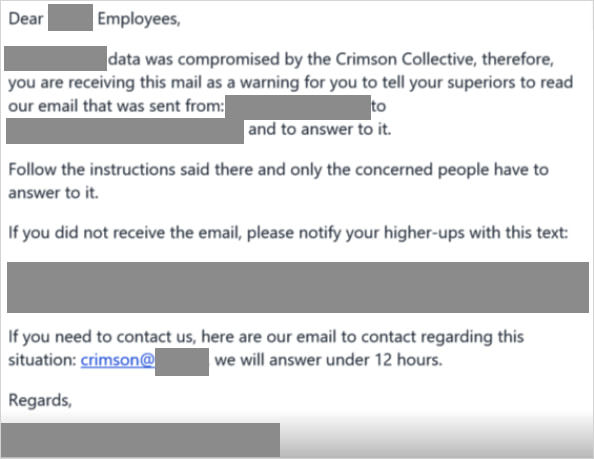

Après avoir terminé cette étape, Crimson Collective envoie aux victimes une note d’extorsion via AWS Simple Email Service (SES) dans l’environnement cloud piraté, ainsi qu’à des comptes de messagerie externes.

Les chercheurs notent que Crimson Collective a utilisé plusieurs adresses IP dans ses opérations de vol de données et a réutilisé certaines adresses IP lors d’incidents, facilitant ainsi le suivi.

AWS a déclaré à Breachtrace que les clients devraient « utiliser des informations d’identification à court terme et les moins privilégiées et mettre en œuvre des stratégies IAM restrictives. »

« Dans le cas où un client soupçonne que ses informations d’identification ont pu être exposées, il peut commencer par suivre les étapes énumérées dans cet article », a déclaré le fournisseur de services cloud. Si les clients ont des questions sur la sécurité de leurs comptes, il leur est conseillé de contacter AWS Support.

En janvier 2025, Halcyon a signalé des attaques de ransomware ciblant les environnements AWS par un acteur malveillant nommé « Codefinger », qui, contrairement à Crimson Collective, a chiffré les compartiments S3 ciblés.

Mise à jour [13: 37 ET]: Article mis à jour avec une déclaration d’AWS.

Pour atténuer ces attaques et éviter les violations catastrophiques des secrets AWS divulgués, il est recommandé d’analyser votre environnement à la recherche d’une exposition inconnue à l’aide d’outils open source tels que le scanner S3crets ou d’autres.