Les auteurs de menaces ont exploité une vulnérabilité d’exécution de code à distance récemment corrigée (CVE-2025-20352) dans les périphériques réseau Cisco pour déployer un rootkit et cibler les systèmes Linux non protégés.

Le problème de sécurité exploité dans les attaques affecte le protocole SNMP (Simple Network Management Protocol) dans Cisco IOS et IOS XE et conduit à RCE si l’attaquant dispose des privilèges root.

Selon la société de cybersécurité Trend Micro, les attaques ont exploité la faille des appareils Cisco 9400, 9300 et des anciennes séries 3750G et déployé des rootkits sur « des systèmes Linux plus anciens qui ne disposent pas de solutions de réponse à la détection des terminaux. »

Dans le bulletin d’origine pour CVE-2025-20352, mis à jour le 6 octobre, Cisco a qualifié la vulnérabilité d’exploitée comme un jour zéro, l’Équipe de réponse aux incidents de sécurité des produits (PSIRT) de l’entreprise déclarant qu’elle était « consciente d’une exploitation réussie. »

Les chercheurs de Trend Micro suivent les attaques sous le nom « Operation Zero Disco », car le logiciel malveillant définit un mot de passe d’accès universel contenant le mot « disco ». »

Le rapport de Trend Micro note que l’auteur de la menace a également tenté d’exploiter CVE-2017-3881, une vulnérabilité vieille de sept ans dans le code du protocole de gestion de cluster dans IOS et IOS XE.

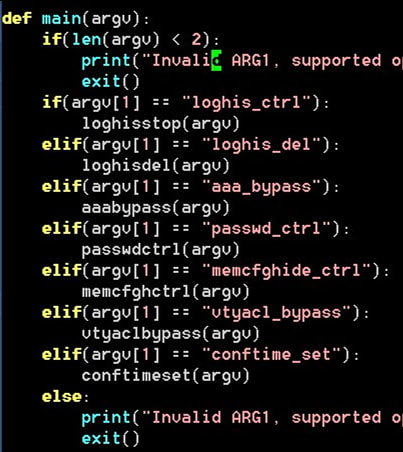

Le rootkit implanté sur les périphériques Cisco vulnérables dispose d’un contrôleur UDP qui peut écouter sur n’importe quel port, basculer ou supprimer les journaux, contourner les listes de contrôle d’accès AAA et VTY, activer/désactiver le mot de passe universel, masquer les éléments de configuration en cours d’exécution et réinitialiser le dernier horodatage d’écriture pour eux.

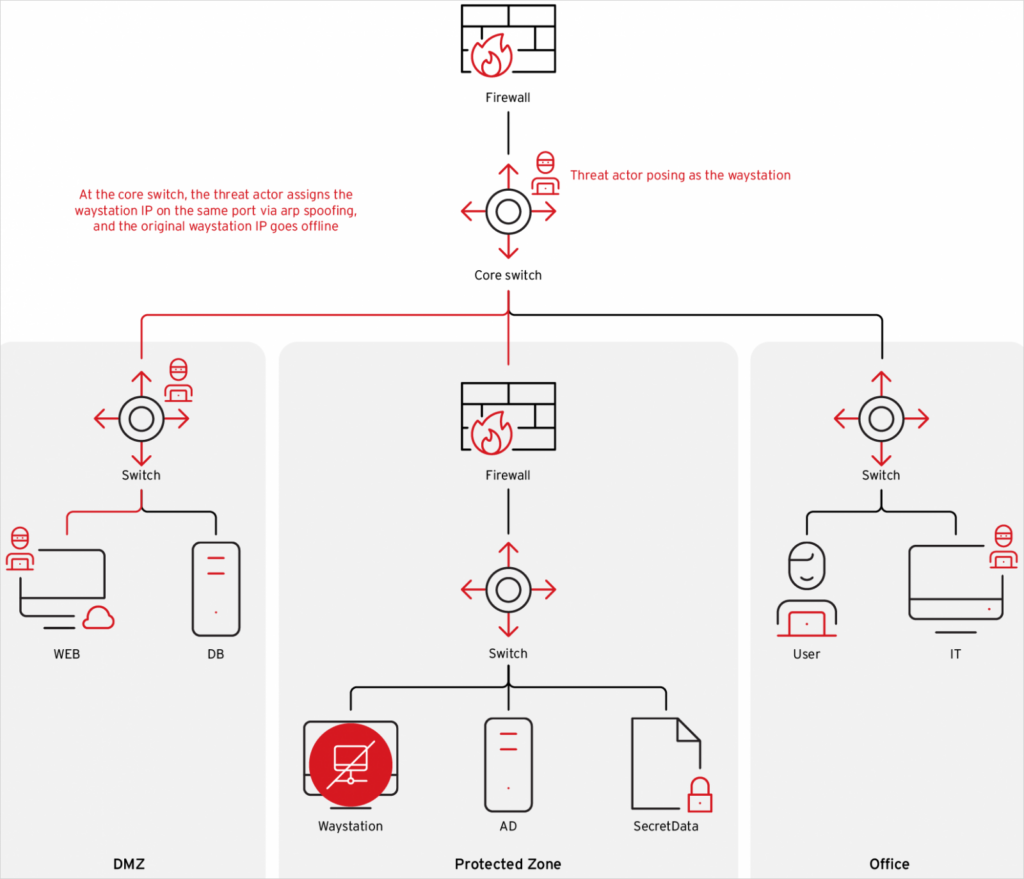

Dans une attaque simulée, les chercheurs ont montré qu’il était possible de désactiver la journalisation, d’usurper l’identité d’une adresse IP de waystation via l’usurpation ARP, de contourner les règles de pare-feu internes et de se déplacer latéralement entre les VLAN.

Bien que les commutateurs plus récents soient plus résistants à ces attaques en raison de la protection contre la randomisation de la disposition de l’espace d’adressage (ASLR), Trend Micro affirme qu’ils ne sont pas immunisés et qu’un ciblage persistant pourrait les compromettre.

Après avoir déployé le rootkit, le malware « installe plusieurs crochets sur l’IOSd, ce qui entraîne la disparition des composants sans fichier après un redémarrage », expliquent les chercheurs.

Les chercheurs ont pu récupérer des variantes 32 bits et 64 bits de l’exploit SNMP.

Trend Micro note qu’il n’existe actuellement aucun outil capable de signaler de manière fiable un commutateur Cisco compromis de ces attaques. En cas de suspicion de piratage, il est recommandé d’effectuer une enquête de bas niveau sur le micrologiciel et la région de la ROM.