Les acteurs de la menace exploitent activement une vulnérabilité critique dans le thème WordPress Service Finder qui leur permet de contourner l’authentification et de se connecter en tant qu’administrateurs.

Les privilèges d’administrateur dans WordPress accordent un contrôle total sur le contenu et les paramètres, l’autorisation de créer des comptes, de télécharger des fichiers PHP et d’exporter des bases de données.

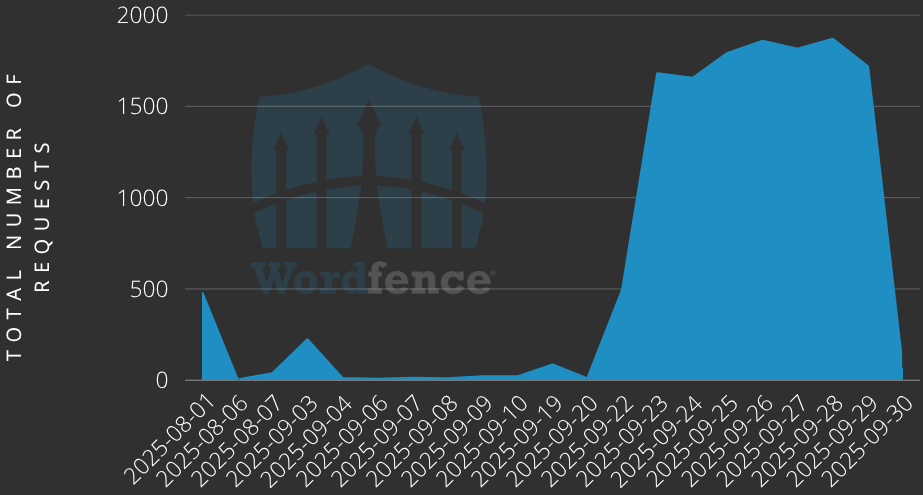

La société de sécurité des plugins WordPress Wordfence a enregistré plus de 13 800 tentatives d’exploitation depuis le 1er août.

Service Finder est un thème WordPress premium conçu pour les sites Web d’annuaire de services et de job board. Il prend en charge la réservation des clients, les commentaires, la gestion des créneaux horaires, la gestion du personnel, la génération de factures et un système de paiement.

Le thème a plus de ventes 6,000 sur Envato Market, et comme la plupart des plugins premium, il est généralement utilisé par les sites actifs.

La vulnérabilité exploitée dans les dernières attaques est suivie comme CVE-2025-5947 et a un score de gravité critique de 9,8. Cela affecte les versions 6.0 et antérieures de Service Finder, résultant d’une validation incorrecte du cookie original_user_id dans la fonction service_finder_switch_back ().

Un attaquant exploitant CVE-2025-5947 peut se connecter en tant que n’importe quel utilisateur, y compris les administrateurs, sans authentification.

Le problème a été découvert par le chercheur en sécurité « Foxyyy », qui l’a signalé via le programme de primes aux bogues de Wordfence le 8 juin.

Aonetheme, le fournisseur du thème, a résolu le problème de sécurité dans la version 6.1, publiée le 17 juillet. À la fin du mois, le problème a été rendu public et l’exploitation a commencé le lendemain.

Pendant environ une semaine depuis le 23 septembre, Wordfence a observé une augmentation de plus de 1 500 tentatives d’attaque chaque jour. Au total, les chercheurs ont vu plus de 13 800 tentatives d’exploitation.

Sur la base des observations de Wordfence, une attaque typique inclut une requête HTTP GET vers le chemin racine avec un paramètre de requête (switch_back=1) pour usurper l’identité d’un utilisateur existant.

Les chercheurs disent qu’il existe plusieurs adresses IP utilisées pour lancer les attaques. Cependant, des milliers de demandes d’attaque provenaient de seulement cinq d’entre elles:

- 5.189.221.98

- 185.109.21.157

- 192.121.16.196

- 194.68.32.71

- 178.125.204.198

Dans le cadre des mesures de défense contre ces attaques, les adresses IP ci-dessus sont bloquées. Cependant, il convient de noter que les attaquants peuvent passer à de nouveaux.

Les chercheurs disent qu’il n’y a pas d’indicateurs clairs de compromission pour arrêter ces attaques en dehors des requêtes qui contiennent le paramètre ‘switch_back’.

Les administrateurs de sites Web doivent examiner tous les journaux à la recherche d’activités suspectes ou de comptes que les auteurs de menaces peuvent créer pour la persistance.

Wordfence avertit que “l’absence de telles entrées de journal ne garantit pas que votre site Web n’a pas été compromis”, car l’accès administrateur donne aux attaquants la possibilité de couvrir leurs traces en supprimant les journaux ou d’autres preuves.

Compte tenu du statut d’exploitation active de CVE-2025-5947, il est recommandé aux utilisateurs du thème Service Finder d’appliquer la mise à jour de sécurité dès que possible ou d’arrêter d’utiliser le plugin.