Un gang de cybercriminalité connu sous le nom de Storm-2657 cible les employés des universités aux États-Unis pour détourner les paiements de salaire dans le cadre d’attaques de « paie pirate » depuis mars 2025.

Les analystes de renseignements sur les menaces de Microsoft qui ont repéré cette campagne ont constaté que les auteurs de menaces ciblent les comptes Workday; cependant, d’autres plateformes SaaS (software-as-a-service) de ressources humaines (RH) tierces pourraient également être menacées.

« Nous avons observé 11 comptes compromis avec succès dans trois universités qui ont été utilisés pour envoyer des courriels de phishing à près de 6 000 comptes de messagerie dans 25 universités », a déclaré Microsoft dans un rapport publié jeudi.

« Ces attaques ne représentent aucune vulnérabilité dans la plateforme ou les produits Workday, mais plutôt des acteurs de la menace motivés financièrement utilisant des tactiques sophistiquées d’ingénierie sociale et profitant de l’absence totale d’authentification multifacteur (MFA) ou de l’absence d’authentification multifacteur résistante au phishing pour compromettre les comptes. »

Les attaquants utilisent plusieurs thèmes dans les courriels de phishing, personnalisés pour chaque cible, allant des avertissements d’épidémies de maladies sur le campus aux rapports d’inconduite des professeurs, pour inciter les destinataires à cliquer sur des liens de phishing.

D’autres exemples incluent des courriels usurpant l’identité du président de l’université, partageant des informations concernant la rémunération et les avantages sociaux, ou de faux documents partagés par les RH.

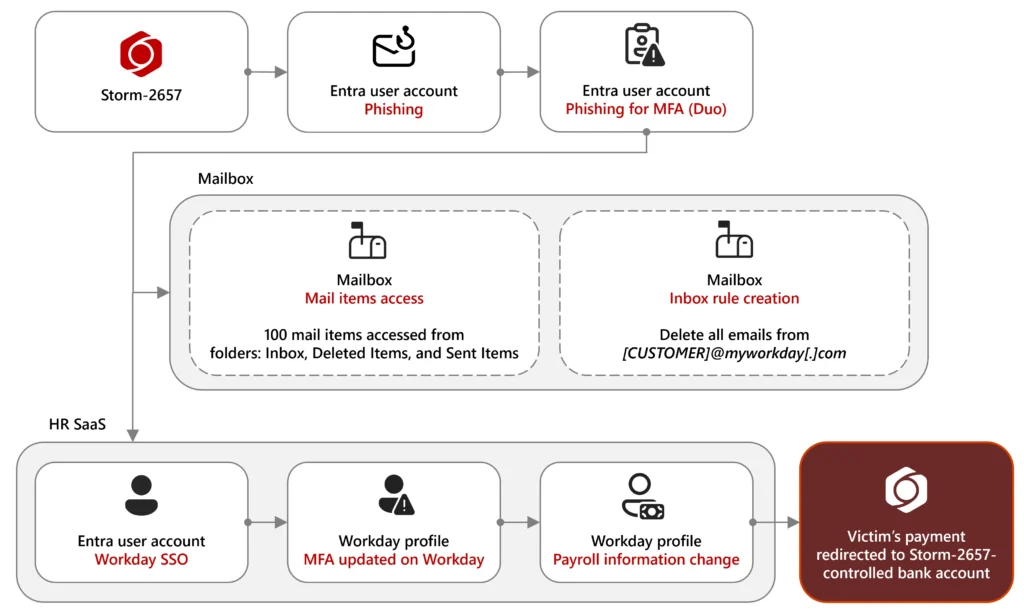

Lors de ces attaques, Storm-2657 a compromis les comptes des victimes via des e-mails de phishing qui utilisaient des liens d’adversaire au milieu (AITM) pour voler des codes MFA, permettant aux auteurs de menaces d’accéder aux comptes Exchange Online.

Une fois à l’intérieur des comptes piratés, ils ont mis en place des règles de boîte de réception pour supprimer les e-mails de notification d’avertissement Workday, ce qui leur permet de masquer d’autres modifications, notamment la modification des configurations de paiement des salaires et la redirection des paiements vers des comptes sous leur contrôle après avoir accédé aux profils Workday des victimes via l’authentification unique (SSO).

« Suite à la compromission des comptes de messagerie et aux modifications de la paie dans Workday, l’auteur de la menace a exploité les comptes nouvellement consultés pour distribuer d’autres e-mails de phishing, à la fois au sein de l’organisation et à l’extérieur vers d’autres universités », a ajouté Microsoft.

Dans certains cas, les auteurs de la menace ont également inscrit leurs propres numéros de téléphone en tant qu’appareils MFA pour les comptes compromis, via des profils Workday ou des paramètres MFA Duo, afin d’établir la persistance. Cela leur a permis d’échapper à la détection en approuvant d’autres actions malveillantes sur leurs propres appareils.

Microsoft a identifié les clients concernés et contacté certains d’entre eux pour les aider dans leurs efforts d’atténuation. Dans le rapport d’aujourd’hui, l’entreprise a également partagé des conseils pour enquêter sur ces attaques et mettre en œuvre une MFA résistante au phishing pour les bloquer et protéger les comptes d’utilisateurs.

Les attaques de « piratage de la paie », telles que celles-ci, sont une variante des escroqueries de compromission de messagerie professionnelle (BEC) qui ciblent les entreprises et les particuliers qui effectuent régulièrement des paiements par virement bancaire.

En 2024, l’Internet Crime Complaint Center (IC3) du FBI a enregistré plus de 21 000 plaintes pour fraude BEC, entraînant des pertes de plus de 2,7 milliards de dollars, le deuxième type de crime le plus lucratif derrière les escroqueries à l’investissement.

Cependant, ces chiffres sont basés sur des cas connus signalés directement par les victimes ou découverts par les forces de l’ordre, et ne représentent donc probablement qu’une fraction des pertes réelles.