Microsoft a interrompu une vague d’attaques de ransomware Rhysida début octobre en révoquant plus de 200 certificats utilisés pour signer des installateurs Teams malveillants.

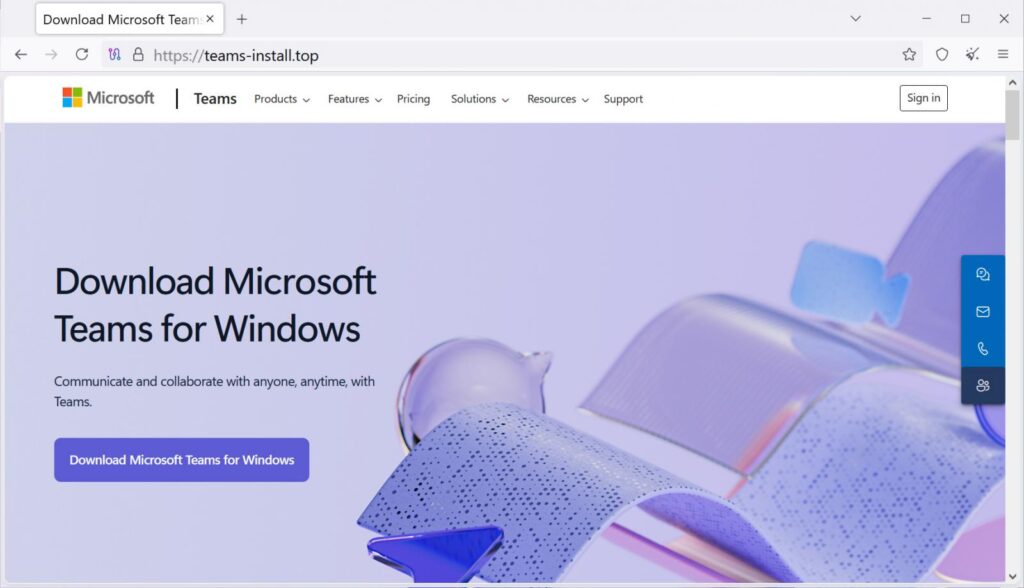

Vanilla Tempest, le groupe de menaces à l’origine des attaques, utilisait des domaines imitant Microsoft Teams, tels que teams-install[.]top, équipes-télécharger[.] buzz, équipes-télécharger[.]haut, et équipes-installer[.] exécuter, pour distribuer de faux MSTeamsSetup.fichiers exe qui ont infecté les victimes avec la porte dérobée Oyster.

Ces attaques faisaient partie d’une campagne de publicité malveillante fin septembre qui utilisait des publicités sur les moteurs de recherche et un empoisonnement SEO pour pousser de faux installateurs Microsoft Teams qui backdoor les appareils Windows avec des logiciels malveillants Oyster (également connus sous le nom de Broomstick et CleanUpLoader).

Les annonces et les domaines ont conduit à des sites Web qui se sont fait passer pour le site de téléchargement de Microsoft Teams. Cliquer sur le lien de téléchargement affiché en évidence télécharge un fichier nommé » MSTeamsSetup.exe, » le même nom de fichier utilisé par le programme d’installation officiel de Teams.

Lors de l’exécution, les installateurs Teams malveillants ont lancé un chargeur qui a déployé le malware Oyster signé, accordant aux acteurs de la menace un accès à distance aux systèmes infectés et leur permettant de voler des fichiers, d’exécuter des commandes et de déposer des charges utiles malveillantes supplémentaires.

Vanilla Tempest utilise la porte dérobée Oyster depuis juin 2025, tirant parti de la signature de confiance parallèlement aux services de signature de code de SSL.com, DigiCert et GlobalSign à partir de septembre 2025.

Ce malware, repéré pour la première fois à la mi-2023, a également été utilisé lors de précédentes attaques Rhysida pour violer les réseaux d’entreprise et se propage généralement via des publicités malveillantes qui usurpent l’identité d’outils informatiques tels que PuTTY et WinSCP.

« Vanilla Tempest, suivi par d’autres fournisseurs de sécurité comme VICE SPIDER et Vice Society,est un acteur financièrement motivé qui se concentre sur le déploiement de ransomwares et l’exfiltration de données à des fins d’extorsion », a déclaré Microsoft.

« L’auteur de la menace a utilisé diverses charges utiles de ransomware, notamment BlackCat, Quantum Locker et Zeppelin, mais plus récemment, il a principalement déployé le ransomware Rhysida. »

Active depuis au moins juin 2021, Vanilla Tempest a fréquemment attaqué des organisations des secteurs de l’éducation, de la santé, de l’informatique et de la fabrication. Alors qu’il était actif en tant que Vice Society, l’acteur de la menace était connu pour utiliser plusieurs souches de ransomwares, notamment Hello Kitty/Five Hands et Zeppelin ransomware.

Il y a trois ans, en septembre 2022, le FBI et la CISA ont publié un avertissement consultatif conjoint selon lequel Vice Society ciblait de manière disproportionnée le secteur de l’éducation aux États-Unis après que le gang de la cybercriminalité a violé Los Angeles Unified (LAUSD), le deuxième plus grand district scolaire des États-Unis.