Les chercheurs sur les logiciels malveillants d’ESET ont découvert un nouveau cheval de Troie d’accès à distance (RAT) sur le Google Play Store, caché dans une application d’enregistrement d’écran Android avec des dizaines de milliers d’installations.

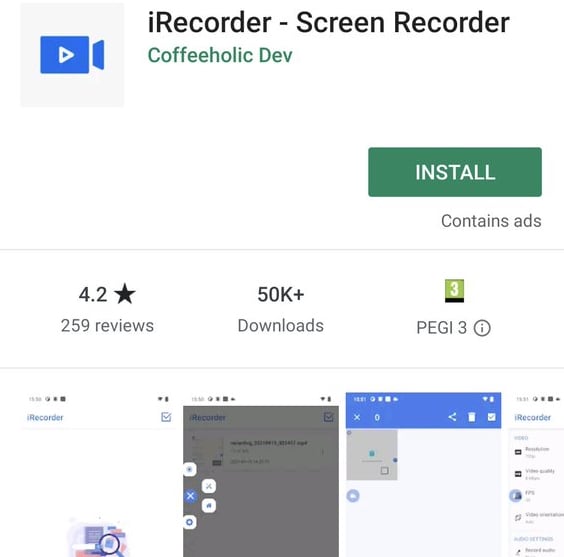

Bien qu’elle ait été ajoutée pour la première fois au magasin en septembre 2021, l’application « iRecorder – Screen Recorder » a probablement été infectée par un cheval de Troie via une mise à jour malveillante publiée près d’un an plus tard, en août 2022.

Le nom de l’application a permis de demander plus facilement l’autorisation d’enregistrer de l’audio et d’accéder à des fichiers sur les appareils infectés, car la demande correspondait aux capacités attendues d’un outil d’enregistrement d’écran.

Avant sa suppression, l’application a accumulé plus de 50 000 installations sur le Google Play Store, exposant les utilisateurs à des infections par des logiciels malveillants.

« Suite à notre notification concernant le comportement malveillant d’iRecorder, l’équipe de sécurité de Google Play l’a retiré du magasin », a déclaré Lukas Stefanko, chercheur sur les logiciels malveillants chez ESET.

« Cependant, il est important de noter que l’application peut également être trouvée sur des marchés Android alternatifs et non officiels. Le développeur iRecorder fournit également d’autres applications sur Google Play, mais elles ne contiennent pas de code malveillant. »

Le malware en question, nommé AhRat par ESET, est basé sur un RAT Android open source appelé AhMyth.

Il dispose d’un large éventail de fonctionnalités, y compris, mais sans s’y limiter, le suivi de l’emplacement des appareils infectés, le vol des journaux d’appels, des contacts et des messages texte, l’envoi de messages SMS, la prise de photos et l’enregistrement audio en arrière-plan.

Après un examen plus approfondi, ESET a découvert que l’application d’enregistrement d’écran malveillant elle-même n’utilisait qu’un sous-ensemble des capacités du RAT car elle n’était utilisée que pour créer et exfiltrer des enregistrements sonores ambiants et pour voler des fichiers avec des extensions spécifiques, faisant allusion à des activités d’espionnage potentielles.

Ce n’est pas la première fois qu’un logiciel malveillant Android basé sur AhMyth s’infiltre dans la boutique Google Play. ESET a également publié des détails en 2019 sur une autre application de cheval de Troie AhMyth qui a trompé le processus de vérification des applications de Google à deux reprises en se faisant passer pour une application de diffusion radio.

« Auparavant, l’open-source AhMyth était employé par Transparent Tribe, également connu sous le nom d’APT36, un groupe de cyberespionnage connu pour son utilisation intensive des techniques d’ingénierie sociale et ciblant les organisations gouvernementales et militaires en Asie du Sud », a déclaré Stefanko.

« Néanmoins, nous ne pouvons pas attribuer les échantillons actuels à un groupe spécifique, et rien n’indique qu’ils aient été produits par un groupe de menace persistante avancée (APT) connu. »