Selon les dernières recherches, une version améliorée du logiciel malveillant XLoader adopte une approche basée sur les probabilités pour camoufler son infrastructure de commande et de contrôle (C&C). « Maintenant, il est beaucoup plus difficile de séparer le bon grain de l’ivraie et de découvrir les vrais serveurs C&C parmi des milliers de domaines légitimes utilisés par Xloader comme écran de fumée », a déclaré la société israélienne de cybersécurité Check Point. Repéré pour la première fois dans la nature en octobre 2020, XLoader est le successeur de Formbook et un voleur d’informations multiplateforme capable de piller les informations d’identification des navigateurs Web, de capturer des frappes et des captures d’écran et d’exécuter des commandes et des charges utiles arbitraires. Plus récemment, le conflit géopolitique en cours entre la Russie et l’Ukraine s’est avéré être un fourrage lucratif pour la distribution de XLoader au moyen d’e-mails de phishing destinés aux hauts responsables du gouvernement en Ukraine. Les dernières découvertes de Check Point s’appuient sur un rapport précédent de Zscaler en janvier 2022, qui a révélé le fonctionnement interne du protocole de chiffrement et de communication réseau C&C (ou C2) du logiciel malveillant, notant son utilisation de serveurs leurres pour dissimuler le serveur légitime et échapper aux logiciels malveillants. systèmes d’analyse.

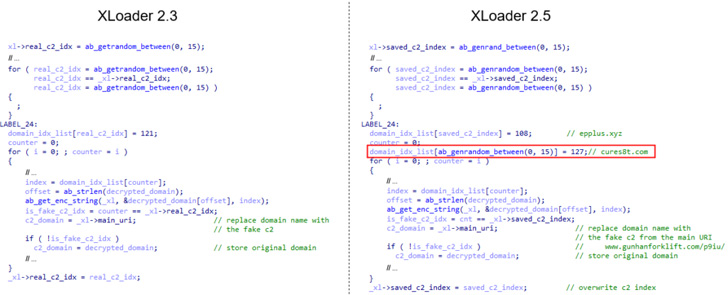

« Les communications C2 se produisent avec les domaines leurres et le vrai serveur C2, y compris l’envoi de données volées à la victime », ont expliqué les chercheurs. « Ainsi, il est possible qu’un C2 de secours puisse être caché dans les domaines C2 leurres et être utilisé comme canal de communication de secours dans le cas où le domaine C2 principal serait supprimé. » La furtivité vient du fait que le nom de domaine du vrai serveur C&C est caché à côté d’une configuration contenant 64 domaines leurres, à partir desquels 16 domaines sont choisis au hasard, suivis du remplacement de deux de ces 16 par la fausse adresse C&C et l’adresse authentique. Ce qui a changé dans les nouvelles versions de XLoader, c’est qu’après la sélection de 16 domaines leurres dans la configuration, les huit premiers domaines sont écrasés par de nouvelles valeurs aléatoires avant chaque cycle de communication tout en prenant des mesures pour ignorer le domaine réel. De plus, XLoader 2.5 remplace trois des domaines de la liste créée par deux adresses de serveur leurre et le vrai domaine de serveur C&C. Le but ultime est d’empêcher la détection du vrai serveur C&C, en fonction des délais entre les accès aux domaines. Le fait que les auteurs de logiciels malveillants aient recouru aux principes de la théorie des probabilités pour accéder au serveur légitime montre une fois de plus comment les acteurs de la menace affinent constamment leurs tactiques pour atteindre leurs objectifs infâmes. « Ces modifications atteignent deux objectifs à la fois : chaque nœud du botnet maintient un taux de rejet constant tout en trompant les scripts automatisés et en empêchant la découverte des vrais serveurs C&C », ont déclaré les chercheurs de Check Point.