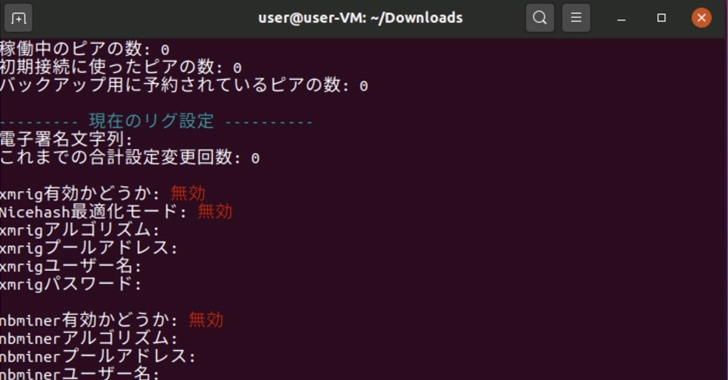

Un nouveau botnet peer-to-peer (P2P) basé sur Golang a été repéré ciblant activement les serveurs Linux dans le secteur de l’éducation depuis son émergence en mars 2022. Surnommé Panchan par Akamai Security Research, le malware « utilise ses fonctionnalités de simultanéité intégrées pour maximiser la propagation et exécuter des modules malveillants » et « récolte les clés SSH pour effectuer un mouvement latéral ». Le botnet riche en fonctionnalités, qui s’appuie sur une liste de base de mots de passe SSH par défaut pour mener une attaque par dictionnaire et étendre sa portée, fonctionne principalement comme un cryptojacker conçu pour détourner les ressources d’un ordinateur pour extraire des crypto-monnaies. La société de cybersécurité et de services cloud a noté qu’elle avait repéré l’activité de Panchan pour la première fois le 19 mars 2022 et attribué le logiciel malveillant à un acteur de menace japonais probable en fonction de la langue utilisée dans le panneau d’administration intégré au binaire pour modifier la configuration de minage. Panchan est connu pour déployer et exécuter deux mineurs, XMRig et nbhash, sur l’hôte pendant l’exécution, la nouveauté étant que les mineurs ne sont pas extraits sur le disque pour éviter de laisser une trace médico-légale. « Pour éviter la détection et réduire la traçabilité, le malware dépose ses cryptomineurs sous forme de fichiers mappés en mémoire, sans aucune présence sur le disque », ont déclaré les chercheurs. « Il tue également les processus de cryptominage s’il détecte une surveillance de processus. » Sur les 209 pairs infectés détectés jusqu’à présent, 40 seraient actuellement actifs. La plupart des machines compromises se trouvent en Asie (64), suivie de l’Europe (52), de l’Amérique du Nord (45), de l’Amérique du Sud (11), de l’Afrique (1) et de l’Océanie (1). Un indice intéressant sur les origines du malware est le résultat d’une défaillance OPSEC de la part de l’acteur de la menace, révélant le lien vers un serveur Discord qui s’affiche dans le panneau d’administration « godmode ». « Le chat principal était vide, à l’exception d’une salutation d’un autre membre qui s’est produite en mars », ont déclaré les chercheurs. « Il se peut que d’autres chats ne soient disponibles que pour les membres privilégiés du serveur. »