Salesforce a confirmé qu’il ne négocierait ni ne paierait de rançon aux auteurs de menaces à l’origine d’une vague massive d’attaques de vol de données qui ont touché les clients de l’entreprise cette année.

Tel que rapporté pour la première fois par Bloomberg, Salesforce a envoyé un e-mail à ses clients mardi pour leur dire qu’ils ne paieraient pas de rançon et a averti que des « renseignements crédibles sur les menaces » indiquaient que les acteurs de la menace prévoyaient de divulguer les données volées.

« Je peux confirmer que Salesforce ne s’engagera pas, ne négociera pas avec ou ne paiera aucune demande d’extorsion », a également confirmé Salesforce à Breachtrace .

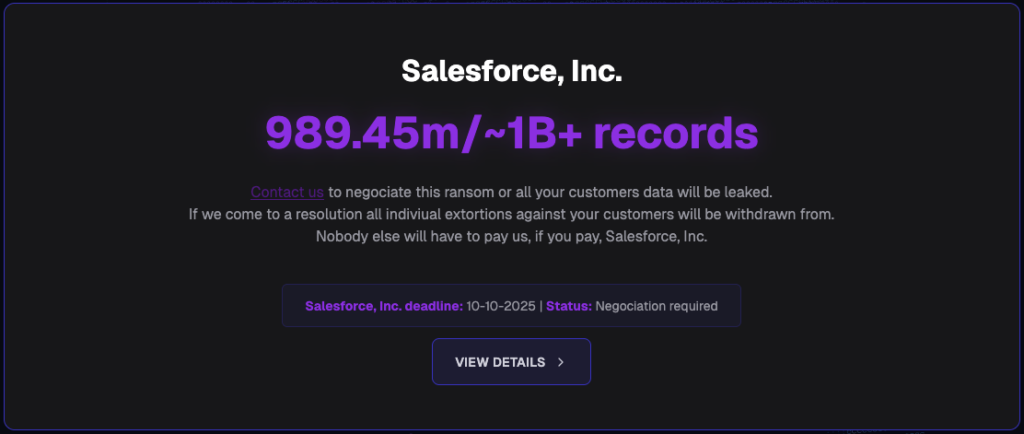

Cette déclaration fait suite au lancement d’un site de fuite de données par des acteurs de la menace connus sous le nom de « Chasseurs de lapsus dispersés », qui tentent d’extorquer 39 entreprises dont les données ont été volées à Salesforce. Le site Web était situé sur le breachforums[.]domaine hn, qui porte le nom du célèbre site Web BreachForums, un forum de piratage connu pour vendre et divulguer des données volées.

Les entreprises extorquées sur le site de fuite de données comprenaient des marques et des organisations bien connues, notamment FedEx, Disney / Hulu, Home Depot, Marriott, Google, Cisco, Toyota, Gap, Kering, McDonald’s, Walgreens, Instacart, Cartier, Adidas, Saké Cinquième Avenue, Air France et KLM, Transunion, HBO MAX, UPS, Chanel et IKEA.

Au total, les acteurs de la menace ont affirmé avoir volé près d’un milliard d’enregistrements de données, qui seraient rendus publics si une demande d’extorsion était payée par des entreprises individuelles ou en un seul paiement de Salesforce qui couvrirait tous les clients concernés répertoriés sur le site.

Ces données ont été volées dans des instances Salesforce lors de deux campagnes distinctes qui ont eu lieu en 2025.

La première campagne de vol de données a débuté fin 2024, lorsque les auteurs de menaces ont commencé à mener des attaques d’ingénierie sociale en se faisant passer pour le personnel de support informatique pour inciter les employés à connecter une application OAuth malveillante à l’instance Salesforce de leur entreprise.

Une fois liés, les auteurs de la menace ont utilisé la connexion pour télécharger et voler les bases de données, qui ont ensuite été utilisées pour extorquer l’entreprise par courrier électronique.

Ces attaques d’ingénierie sociale ont touché Google, Cisco, Qantas, Adidas, Allianz Life, Farmers Insurance, Workday, Kering et les filiales de LVMH, telles que Dior, Louis Vuitton et Tiffany & Co.

Une deuxième campagne de vol de données Salesforce a débuté début août 2025, lorsque les auteurs de la menace ont utilisé des jetons OAuth SalesLoft Drift volés pour pivoter vers les environnements CRM des clients et exfiltrer les données.

Les attaques de vol de données Salesloft visaient principalement à voler des données de ticket d’assistance pour rechercher des informations d’identification, des jetons API, des jetons d’authentification et d’autres informations sensibles qui permettraient aux attaquants de violer l’infrastructure et les services cloud de l’entreprise.

L’un des acteurs de la menace à l’origine des attaques Salesloft, connu sous le nom de ShinyHunters, a déclaré à Breachtrace qu’ils avaient volé environ 1,5 milliard d’enregistrements de données pour plus de 760 entreprises au cours de cette campagne.

De nombreuses entreprises ont déjà confirmé qu’elles avaient été touchées par l’attaque de la chaîne logistique Salesloft, notamment Google, Cloudflare, Zscaler, Tenable, CyberArk, Elastic, BeyondTrust, Proofpoint, JFrog, Nutanix, Qualys, Rubrik, Cato Networks, Palo Alto Networks et bien d’autres.

Le site de fuite de données récemment lancé a été principalement utilisé pour extorquer des clients lors des attaques d’ingénierie sociale d’origine, les auteurs de la menace déclarant qu’ils commenceraient à extorquer publiquement les personnes touchées par les attaques Salesloft après le 10 octobre.

Cependant, le site de fuite de données est maintenant fermé, le domaine utilisant désormais des serveurs de noms de surina.ns.cloudflare.com et hans.ns.cloudflare.com, qui ont tous deux été utilisés par le FBI dans le passé lors de la saisie de domaines.

Breachtrace a contacté le FBI pour savoir s’ils avaient saisi le domaine, mais n’a pas reçu de réponse pour le moment.