SonicWall a confirmé que tous les clients qui ont utilisé le service de sauvegarde dans le cloud de l’entreprise sont touchés par la faille de sécurité du mois dernier.

Auparavant, le fournisseur avait déclaré que l’incident « exposait les fichiers de sauvegarde de la configuration du pare-feu stockés dans certains comptes MySonicWall », sans partager de détails supplémentaires.

MySonicWall est un portail client en ligne utilisé pour gérer l’accès aux produits, les licences, l’enregistrement, les mises à jour du micrologiciel, les demandes d’assistance et les sauvegardes cloud des configurations de pare-feu (.Fichiers EXP).

Le 17 septembre, la société a averti ses clients de réinitialiser leurs informations d’identification de compte MySonicWall pour protéger les fichiers de sauvegarde de la configuration de leur pare-feu auxquels pourraient potentiellement accéder des acteurs non autorisés qui avaient violé ses systèmes.

Pour aider les administrateurs à gérer le risque découlant de la violation, l’entreprise a fourni les étapes essentielles de la procédure de réinitialisation, qui devraient couvrir toutes les informations d’identification, les clés API et les jetons d’authentification des utilisateurs, les comptes VPN et les services.

L’entreprise fournit une liste de contrôle « pour s’assurer que tous les mots de passe, clés et secrets pertinents sont mis à jour de manière cohérente. »Les actions critiques se réfèrent aux préoccupations suivantes:

- réinitialisation et mise à jour des mots de passe de tous les utilisateurs locaux

- réinitialisation des codes d’accès temporaires (TOTP) pour les utilisateurs locaux

- mise à jour des mots de passe sur les serveurs LDAP, RADIUS ou TACACS+

- mise à jour du secret partagé dans toutes les stratégies IPSec de site à site et GroupVPN

- mise à jour des mots de passe utilisés pour toutes les interfaces WAN L2TP / PPPoE / PPTP

- réinitialisation de la clé d’API Cloud Secure Edge (CSE)

La liste comprend également des actions moins critiques, qui font référence à la mise à jour des clés AWS pour la journalisation et l’intégration VPN, à la réinitialisation des informations d’identification utilisateur SNMPv3 et à la mise à jour des mots de passe pour les connexions WWAN.

« L’accès aux fichiers de configuration du pare-feu exposés contient des informations qui pourraient faciliter considérablement l’exploitation des pare-feu pour les auteurs de menaces », avait averti SonicWall à l’époque, publiant également des conseils de correction détaillés.

À l’époque, SonicWall précisait qu’environ 5% de ses clients de pare-feu utilisaient son service de sauvegarde dans le cloud.

Dans une mise à jour publiée hier, le fournisseur a déclaré que l’incident affectait tous les clients qui utilisaient son portail de sauvegarde dans le cloud pour stocker les fichiers de configuration du pare-feu.

« SonicWall a terminé son enquête, menée en collaboration avec la principale société de RI, Mandiant, sur la portée d’un récent incident de sécurité de sauvegarde dans le cloud », lit-on dans le bulletin mis à jour.

« L’enquête a confirmé qu’une partie non autorisée a accédé aux fichiers de sauvegarde de la configuration du pare-feu pour tous les clients qui ont utilisé le service de sauvegarde cloud de SonicWall. »

Les fichiers exposés contiennent des informations d’identification et des données de configuration cryptées AES-256.

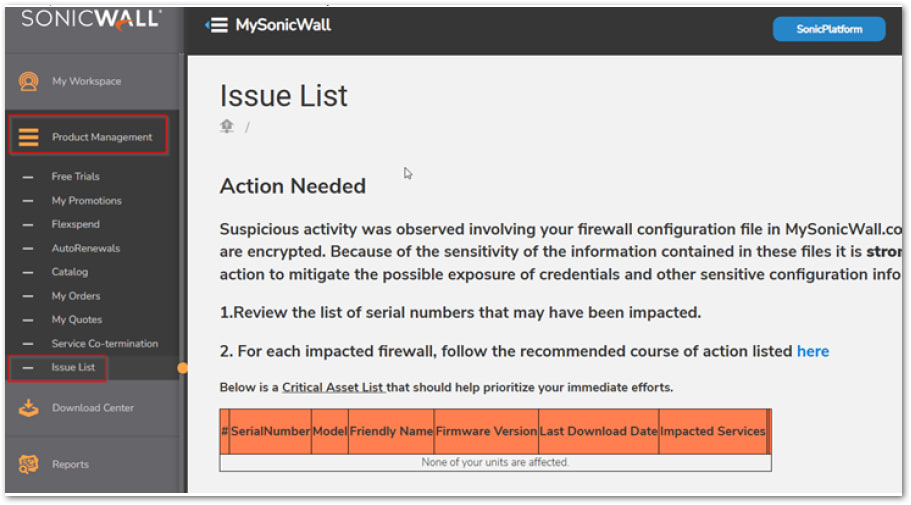

Les utilisateurs peuvent désormais vérifier si leurs appareils font partie des appareils concernés en se connectant à MySonicWall et en accédant à « Gestion des produits → Liste des problèmes ».’

Si des éléments d’action sont en attente d’examen, les utilisateurs doivent suivre les étapes essentielles de réinitialisation des informations d’identification, en donnant la priorité aux pare-feu actifs orientés Internet.

Bien que SonicWall ait déclaré que l’enquête est maintenant terminée, il serait prudent pour les administrateurs système de continuer à surveiller périodiquement les alertes MySonicWall pour les listes mises à jour des appareils concernés.