Un acteur malveillant a exploité une vulnérabilité zero-day dans la bibliothèque de traitement d’images Android de Samsung pour déployer un logiciel espion jusque-là inconnu appelé « LandFall » à l’aide d’images malveillantes envoyées via WhatsApp.

Le problème de sécurité a été corrigé cette année en avril, mais les chercheurs ont trouvé des preuves que l’opération d’atterrissage était active depuis au moins juillet 2024 et ciblait certains utilisateurs de Samsung Galaxy au Moyen-Orient.

Identifié comme CVE-2025 – 21042, le jour zéro est une écriture hors limites libimagecodec.quram.so et a une cote de gravité critique. Un attaquant distant qui l’exploite avec succès peut exécuter du code arbitraire sur un périphérique cible.

Selon des chercheurs de l’unité 42 de Palo Alto Networks, le logiciel espion LandFall est probablement un cadre de surveillance commercial utilisé dans des intrusions ciblées.

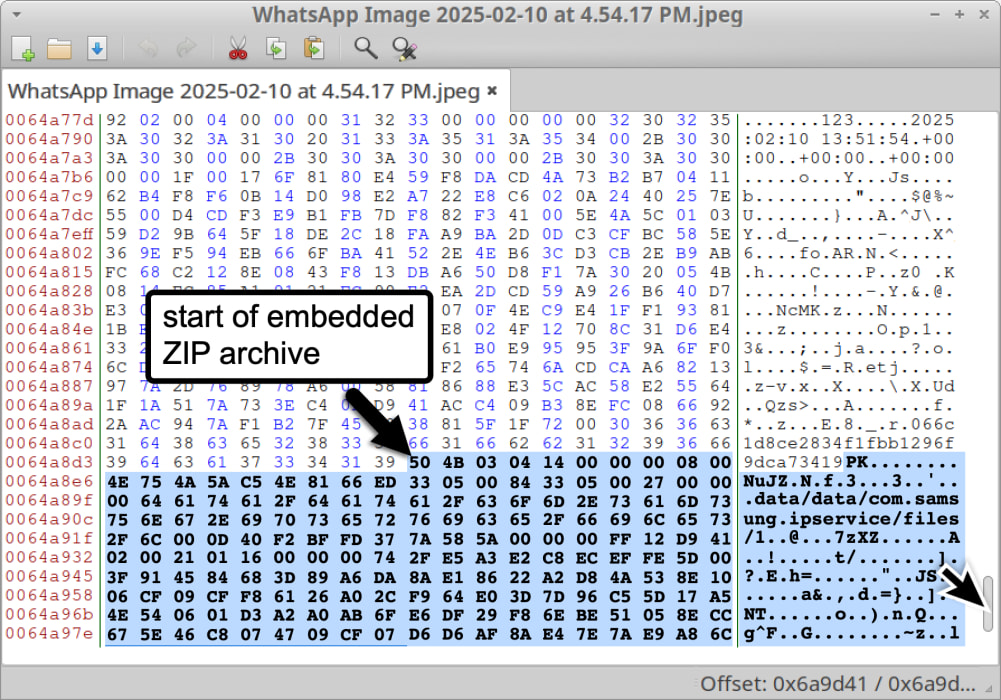

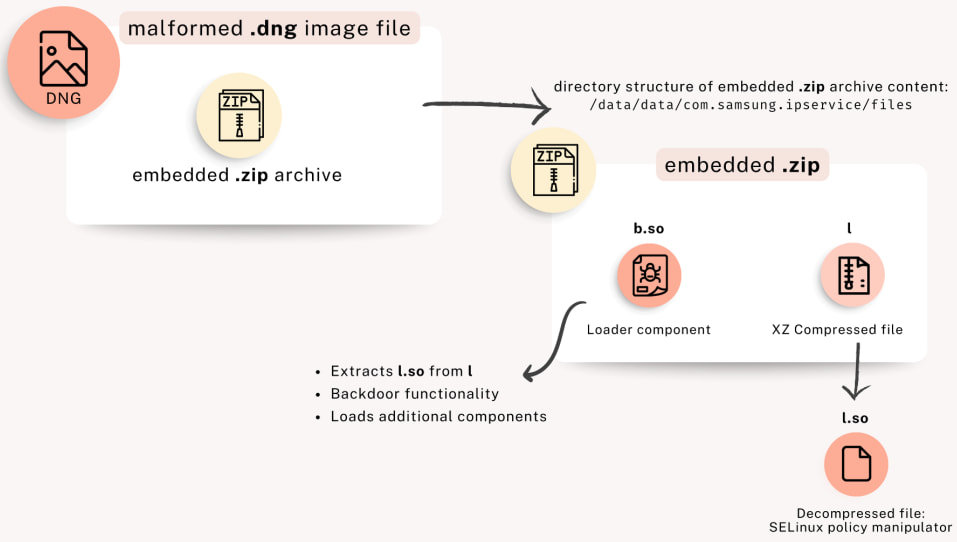

Les attaques commencent par la délivrance d’un malformé .Format d’image raw DNG avec un .Archive ZIP ajoutée vers la fin du fichier.

Les chercheurs de l’unité 42 ont récupéré et examiné des échantillons qui ont été soumis à la plate-forme d’analyse VirusTotal à partir du 23 juillet 2024, indiquant WhatsApp comme canal de livraison, en fonction des noms de fichiers utilisés.

D’un point de vue technique, les DNG intègrent deux composants principaux: un chargeur (b.so) qui peut récupérer et charger des modules supplémentaires, et un manipulateur de politique SELinux (l.so), qui modifie les paramètres de sécurité sur l’appareil pour élever les autorisations et établir la persistance.

Selon les chercheurs, LandFall peut prendre les empreintes digitales des appareils en fonction des identifiants matériels et SIM (IMEI, IMSI, le numéro de la carte SIM, le compte utilisateur, Bluetooth, les services de localisation ou la liste des applications installées.

Cependant, les capacités supplémentaires observées incluent l’exécution de modules, la persistance, l’évitement de la détection et le contournement des protections. Parmi les fonctionnalités d’espionnage, le malware compte:

- enregistrement au microphone

- enregistrement des appels

- suivi de localisation

- accès aux photos, contacts, SMS, journaux d’appels et fichiers

- accéder à l’historique de navigation

Selon l’analyse de l’Unité 42, le logiciel espion cible les appareils des séries Galaxy S22, S23 et S24, ainsi que Z Fold 4 et Z Flip 4, couvrant une large gamme des derniers modèles phares de Samsung, à l’exclusion des derniers appareils de la série S25.

Il convient de noter que LandFall et son utilisation d’images DNG sont un autre cas d’exploitation plus large observé récemment dans les outils de logiciels espions commerciaux.

Il y a eu des chaînes d’exploitation dans le passé impliquant le format DNG pour Apple iOS, avec CVE-2025-43300, et aussi pour WhatsApp, avec CVE-2025-55177.

Samsung a également corrigé CVE-2025-21043 récemment, ce qui a également un impact libimagecodec.quram.so, après que les chercheurs en sécurité de WhatsApp l’ont découvert et signalé.

Attribution trouble

Les données des échantillons VirusTotal que les chercheurs ont examinés indiquent des cibles potentielles en Irak, en Iran, en Turquie et au Maroc.

L’unité 42 a pu identifier et corréler six serveurs de commandement et de contrôle (C2) avec la campagne LandFall, dont certains ont été signalés pour activité malveillante par le CERT turc.

Les modèles d’enregistrement de domaine et d’infrastructure C2 partagent des similitudes avec ceux observés dans les opérations de Faucon furtif, originaires des Émirats arabes Unis.

Un autre indice est l’utilisation du nom” Tête de pont » pour le composant chargeur, une convention de dénomination couramment observée dans les produits NSO Group, Variston, Cytrox et Quadream.

Cependant, LandFall ne pouvait pas être lié en toute confiance à des groupes de menaces connus ou à des fournisseurs de logiciels espions.

Pour vous protéger contre les attaques de logiciels espions, appliquez rapidement des mises à jour de sécurité pour votre système d’exploitation mobile et vos applications, désactivez le téléchargement automatique de médias sur les applications de messagerie et envisagez d’activer la « Protection avancée » sur Android et le « Mode de verrouillage » sur iOS.