Une nouvelle campagne malveillante cible les développeurs macOS avec de fausses plates-formes Homebrew, LogMeIn et TradingView qui fournissent des logiciels malveillants infostealing comme AMOS (Atomic macOS Stealer) et Odyssey.

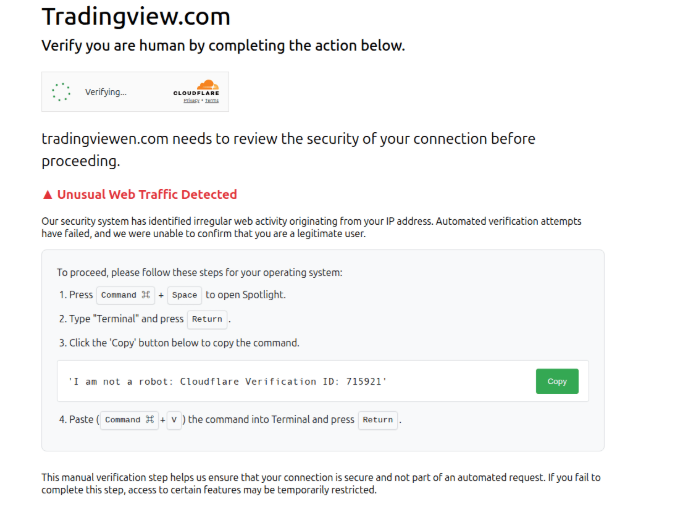

La campagne utilise des techniques de « ClickFix » où les cibles sont amenées à exécuter des commandes dans Terminal, s’infectant avec des logiciels malveillants.

Homebrew est un système de gestion de paquets open source populaire qui facilite l’installation de logiciels sur macOS et Linux. Les acteurs de la menace ont utilisé dans le passé le nom de la plate-forme pour distribuer des AMO dans des campagnes de publicité malveillante.

LogMeIn est un service d’accès à distance, et TradingView est une plate-forme de cartographie financière et d’analyse de marché, toutes deux largement utilisées par les utilisateurs d’Apple.

Chercheurs d’une entreprise de chasse aux menaces Hunt.io identifié plus de 85 domaines se faisant passer pour les trois plateformes de cette campagne, dont les suivants:

Certains des domaines Hunt.io et Breachtrace découvert

| http://homebrewclubs.org/ | https://sites-phantom.com/ |

| http://homebrewfaq.org/ | https://tradingviewen.com/ |

| http://homebrewlub.us/ | https://tradingvieweu.com/ |

| http://homebrewonline.org/ | https://www.homebrewclubs.org/ |

| http://homebrewupdate.org/ | https://www.homebrewfaq.org/ |

| http://sites-phantom.com/ | https://www.homebrewfaq.us/ |

| http://tradingviewen.com/ | https://www.homebrewonline.org/ |

| http://tradingvieweu.com/ | https://www.homebrewupdate.org/ |

| http://www.homebrewfaq.us/ | https://www.tradingvieweu.com/ |

| http://www.homebrewonline.org/ | https://filmoraus.com/ |

| http://www.tradingviewen.com/ | https://homebrewfaq.org/ |

| https://filmoraus.com/ | https://homebrewfaq.us/ |

| https://homebrewfaq.org/ | https://homebrewlub.us/ |

Lors de la vérification de certains des domaines, Breachtrace a découvert que, dans certains cas, le trafic vers les sites était généré via Google Ads, indiquant que l’auteur de la menace les encourageait à apparaître dans les résultats de recherche Google.

Les sites malveillants proposent des portails de téléchargement convaincants pour les fausses applications et demandent aux utilisateurs de copier une commande curl dans leur terminal pour les installer, selon les chercheurs.

Dans d’autres cas, comme pour TradingView, les commandes malveillantes sont présentées comme une “étape de confirmation de la sécurité de la connexion ». »Cependant, si l’utilisateur clique sur le bouton « copier », une commande d’installation encodée en base64 est envoyée dans le presse-papiers au lieu de l’ID de vérification Cloudflare affiché.

Les commandes récupèrent et décodent un ‘install.sh ‘ file, qui télécharge un binaire de charge utile, en supprimant les indicateurs de quarantaine, un contrôleur d’accès de contournement invite à autoriser son exécution.

La charge utile est soit AMOS, soit Odyssey, exécutée sur la machine après vérification si l’environnement est une machine virtuelle ou un système d’analyse.

Le malware appelle explicitement sudo pour exécuter des commandes en tant que root, et sa première action consiste à collecter des informations détaillées sur le matériel et la mémoire de l’hôte.

Ensuite, il manipule les services système comme la suppression des démons de mise à jour OneDrive et interagit avec les services macOS XPC pour mélanger son activité malveillante avec des processus légitimes.

Finalement, les composants de vol d’informations du logiciel malveillant sont activés, récoltant les informations sensibles stockées sur le navigateur, les informations d’identification de la crypto-monnaie et les exfiltrant vers la commande et le contrôle (C2).

AMOS, documenté pour la première fois en avril 2023, est un logiciel malveillant en tant que service (MaaS) disponible sous un abonnement de 1 000/ / mois. Il peut voler un large éventail de données à des hôtes infectés.

Récemment, ses créateurs ont ajouté un composant de porte dérobée au logiciel malveillant pour donner aux opérateurs des capacités d’accès persistant à distance.

Le voleur d’odyssée, documenté par les chercheurs de CYFIRMA cet été, est une famille relativement nouvelle dérivée du voleur de Poséidon, qui lui-même a été dérivé d’AMOS.

Il cible les informations d’identification et les cookies stockés dans les navigateurs Chrome, Firefox et Safari, plus d’une centaine d’extensions de portefeuille de crypto-monnaie, des données de trousseau et des fichiers personnels, et les envoie aux attaquants au format ZIP.

Il est fortement recommandé aux utilisateurs de ne pas coller les commandes du terminal trouvées en ligne s’ils ne comprennent pas parfaitement ce qu’ils font.