mSpyles fabricants d’un produit logiciel en tant que service qui prétend aider plus d’un million de clients payants à espionner les appareils mobiles de leurs enfants et partenaires, a divulgué des millions d’enregistrements sensibles en ligne, y compris des mots de passe, des journaux d’appels, des messages texte , des contacts, des notes et des données de localisation collectées secrètement à partir de téléphones exécutant le logiciel espion furtif.

Il y a moins d’une semaine, chercheur en sécurité Nitish Shah dirigé BreachTrace vers une base de données ouverte sur le Web qui permettait à quiconque d’interroger les enregistrements mSpy à la minute pour les transactions des clients sur le site de mSpy et pour les données de téléphone mobile collectées par le logiciel de mSpy. La base de données ne nécessitait aucune authentification.

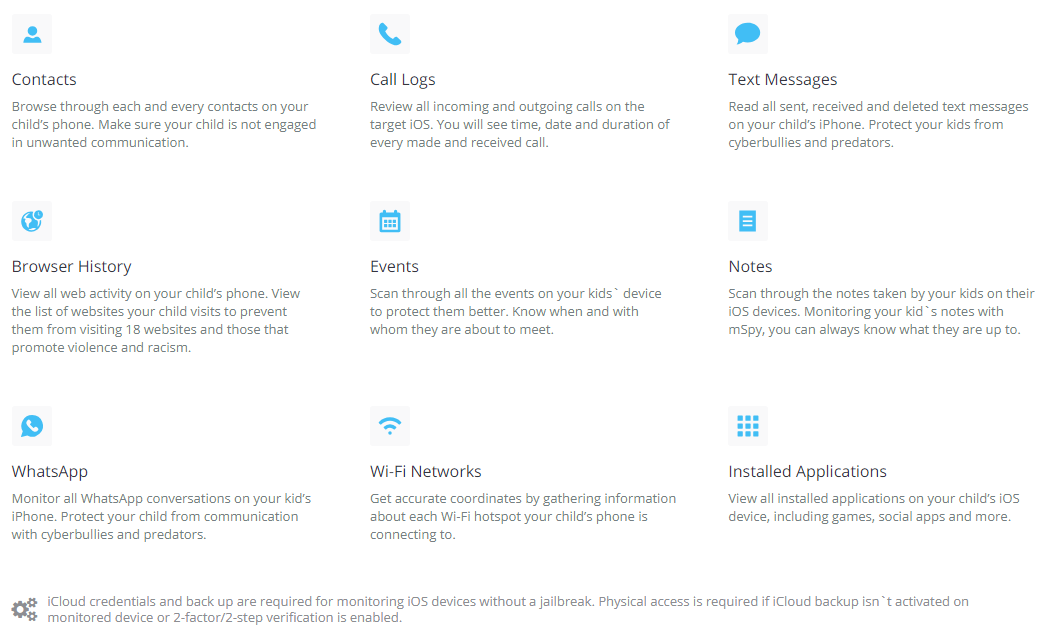

Une liste de points de données qui peuvent être extraits d’un appareil mobile qui exécute secrètement le logiciel de mSpy.

Avant d’être mise hors ligne au cours des 12 dernières heures, la base de données contenait des millions d’enregistrements, y compris le nom d’utilisateur, le mot de passe et la clé de cryptage privée de chaque client mSpy qui s’est connecté au site mSpy ou a acheté une licence mSpy au cours des six derniers mois. La clé privée permettrait à quiconque de suivre et d’afficher les détails d’un appareil mobile exécutant le logiciel, a déclaré Shah.

De plus, la base de données comprenait les Apple iCloud nom d’utilisateur et jeton d’authentification des appareils mobiles exécutant mSpy, et ce qui semble être des références aux fichiers de sauvegarde iCloud. Quiconque serait tombé sur cette base de données aurait également pu parcourir le WhatsApp et Facebook messages téléchargés à partir d’appareils mobiles équipés de mSpy.

Des noms d’utilisateur, des mots de passe, des messages texte et de nombreux autres détails plus personnels ont été divulgués à partir d’appareils mobiles exécutant mSpy.

D’autres enregistrements exposés comprenaient les détails des transactions de toutes les licences mSpy achetées au cours des six derniers mois, y compris le nom du client, l’adresse e-mail, l’adresse postale et le montant payé. L’ensemble de données contenait également des journaux d’utilisateurs mSpy, y compris les informations sur le navigateur et l’adresse Internet des personnes visitant le site Web mSpy.

Shah a déclaré que lorsqu’il avait tenté d’alerter mSpy de ses découvertes, le personnel d’assistance de l’entreprise l’avait ignoré.

« Je discutais avec leur support en direct, jusqu’à ce qu’ils me bloquent quand je leur ai demandé de me mettre en contact avec leur CTO ou chef de la sécurité », a déclaré Shah.

BreachTrace a alerté mSpy à propos de la base de données exposée le 30 août. Ce matin, j’ai reçu un e-mail du chef de la sécurité de mSpy, qui n’a donné que son prénom, « Andrew ».

« Nous avons travaillé dur pour sécuriser notre système contre toute fuite, attaque et divulgation d’informations privées », a écrit Andrew. « Tous les comptes de nos clients sont cryptés en toute sécurité et les données sont effacées une fois en peu de temps. Grâce à vous, nous avons empêché cette éventuelle violation et d’après ce que nous avons pu découvrir, les données dont vous parlez pourraient être une certaine quantité d’e-mails de clients et éventuellement d’autres données. Cependant, nous n’avons pu constater qu’il n’y avait que quelques points d’accès et d’activité avec les données.

Certains de ces « points d’accès » m’appartenaient. En fait, parce que les journaux d’accès au site Web de mSpy ont été divulgués, j’ai pu voir des preuves de ma propre activité sur leur site en temps réel via la base de données exposée, tout comme Shah de son propre fouineur.

Une capture d’écran de la base de données exposée. Les enregistrements affichés ici sont des journaux de « débogage » non sensibles.

QUI EST MSPY ?

mSpy a l’habitude de ne pas protéger les données de ses clients et, tout aussi critique, les données secrètement collectées à partir d’appareils mobiles espionnés par son logiciel. En mai 2015, BreachTrace a annoncé que mSpy avait été piraté et que ses données clients avaient été publiées sur le Dark Web.

À l’époque, mSpy a d’abord nié avoir subi une violation pendant plus d’une semaine, alors même que nombre de ses clients payants ont confirmé que leurs informations étaient incluses dans la base de données mSpy téléchargée sur le Dark Web. mSpy a par la suite reconnu une violation du Bbcaffirmant avoir été victime d’une « attaque prédatrice » par des maîtres chanteurs, et que l’entreprise n’avait pas cédé aux demandes d’argent.

mSpy s’est engagé à redoubler d’efforts en matière de sécurité à la suite de la violation de 2015. Mais plus de deux semaines après l’annonce de la violation de mSpy en 2015, la société n’avait toujours pas désactivé les liens vers d’innombrables captures d’écran sur ses serveurs prises à partir d’appareils mobiles exécutant mSpy.

Les utilisateurs de Mspy peuvent suivre les utilisateurs d’Android et d’iPhone, espionner des applications comme Snapchat et Skype, et garder une trace de tout ce que la cible fait avec son téléphone.

On ne sait pas exactement où mSpy est basé ; le site Web de la société suggère qu’elle possède des bureaux aux États-Unis, en Allemagne et au Royaume-Uni, bien que la société ne semble pas indiquer d’adresse physique officielle. Cependant, selon les registres historiques d’enregistrement du site Web, la société est liée à une entreprise aujourd’hui disparue appelée MTechnology LTD hors du Royaume-Uni.

Documents obtenus auprès de Maison des Entreprisesun registre officiel des sociétés au Royaume-Uni, indiquent que les deux membres fondateurs de la société sont des programmeurs autoproclamés Alexeï Fedortchouk et Pavel Daletski. Ces documents (PDF) indiquent que Daletski est un citoyen britannique et que M. Fedorchuk est originaire de Russie. Aucun des deux hommes n’a pu être joint pour commenter.

Des documents judiciaires (PDF) obtenus auprès du tribunal de district américain de Jacksonville, en Floride, concernant un litige concernant une marque impliquant mSpy et Daletski indiquent que mSpy a une adresse basée aux États-Unis au 800 West El Camino Real, à Mountain View, en Californie. Ces mêmes documents judiciaires indiquent que Daletski est administrateur d’une société basée aux Seychelles appelée Groupe Bitex LTD. Fait intéressant, ce procès a été intenté par Studios Retina-Xun concurrent de mSpy basé à Jacksonville, en Floride, qui fabrique un produit appelé MobileSpy.

La dernière faille de sécurité mSpy survient quelques jours après un pirate aurait fait irruption dans les serveurs de LaVéritéEspion – une autre société de logiciels espions mobiles en tant que service – et a volé des identifiants, des enregistrements audio, des images et des messages texte à partir d’appareils mobiles exécutant le logiciel.

Les régulateurs et les forces de l’ordre américains ont une mauvaise opinion des entreprises qui offrent des services de logiciels espions mobiles comme mSpy. En septembre 2014, les autorités américaines arrêté un homme de 31 ans Hammad Akbarle PDG d’une société basée à Lahore qui fabrique une application de logiciel espion appelée StealthGenie. Le FBI a noté que même si la société annonçait l’utilisation de StealthGenie pour « surveiller les employés et les proches tels que les enfants », le principal public cible était les personnes qui pensaient que leurs partenaires trichaient. Akbar a été accusé de vendre et de faire de la publicité pour du matériel d’écoute électronique.

« La publicité et la vente de technologies de logiciels espions constituent une infraction pénale, et une telle conduite sera poursuivie de manière agressive par ce bureau et nos partenaires chargés de l’application de la loi », L’avocate américaine Dana Boente a déclaré dans un communiqué de presse lié à l’acte d’accusation d’Akbar.

Akbar a plaidé coupable aux accusations en novembre 2014, et selon le ministère de la Justice, il est « la toute première personne à admettre une activité criminelle dans la publicité et la vente de logiciels espions qui envahissent les communications confidentielles d’une victime involontaire ».

Un argumentaire de relations publiques de mSpy à BreachTrace en mars 2015 a déclaré qu’environ 40 % des utilisateurs de l’entreprise sont des parents intéressés à garder un œil sur leurs enfants. En supposant que ce soit une affirmation vraie, il est ironique que tant de parents aient maintenant involontairement exposé leurs enfants à des prédateurs, des intimidateurs et d’autres vauriens grâce à cette dernière débâcle de sécurité chez mSpy.

Comme je l’ai écrit dans une histoire précédente sur mSpy, j’espère qu’il est clair qu’il est imprudent de faire confiance à une entreprise dont la raison d’être est d’espionner secrètement les gens. Hélas, les seuls clients qui peuvent vraiment « faire confiance » à une entreprise comme celle-ci sont ceux qui ne se soucient pas de la confidentialité et de la sécurité du propriétaire de l’appareil espionné.