Les escrocs qui vendent des cartes de crédit volées sur Internet sont confrontés à un défi constant : garder leurs magasins en ligne et accessibles face à l’ingérence des forces de l’ordre, des entreprises de sécurité, des chercheurs et des justiciers. Dans cet article, nous examinerons une vaste collection d’ordinateurs piratés dans le monde qui servent actuellement d’environnement d’hébergement cloud criminel pour une variété d’opérations de cybercriminalité, de l’envoi de spam à l’hébergement de logiciels malveillants et de boutiques de cartes de crédit volées.

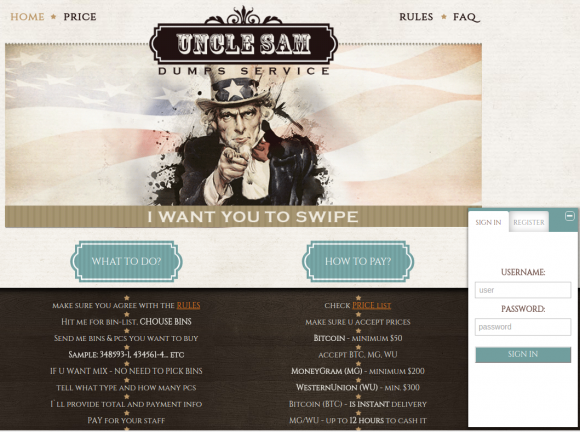

J’ai pris connaissance pour la première fois de ce botnet, que j’ai appelé le « Dark Cloud » faute d’un meilleur terme, après avoir entendu de Noé Dunkerdirecteur des laboratoires de sécurité chez un fournisseur basé à Kansas City Analyse des risques. Dunker a tendu la main après avoir regardé une vidéo Youtube J’ai posté des sites de fraude par carte de crédit existants et historiques. Il m’a demandé ce que je savais sur l’un des sites de cardage dans la vidéo : un magasin de fraude appelé « Oncle Sam », dont la page d’accueil représente un Oncle Sam pointant du doigt disant « Je veux que VOUS glissiez ».

Le magasin de cartes « Oncle Sam » est l’un des six qui résident sur un environnement d’hébergement criminel Dark Cloud.

J’ai avoué que je ne connaissais pas grand-chose de ce magasin autre que son existence, et j’ai demandé pourquoi il était si intéressé par ce magasin de crime en particulier. Dunker m’a montré comment le magasin de cartes de l’Oncle Sam et au moins quatre autres étaient hébergés par le même Dark Cloud, et comment le système changeait l’adresse Internet de chaque site Web environ toutes les trois minutes. L’ensemble du réseau de robots, ou « botnet », se composait de milliers d’ordinateurs personnels piratés répartis dans pratiquement tous les fuseaux horaires du monde, a-t-il déclaré.

Dunker m’a exhorté à ne pas le croire sur parole, mais à vérifier par moi-même les paramètres du serveur de noms de domaine (DNS) de la boutique de l’Oncle Sam toutes les quelques minutes. Le DNS agit comme une sorte de pages blanches Internet, en traduisant les noms de sites Web en adresses numériques plus faciles à naviguer pour les ordinateurs. Le fonctionnement de ce botnet dit « à flux rapide » est qu’il met automatiquement à jour les enregistrements DNS de chaque site hébergé dans le Dark Cloud toutes les quelques minutes, en mélangeant au hasard l’adresse Internet de chaque site du réseau d’une machine compromise à une autre. dans le but de frustrer ceux qui pourraient essayer de mettre les sites hors ligne.

Effectivement, un simple script a suffi pour trouver quelques dizaines d’adresses Internet attribuées à la boutique de l’Oncle Sam en seulement 20 minutes d’exécution du script. Lorsque j’ai laissé le script de recherche DNS s’exécuter pendant la nuit, il est revenu avec plus de 1 000 adresses uniques vers lesquelles le site avait été déplacé pendant les 12 heures environ où je l’ai laissé s’exécuter. Selon Dunker, la grande majorité de ces adresses Internet (> 80 %) sont liées à des connexions Internet domestiques en Ukraine, le reste en Russie et en Roumanie.

‘Monsieur. Bin », un autre magasin de cartes hébergé sur le service de cloud noir. Un « casier » est le « numéro d’identification bancaire » ou les six premiers chiffres d’une carte, et c’est principalement la façon dont les fraudeurs recherchent les cartes volées.

« À l’heure actuelle, il y a probablement plus de 2 000 terminaux infectés qui sont pour la plupart des abonnés au haut débit en Europe de l’Est », réduits en esclavage dans le cadre de ce botnet, a déclaré Dunker. « C’est un réseau hautement fonctionnel, et cela ressemble un peu à une version du marché noir de Services Web Amazon. Certains des systèmes semblent être utilisés pour envoyer des spams et certains sont destinés à la diffusion de contenu à grande échelle dynamique.

Dunker a déclaré que les enregistrements DNS historiques indiquent que ce botnet est opérationnel depuis au moins l’année dernière, mais qu’il y a des signes qu’il était opérationnel dès l’été 2014.

Wayne Crowderdirecteur des renseignements sur les menaces pour RiskAnalytics, a déclaré que le botnet semble être une structure de réseau mise en place pour pousser différents logiciels criminels, y compris les ransomwares, les outils de fraude au clic, les chevaux de Troie bancaires et le spam.

Crowder a déclaré que le logiciel malveillant basé sur Windows qui alimente le botnet attribue différents rôles aux hôtes infectés, en fonction des forces ou des faiblesses de la machine victime : des systèmes plus puissants peuvent être utilisés comme serveurs DNS, tandis que les systèmes infectés derrière les routeurs domestiques peuvent être infectés par un « proxy inverse ». », qui permet aux attaquants de contrôler le système à distance.

« Une fois qu’il est infecté, il téléphone à la maison et se voit attribuer un rôle », a déclaré Crowder. « Cela peut être de continuer à envoyer du spam, d’héberger un proxy inverse ou d’exécuter un serveur DNS. Cela dépend en quelque sorte des capacités dont il dispose.

« Popeye », un autre site de cardage hébergé sur le réseau cloud criminel.

En effet, ce réseau semble plutôt spam. Dans mon livre Pays du spam, j’ai détaillé comment le plus grand programme d’affiliation de spam de la planète à l’époque utilisait un réseau similaire à flux rapide de systèmes compromis pour héberger son réseau de sites de pilules qui étaient promus dans le courrier indésirable. Bon nombre des domaines utilisés dans ces campagnes de spam étaient des domaines de deux ou trois mots qui semblaient avoir été créés au hasard pour être utilisés dans la distribution de logiciels malveillants et de spam.

« Nous voyons deux mots anglais séparés par un tiret », a déclaré Dunker, les centaines de noms d’hôtes trouvés sur le réseau de cloud noir qui ne semblent pas être utilisés pour les magasins de cardage. « C’est une convention de nommage très spammée. »

Il n’est pas clair si ce botnet est utilisé par plus d’un individu ou groupe. La variété des campagnes de logiciels criminels que RiskAnalytics a suivies via le réseau suggère qu’il peut être loué à plusieurs cyber-escrocs différents. Pourtant, d’autres indices suggèrent que tout cela a peut-être été orchestré par le même gang.

Par exemple, presque tous les sites de cardage hébergés sur le réseau de cloud noir, y compris Oncle Sam, Picsou, M. Bin, Try2Swipe, Popeyeet Royaldumps – partager les conceptions de sites identiques ou très similaires. Tous disent que les clients peuvent rechercher les cartes disponibles à la vente sur le site, mais que l’achat des cartes nécessite d’abord de contacter directement le propriétaire des magasins par messagerie instantanée.

Ces six magasins – et seulement ces six – sont annoncés en bonne place sur le forum de la cybercriminalité zone privée[dot]su. On ne sait pas si ce forum est géré ou fréquenté par les personnes qui gèrent ce botnet, mais le forum oriente fortement les membres intéressés par le cardage vers ces six services de cardage. On ne sait pas pourquoi, mais Prvtzone a un identifiant de suivi Google Analytics (UA-65055767) intégré dans la source HTML de sa page qui peut contenir des indices sur les propriétaires de ce forum sur le crime.

La section « dumps » du forum sur la cybercriminalité Prvtzone annonce les six domaines de cardage trouvés sur le réseau fast-flux.

Dunker dit qu’il est convaincu qu’il s’agit d’un groupe qui loue occasionnellement l’infrastructure à d’autres criminels.

« À ce stade, je suis certain qu’il existe une opération globale du crime organisé à l’origine de tout cela », a déclaré Dunker. « Mais ils semblent en louer des parties à d’autres. »

Dunker et Crowder disent qu’ils espèrent publier un premier rapport sur leurs découvertes sur le botnet la semaine prochaine, mais que pour l’instant le terrier du lapin semble aller assez loin avec cette machine criminelle. Par exemple, plusieurs sites hébergés sur le réseau semblent être des clones de véritables entreprises vendant du matériel agricole coûteux en Europe, et plusieurs sites signalent qu’il s’agit de fausses entreprises cherchant à arnaquer les imprudents.

« Il y a beaucoup de questions que cette recherche pose auxquelles nous aimerions pouvoir répondre », a déclaré Crowder.

Pour l’instant, j’invite toute personne intéressée à se sentir libre de contribuer à la recherche. Ce fichier texte contient un enregistrement historique des domaines que j’ai trouvés qui sont ou étaient à un moment liés à la quarantaine d’adresses Internet que j’ai trouvées lors de mes brèves analyses DNS initiales de ce réseau. Voici une liste plus longue de quelque 1 024 adresses qui sont apparues lorsque j’ai exécuté l’analyse pendant environ 12 heures.

Si vous avez aimé cette histoire, consultez cet article sur un autre forum de cardage appelé Joker’s Stash, qui utilise également un système de communication unique pour rester en ligne et accessible à tous.