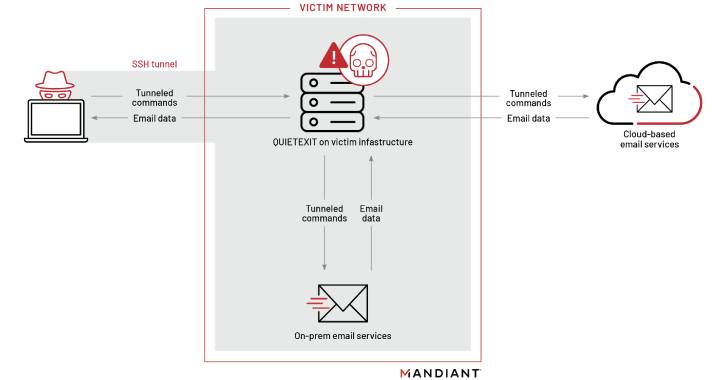

Un acteur de menace d’espionnage suspecté récemment découvert cible les employés se concentrant sur les fusions et acquisitions ainsi que sur les transactions de grandes entreprises pour faciliter la collecte d’e-mails en masse à partir d’environnements victimes. Mandiant suit le cluster d’activités sous le nom non catégorisé UNC3524, citant un manque de preuves le liant à un groupe existant. Cependant, certaines des intrusions refléteraient les techniques utilisées par différentes équipes de piratage basées en Russie comme APT28 et APT29. « Le haut niveau de sécurité opérationnelle, la faible empreinte de logiciels malveillants, les compétences d’évitement et un grand botnet de dispositifs Internet des objets (IoT) distinguent ce groupe et mettent l’accent sur le » avancé « de la menace persistante avancée », a déclaré la société de renseignement sur les menaces dans un communiqué. Reportage du lundi. La voie d’accès initiale est inconnue, mais après avoir pris pied, les chaînes d’attaque impliquant UNC3524 aboutissent au déploiement d’une nouvelle porte dérobée appelée QUIETEXIT pour un accès à distance persistant pendant 18 mois sans être détecté dans certains cas.

De plus, les domaines de commande et de contrôle – un botnet de caméras IP exposées à Internet, probablement avec des informations d’identification par défaut – sont conçus pour se fondre dans le trafic légitime provenant des terminaux infectés, suggérant des tentatives de la part de l’acteur de la menace pour rester sous le radar. « UNC3524 prend également la persévérance au sérieux », ont souligné les chercheurs de Mandiant. « Chaque fois qu’un environnement victime supprimait son accès, le groupe n’a pas perdu de temps pour remettre en cause l’environnement avec une variété de mécanismes, relançant immédiatement sa campagne de vol de données. » L’auteur de la menace a également installé un implant secondaire, un shell Web, comme moyen d’accès alternatif si QUIETEXIT cesse de fonctionner et pour propager la porte dérobée principale sur un autre système du réseau. La mission de collecte d’informations, dans sa phase finale, consiste à obtenir des informations d’identification privilégiées sur l’environnement de messagerie de la victime, en l’utilisant pour cibler les boîtes aux lettres des équipes de direction qui travaillent dans le développement de l’entreprise. « UNC3524 cible les appliances réseau opaques car ce sont souvent les systèmes les moins sécurisés et les moins surveillés dans un environnement victime », a déclaré Mandiant. « Les organisations doivent prendre des mesures pour inventorier leurs appareils qui se trouvent sur le réseau et ne prennent pas en charge les outils de surveillance. »