Le week-end dernier, Target a finalement révélé au moins une cause de la violation massive de données qui a exposé les informations personnelles et financières de plus de 110 millions de clients : des logiciels malveillants qui ont infecté les systèmes de point de vente aux caisses de Target. Le message d’aujourd’hui contient de nouvelles informations sur le logiciel malveillant apparemment utilisé dans l’attaque, selon deux sources connaissant le sujet.

Le vendeur du logiciel malveillant de « vidage de mémoire » du point de vente qui aurait été utilisé dans l’attaque Target.

Dans un entretien avec CNBC le 12 janvier, PDG de Target Gregg Steinhafel a confirmé que les attaquants avaient volé des données de carte en installant des logiciels malveillants sur des appareils de point de vente (POS) dans les lignes de paiement des magasins Target. UNE rapport publié par Reuters le même jour a déclaré que la violation de Target impliquait un logiciel malveillant de grattage de la mémoire.

Ce type de logiciel malveillant utilise une technique qui analyse brièvement les données stockées dans les banques de mémoire d’appareils POS spécifiques ; ce faisant, le logiciel malveillant capture les données stockées sur la bande magnétique de la carte dans l’instant après qu’elle a été glissée sur le terminal et est toujours dans la mémoire du système. Armés de ces informations, les voleurs peuvent créer des copies clonées des cartes et les utiliser pour acheter dans les magasins des marchandises à prix élevé. Plus tôt ce mois-ci, US Cert a délivré une analyse détaillée de plusieurs variantes courantes de logiciels malveillants de grattage de la mémoire.

Target n’a pas officiellement publié de détails sur le logiciel malveillant POS impliqué, ni dit exactement comment les méchants ont fait irruption dans leur réseau. Depuis la violation, cependant, au moins deux sources au courant de l’enquête en cours ont indépendamment partagé des informations sur le logiciel malveillant au point de vente et certaines des méthodes prétendument utilisées dans l’attaque.

‘POS NOIR’

Le 18 décembre, trois jours après que Target a pris connaissance de la violation et le même jour que ce blog a publié l’histoire, quelqu’un a téléchargé une copie du logiciel malveillant de point de vente utilisé dans la violation de Target sur ThreatExpert.comun service d’analyse de logiciels malveillants appartenant à une société de sécurité Symantec. Le rapport généré par cette analyse a été très récemment supprimé, mais il reste disponible via Google cache (Mise à jour, 16 janvier, 9h29 : Quelque temps après la publication de cette histoire, Google a supprimé le rapport ThreatExpert mis en cache ; J’en ai téléchargé une version PDF ici).

Selon des sources, « ttcopscli3acs » est le nom/domaine de l’ordinateur Windows utilisé par le malware POS planté dans les magasins Target ; le nom d’utilisateur utilisé par le logiciel malveillant pour télécharger les données volées était « Best1_user » ; le mot de passe était « BackupU$r »

Selon une source proche de l’enquête, ce rapport de ThreatExpert.com est lié au logiciel malveillant analysé sur cet article de Symantec (également publié le 18 décembre) pour une souche de logiciels malveillants au point de vente que Symantec appelle « Reedum » (notez que le nom de service Windows du processus malveillant est le même que celui de l’analyse ThreatExpert – « POSWDS »). Fait intéressant, une recherche dans Virustotal.com – un service d’analyse de logiciels malveillants appartenant à Google – pour le terme « reedum » suggère que ce logiciel malveillant a été utilisé lors d’intrusions précédentes remontant au moins à juin 2013 ; dans la capture d’écran ci-dessous à gauche, nous pouvons voir une notation ajoutée à cette soumission de virustotal, « 30503 POS malware from FBI ».

La source proche de l’enquête Target a déclaré qu’au moment où ce logiciel malveillant POS a été installé dans l’environnement de Target (quelque temps avant le 27 novembre 2013), aucun des plus de 40 outils antivirus commerciaux utilisés pour analyser les logiciels malveillants sur virustotal.com n’a signalé le Les logiciels malveillants POS (ou tout outil de piratage connexe utilisé lors de l’intrusion) sont considérés comme malveillants. « Ils ont été personnalisés pour éviter la détection et pour une utilisation dans des environnements spécifiques », a déclaré la source.

Cette source et une autre personne impliquée dans l’enquête qui a également demandé à ne pas être nommée ont déclaré que le malware POS semble être presque identique à un morceau de code vendu sur des forums de cybercriminalité appelé BlackPOS, un logiciel criminel relativement rudimentaire mais efficace. BlackPOS est un logiciel malveillant spécialisé conçu pour être installé sur les appareils POS et enregistrer toutes les données des cartes de crédit et de débit glissées dans le système infecté.

Cette source et une autre personne impliquée dans l’enquête qui a également demandé à ne pas être nommée ont déclaré que le malware POS semble être presque identique à un morceau de code vendu sur des forums de cybercriminalité appelé BlackPOS, un logiciel criminel relativement rudimentaire mais efficace. BlackPOS est un logiciel malveillant spécialisé conçu pour être installé sur les appareils POS et enregistrer toutes les données des cartes de crédit et de débit glissées dans le système infecté.

Selon l’auteur de BlackPOS – une personne qui utilise une variété de surnoms, y compris « Antikiller » – le malware POS a une taille d’environ 207 kilo-octets et est conçu pour contourner le logiciel pare-feu. La « version budgétaire » barebone du logiciel criminel coûte 1 800 $, tandis qu’une « version complète » plus riche en fonctionnalités – comprenant des options pour chiffrer les données volées, par exemple – coûte 2 300 $.

L’ATTAQUE

Target n’a pas encore honoré une seule demande de commentaire de cette publication, et la société n’a rien dit publiquement sur la façon dont cette violation s’est produite. Mais selon des sources, les attaquants sont entrés par effraction dans Target après avoir compromis un serveur Web de l’entreprise. D’une manière ou d’une autre, les attaquants ont pu télécharger le logiciel de point de vente malveillant pour stocker les machines de point de vente, puis configurer un serveur de contrôle au sein du réseau interne de Target qui a servi de référentiel central pour les données aspirées par tous les points de vente infectés. appareils de vente.

« Les méchants se connectaient à distance à ce [control server], et y avait apparemment un accès persistant », a déclaré une source proche de l’enquête à BreachTrace. « Ils devaient essentiellement continuer à entrer et à collecter manuellement les décharges. »

On ne sait pas quel type de logiciel alimente les appareils de point de vente fonctionnant dans les caisses des magasins Target aux États-Unis, mais plusieurs sources affirment que les magasins américains ont traditionnellement utilisé un logiciel maison appelé Centre d’excellence du domainequi est hébergé sur Windows XP Embarqué et Windows Embedded pour point de service (WEPOS). Les magasins canadiens de Target utilisent des appareils de point de vente à partir de Rétalixune entreprise acheté récemment par le géant du matériel de paiement RCN. Selon des sources, les systèmes Retalix POS seront déployés progressivement dans les emplacements US Target à un moment donné dans le futur.

QUI EST ANTIKILLER ?

Image : Securityaffairs.co

Une analyse plus complète au niveau de la chapelure de cet auteur de logiciels malveillants devra attendre un autre jour, mais pour l’instant, certains indices ont déjà été découverts et assemblé par la société de sécurité russe Group-IB.

Peu de temps après qu’Antikiller a commencé à proposer son logiciel criminel BlackPOS à la vente, Group-IB en a publié une analyse, déclarant que «les clients des grandes banques américaines, telles que Chase (Newark, Delaware), Capital One (Virginie, Richmond), Citibank (Dakota du Sud), Union Bank of California (Californie, San Diego), Nordstrom FSB Debit (Scottsdale, Arizona), ont été compromis par ce logiciel malveillant.

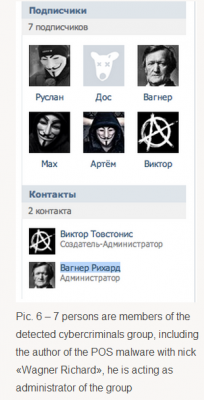

Dans son fil de vente sur au moins un forum sur le crime, Antikiller a publié une vidéo de son produit en action. Comme l’a noté Group-IB, il y a une fraction de seconde dans la vidéo où l’on peut voir une URL sous la fenêtre enregistrée par le logiciel de capture d’écran de l’auteur qui révèle un profil sur le site de réseau social russe Vkontakte.ru. Group-IB poursuit en associant ce compte à un groupe de jeunes hommes russes et ukrainiens qui semblent être activement engagés dans diverses activités de cybercriminalité, notamment des attaques par déni de service distribué (DDoS) et des manifestations associées au collectif hackiviste connu comme Anonyme.

Une dernière note : des dizaines de lecteurs ont demandé si j’avais plus d’informations sur d’autres détaillants qui auraient été victimes avec Target dans ce stratagème. Selon Reuters, « des violations plus petites sur au moins trois autres détaillants américains bien connus ont eu lieu et ont été menées en utilisant des techniques similaires à celles de Target ». Soyez assuré que lorsque et si j’ai des informations sur des violations connexes que je me sens suffisamment en confiance pour publier, vous les lirez ici en premier.