Si vous utilisez un Iphone Apple, iPad ou un autre iDevice, ce serait un excellent moment pour s’assurer que la machine exécute la dernière version du système d’exploitation mobile d’Apple — version 9.3.1. Ne pas le faire pourrait exposer vos appareils à des menaces automatisées capables de les rendre insensibles et peut-être à jamais inutiles.

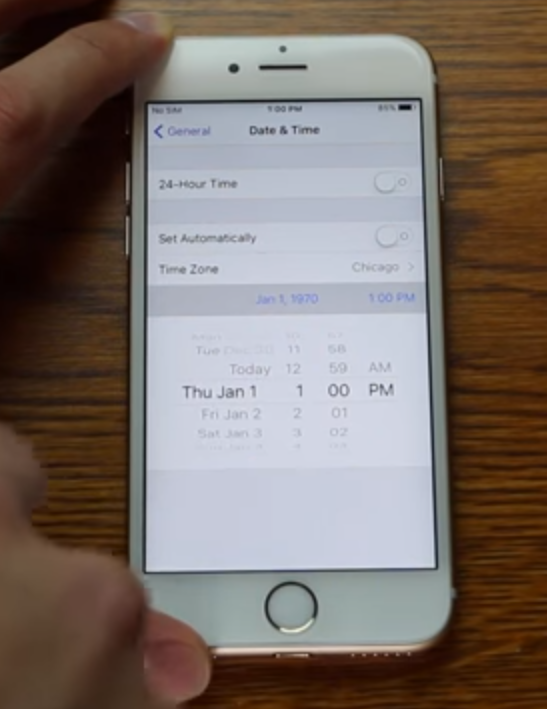

Zach Straley démontrant le bug mortel du 1er janvier 1970. N’essayez pas ca a la maison!

Le 11 février 2016, le chercheur Zach Straley a posté une vidéo Youtube exposant sa découverte surprenante et bizarrement simple : régler manuellement la date de votre iPhone ou iPad jusqu’en janvier. 1, 1970 sera définitivement brique l’appareil (n’essayez pas cela chez vous ou contre des ennemis !).

Maintenant qu’Apple a corrigé la faille que Straley exploitait avec ses doigts, les chercheurs affirment qu’ils ont prouvé à quel point il serait facile d’automatiser l’attaque sur un réseau, de sorte que les victimes potentielles n’auraient qu’à se promener à portée d’un réseau sans fil hostile pour voient leurs coûteux appareils Apple transformés en briques inutiles.

Peu de temps après que la vidéo de Straley a commencé à attirer des millions de vues, des chercheurs en sécurité Patrick Kelley et Matt Harrigan se demandait : Pourraient-ils automatiser l’exploitation de ce bogue de date étrangement grave et destructeur ? Les chercheurs ont découvert qu’en effet ils le pouvaient, armés de seulement 120 $ d’électronique (sans compter le coût des iDevices en brique), d’une compréhension de base de la mise en réseau et d’une familiarité avec la façon dont les appareils Apple se connectent aux réseaux sans fil.

Les produits Apple comme l’iPad (et pratiquement tous les appareils sans fil grand public) sont conçus pour se connecter automatiquement aux réseaux sans fil qu’ils ont déjà vus. Ils le font avec un niveau d’authentification relativement faible : si vous vous connectez une fois à un réseau nommé « Hotspot », votre appareil peut se connecter automatiquement à tout réseau ouvert qui s’appelle également « Hotspot ».

Par exemple, pour utiliser le service Wi-Fi gratuit de Starbuck, vous devrez vous connecter à un réseau appelé « attwifi ». Mais une fois que vous avez fait cela, vous n’aurez plus jamais à vous connecter manuellement à un réseau appelé « attwifi ». La prochaine fois que vous visiterez un Starbucks, sortez simplement votre iPad et l’appareil se connecte automatiquement.

Du point de vue d’un attaquant, c’est une opportunité en or. Pourquoi? Il lui suffit d’annoncer un faux réseau ouvert appelé « attwifi » à un endroit où un grand nombre d’utilisateurs d’ordinateurs sont connus pour se rassembler. En utilisant du matériel spécialisé pour amplifier son signal Wi-Fi, il peut forcer de nombreux utilisateurs à se connecter à son (mal) hotspot « attwifi ». À partir de là, il peut tenter d’inspecter, de modifier ou de rediriger tout trafic réseau pour tout iPad ou autre appareil qui se connecte involontairement à son réseau malveillant.

L’HEURE DE MOURIR

Et c’est exactement ce que Kelley et Harrigan disent avoir fait dans des tests réels. Ils se sont rendus compte que les iPads et autres iDevices vérifient en permanence divers «protocole de temps réseau” (NTP) dans le monde entier pour synchroniser leurs horloges internes de date et d’heure.

Les chercheurs ont déclaré avoir découvert qu’ils pouvaient construire un réseau Wi-Fi hostile qui obligerait les appareils Apple à télécharger des mises à jour de l’heure et de la date depuis leur propre serveur de temps NTP (maléfique) : Et à régler leurs horloges internes sur une date et une heure infernales en particulier : 1er janvier 1970.

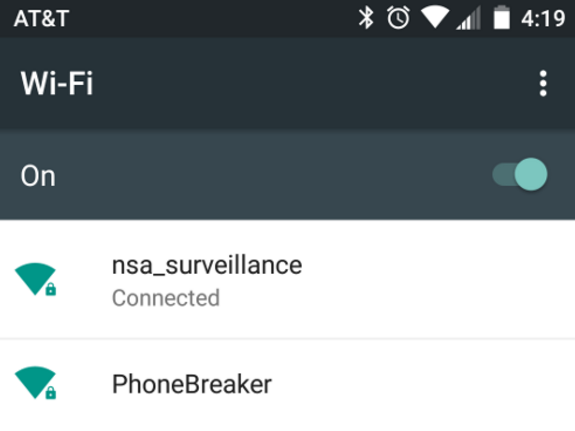

Harrigan et Kelley ont nommé leur réseau de test Wi-Fi destructeur « Phonebreaker ».

Le résultat? Les iPad qui ont été amenés à portée du réseau de test (maléfique) ont redémarré et ont commencé à s’autodétruire lentement. La raison pour laquelle ils le font n’est pas claire, mais voici une explication possible : la plupart des applications sur un iPad sont configurées pour utiliser des certificats de sécurité qui cryptent les données transmises vers et depuis l’appareil de l’utilisateur. Ces certificats de chiffrement cessent de fonctionner correctement si l’heure et la date du système sur le mobile de l’utilisateur sont définies sur une année antérieure à l’émission du certificat.

Harrigan et Kelley ont déclaré que cela crée apparemment des ravages avec la plupart des applications intégrées à l’iPad et à l’iPhone, et que le chaos qui s’ensuit alors que les applications sur l’appareil se disputent les ressources dépasse rapidement la puissance de traitement informatique de l’iPad. À tel point qu’en quelques minutes, ils ont découvert que leur iPad de test avait atteint 130 degrés Fahrenheit (54 degrés Celsius), alors que les paramètres de date et d’horloge sur les appareils concernés commençaient inexplicablement et étrangement à compter à rebours.

Harrigan, président et chef de la direction d’une société de sécurité basée à San Diego Traîneau à paquetsa ainsi décrit l’effondrement :

« Une chose que nous avons remarquée, c’est que lorsque nous avons fixé la date sur l’iPad à 1970, l’horloge de l’écran de l’iPad a commencé à compter à rebours. Alors que nous branchions le deuxième iPad de test 15 minutes plus tard, le premier iPad a dit que c’était le 15 décembre 1968. J’ai regardé Patrick et je lui ai dit : « Tu as joué avec ce truc ? » Il ne l’avait pas fait. Il s’est finalement arrêté en 1965, et à ce moment-là [the iPad] était à peu près la température à laquelle j’aime mon steak servi.

Kelley, un testeur d’intrusion senior avec CriticalAssets.com, a déclaré que lui et Harrigan avaient travaillé avec Apple pour coordonner la publication de leurs conclusions afin de s’assurer que cela n’était pas antérieur à la publication par Apple d’un correctif pour cette vulnérabilité. La faille est présente sur tous les appareils Apple exécutant une version inférieure à iOS 9.3.1.

Apple n’a pas répondu aux demandes de commentaires. Mais un e-mail partagé par les chercheurs apparemment envoyé par l’équipe de sécurité des produits d’Apple suggère que les chercheurs de l’entreprise n’ont pas été en mesure de forcer un appareil affecté à chauffer à plus de 45,8 degrés Celsius (~ 114 degrés Fahrenheit). La note disait :

« 1) Nous avons confirmé qu’iOS 9.3 a

résout le problème qui a laissé un l’appareil ne répond pas lorsque le la date est fixée au 01/01/1970. 2) Un appareil affecté par ce i

ssue peut être restauré sur iOS 9. 3 ou version ultérieure. iTunes restauré l’iPad Air que vous avez fourni à nous pour inspection. 3) En examinant l’appareil, nous

déterminé que la batterie la température ne dépasse pas 45. 8 degrés centigrades.

MATÉRIEL MALÉFIQUE

Selon Harrigan et Kelley, le matériel nécessaire pour exécuter cette attaque n’est guère plus qu’un simple Tarte aux framboises appareil avec un logiciel personnalisé.

« En usurpant time.apple.com, nous avons pu remonter le temps et le distribuer à tous les clients Apple du réseau », ont écrit les chercheurs dans un article partagé avec BreachTrace. « Tous les appareils de test ont pris la mise à jour sans poser de questions et sont revenus à 1970. »

Le matériel utilisé pour automatiser une attaque contre le bogue de 1970, y compris un Raspberry Pi et une antenne Alfa.

Les chercheurs ont poursuivi : « Un effet secondaire intéressant a été que presque tout le trafic de navigation Web a cessé de fonctionner en raison d’un décalage horaire. En règle générale, cela inviterait un utilisateur typique à redémarrer son appareil. Donc, nous l’avons fait. À ce stade, nous avons pu confirmer que le redémarrage a provoqué la dégradation progressive de tous les iPad testés, en commençant par l’impossibilité de se déverrouiller, et finalement en terminant par la surchauffe de l’appareil et l’absence de démarrage du tout. Apple a confirmé que cette vulnérabilité était présente dans les appareils 64 bits qui exécutent une version inférieure à 9.3.1.

Harrigan et Kelley disent que l’exploitation de ce bogue sur un appareil Apple iPhone est légèrement plus délicate car les iPhones obtiennent leurs mises à jour de l’heure du réseau via GSM, la norme de communication utilisée par les appareils pour recevoir et transmettre les signaux des téléphones portables. Mais ils ont dit qu’il pourrait être possible d’empoisonner la date et l’heure sur les iPhones en utilisant des mises à jour transmises aux appareils via GSM.

Ils ont souligné les recherches menées par Brandon Creightonun architecte de recherche à la société de test de logiciels Veracode qui est peut-être mieux connu pour mise en place du réseau mobile GSM NinjaTel lors de la conférence massive sur la sécurité DefCon en 2012. Le réseau de Creighton s’appuyait sur une technologie appelée OpenBTS — un point d’accès GSM basé sur un logiciel. Harrigan et Kelley disent qu’un attaquant pourrait mettre en place son propre réseau mobile (maléfique) et envoyer des mises à jour de date et d’heure à tous les téléphones qui envoient un ping à la tour maléfique.

« Il est tout à fait plausible que cette vulnérabilité soit exploitable sur GSM en utilisant OpenBTS ou OpenBSC pour régler l’heure », a déclaré Kelley.

Creighton a accepté, affirmant que sa propre expérience de test et d’exploitation du réseau NinjaTel montre que c’est théoriquement possible, bien qu’il admette qu’il ne l’a jamais essayé.

« Juste à partir de mon expérimentation, théoriquement à partir d’un niveau de protocole, vous pouvez le faire », a écrit Creighton dans une note à BreachTrace. « Mais il y a de nombreux facteurs (l’opérateur ; les paramètres de la carte SIM ; l’état verrouillé du téléphone ; le type de téléphone ; la version en bande de base ; les réseaux précédemment connectés ; les tours voisines ; la force du signal RF ; et plus encore). Si vous essayez simplement de provoquer un chaos général, vous n’avez pas besoin de travailler très dur. Mais si, par exemple, vous essayiez de cibler un appareil individuel, cela nécessiterait un temps de préparation/de reconnaissance supplémentaire.

Que cette attaque puisse ou non être utilisée pour détruire à distance des iPhones ou transformer des iPads en poêles coûteuses, il semble clair que ne pas mise à jour vers la dernière version d’Apple iOS est une idée moins que stellaire. Les utilisateurs d’iPad qui n’ont pas mis à jour leur système d’exploitation doivent être extrêmement prudents lorsqu’ils rejoignent des réseaux qu’ils ne connaissent pas ou auxquels ils ne font pas confiance.

iOS et Mac OS X ont une fonctionnalité qui permet aux utilisateurs d’empêcher les appareils de se connecter automatiquement aux réseaux sans fil. L’activation de cette fonction « demander à rejoindre des réseaux » empêche les appareils Apple de rejoindre automatiquement des réseaux qu’ils n’ont jamais vus auparavant – mais l’effet secondaire est que l’appareil peut fréquemment lancer des invites vous demandant si vous souhaitez rejoindre l’un des nombreux réseaux sans fil disponibles (ceci peut être désactivé en désélectionnant « Demander à rejoindre des réseaux »). Mais l’activer n’empêche pas l’appareil de se connecter à, par exemple, « attwifi » s’il s’est déjà connecté à un réseau de ce nom.

Les chercheurs ont a posté une vidéo sur Youtube qui explique leur travail plus en détail.

Mise à jour, 13 h 08 HE : Ajout d’un lien vers la vidéo et clarification du fonctionnement de la fonctionnalité « demander à rejoindre des réseaux » d’Apple.